ME4: Gerando certificados de segurança personalizados usando os Serviços de Certificados do Active Directory

Summary: Estas instruções mostram como criar dois certificados SSL personalizados, um para cada controlador, usando o OpenSSL e os Serviços de Certificados do Active Directory (ADCS). Os certificados funcionam com um nome de domínio totalmente qualificado (FQDN) comum para os controladores ME4 e com o nome do sistema FQDN de cada controlador individual. ...

Instructions

-

Instale os Serviços de certificados do Active Directory para seu domínio e configure-os

-

Registre os IPs, os IPs do servidor DNS (Domain Name System), o domínio de pesquisa e os nomes do sistema de cada controlador ME4

-

OpenSSL

-

Download OpenSSL para Windows versão completa de 64 bits do https://slproweb.com/products/Win32OpenSSL.html

-

-

Verifique o servidor DNS usado pelo ME4 e se o domínio do AD é compatível com DNS round-robin

Para este artigo, os seguintes nomes DNS FQDN para o ME4 são usados. Qualquer nome funciona, estes são nomes de exemplo. Substitua por seu nome de domínio e seus nomes preferidos.

-

Nome comum: me4.mscerttest.com

-

Nome do controlador A: me4-a.mscerttest.com

-

Nome do controlador B: me4-b.msccerttest.com

Ambos AD Os Serviços de Certificados (CS) e o ME4 devem usar os mesmos servidores DNS. O servidor DNS deve dar suporte ao DNS round-robin para usar um nome FQDN comum para ambos os controladores. Por padrão, o DNS da Microsoft é compatível com o DNS round-robin. Em nosso exemplo, o IP do servidor DNS é 10.240.225.174.

No servidor DNS, crie os registros A a seguir. Em nosso exemplo, o IP do controlador A é 10.240.225.6 e o IP do controlador B é 10.240.225.7. Para seu ambiente, use seu nome de domínio e seus IPs.

-

Crie um registro A para me4.mscerttest.com com o IP 10.240.225.6

-

Crie um registro A para me4.mscerttest.com com o IP 10.240.225.7

-

Crie um registro A para me4-a.mscertest.com com o IP 10.240.225.6

-

Crie um registro A para me4-b.mscerttest.com com o IP 10.240.225.7

Verifique com o nslookup se o FQDN comum - me4.mscerttest.com - retorna os endereços IP de ambos os controladores para verificar o DNS round-robin.

C:\Users\Administrator>nslookup

Servidor padrão: localhost

Endereço: 127.0.0.1

> me4.mscerttest.com

Servidor: localhost

Endereço: 127.0.0.1

Nome: me4.mscerttest.com

Endereços: 10.240.225.7

10.240.225.6

Validar a configuração de IP/DNS do ME4

Os nomes do sistema, nome de domínio e servidor DNS usados no ME4 devem corresponder aos usados pelo AD CS.

Abra a interface do usuário do ME4 e selecione Ação -> Configurações do sistema. Acesse a guia "Network".

-

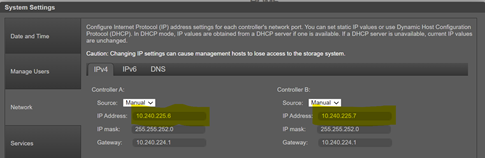

Nas páginas IP, verifique os IPs dos controladores A e B e verifique a configuração dos registros A no DNS

-

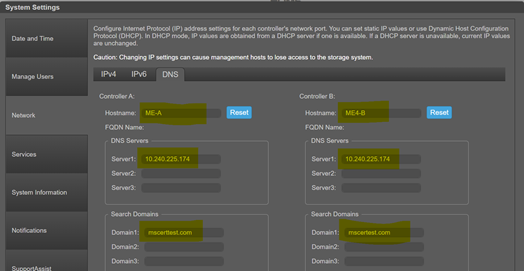

Na página DNS, verifique:

-

O domínio de pesquisa de cada controlador corresponde ao domínio AD CS

-

O nome de host de cada controlador corresponde ao nome DNS aplicado aos registros A do controlador individual

-

O servidor DNS é o mesmo DNS usado pelo ADCS

Criar arquivos de solicitação de certificado para os controladores A e B

Em seguida, crie dois arquivos de configuração usando um editor de texto. Esses arquivos são usados para gerar os arquivos de solicitação de certificado para os controladores no OpenSSL. Há dois arquivos - um para o controlador A e outro para o controlador B. Exemplos estão anexados na guia Related, com base em nosso ambiente para os controladores A e B.

O conteúdo desses arquivos tem uma aparência semelhante a esta no editor de texto.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Modifique os seguintes campos no arquivo em cada arquivo de configuração do controlador - um para ME4-A e um para ME4-B - para corresponder aos seus nomes e domínios.

-

O nome comum e o nome do controlador em commonName e alt_names devem corresponder ao seu ambiente para esse controlador

-

Se estiver usando algo diferente de 2048 para o tamanho da chave, altere essas informações em default_bits

-

O countryName, stateOrProvinceName, localityName, organizationName e organizationalUnitName devem corresponder às informações da empresa

Quando terminar, deve haver dois arquivos de texto — um ME4-A.cnf e um ME4-B.cnf — que terão os nomes e a configuração necessários para seu ambiente.

O ME4 é um armazenamento externo, portanto, uma solicitação de certificado deve ser gerada por meio do OpenSSL para ser apresentada ao ADCS. O primeiro passo é instalar o OpenSSL se ele ainda não estiver instalado. Para esse processo, uma versão do Windows foi instalada no ADCS por conveniência. O OpenSSL pode estar em um servidor Linux ou em algum outro servidor Windows e ainda ser capaz de gerar a solicitação de certificado.

A versão Windows do OpenSSL pode ser baixada @ https://slproweb.com/products/Win32OpenSSL.html

Escolha a versão completa do OpenSSL de 64 bits e instale-a.

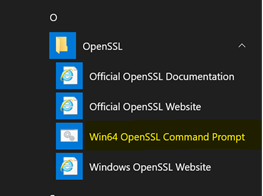

Uma vez instalado, pressione o botão Iniciar do Windows e navegue até OpenSSL na lista de programas. Há um ícone abaixo dele para o prompt de comando do OpenSSL no Win64. Clique no ícone e ele abrirá uma janela de comando do DOS com todos os comandos apropriados definidos para executar o OpenSSL. Use o prompt de comando na próxima seção.

Usar arquivos de configuração e OpenSSL para criar arquivos de solicitação de certificado

Inicie a janela do prompt de comando do OpenSSL no Win64. Depois de aberto, faça um cd para o diretório onde estão os arquivos ME4-A.cnf e ME4-B.cnf. As etapas abaixo devem ser concluídas duas vezes - uma para o arquivo ME4-A e outra para o arquivo ME4-B.

Para a solicitação de certificado do controlador A, use o arquivo ME4-A.cnf. Este comando abaixo gera um arquivo de chave privada e um arquivo de solicitação de certificado para o controlador A.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Quando o comando é concluído, há um "ME4-A.csr" (arquivo de solicitação de certificado para A) e um "ME4-A.key" (arquivo de chave privada para A).

Repita isso para o controlador B, substituindo ME4-B por ME4-A na linha de comando. Quando as etapas forem concluídas, devem ser necessários quatro arquivos para gerar nossos dois certificados:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Copie esses arquivos para o servidor AD CS para se preparar para gerar os certificados.

Gerar os certificados do controlador ME4

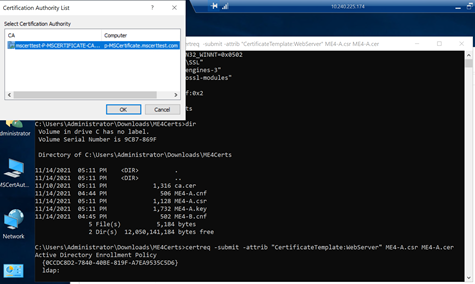

Copie o ".key" e ".csr" para um diretório em seu servidor ADCS. Abra um prompt de comando do DOS no servidor ADCS. No prompt de comando, digite "cd" no diretório que contém esses arquivos. Este exemplo usa o modelo padrão do ADCS Webserver como modelo. Se forem necessários parâmetros diferentes dos que estão no modelo de servidor Web, crie seu próprio modelo e faça referência a ele no comando abaixo.

Execute o comando a seguir para gerar o certificado para o controlador A.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Como este exemplo usa o servidor ADCS, não é necessário adicionar a opção -config DOMAINCA\CA1 para definir o ADCS na linha de comando. Uma caixa de diálogo é exibida na tela que exibe o ADCS e permite a seleção quando o comando é executado no servidor ADCS.

Depois que o comando é concluído, ele mostra um ID de solicitação na saída da linha de comando. Um arquivo ME4-A.cer também é criado nesse diretório, que é o certificado necessário.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

O ID de solicitação mostrado é 19 e agora pode ser visto no MMC para a Autoridade de certificação AD como um certificado válido em Certificados emitidos.

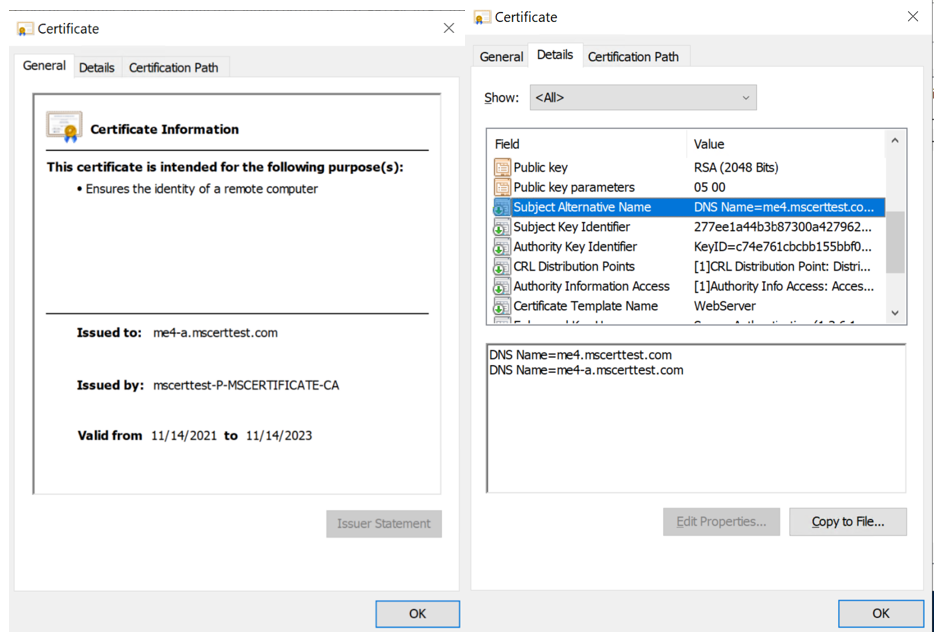

Para ver os parâmetros do certificado, clique com o botão direito do mouse no ID da solicitação e selecione Abrir.

Esse certificado é válido para o nome comum - me4.mscerttest.com - e o nome do controlador - me4-a.mscerttest.com porque o assunto do certificado usa nomes alternativos em nosso arquivo de configuração.

Repita isso para o controlador B, substituindo ME4-B por ME4-A na linha de comando. Isso produz um ID de solicitação diferente para esse certificado, já que os certificados A e B são dois certificados diferentes.

Quando isso for concluído, o diretório deverá ter dois arquivos de certificado. Esses arquivos e seus " associados ".key" arquivos são o que é carregado para o controlador ME4 A e B. Copie os arquivos A e B .cer gerados com o ADCS e os arquivos A e B ".key" arquivos gerados a partir do OpenSSL para um diretório comum para a próxima etapa.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Carregar certificados para os controladores

Transfira o certificado A e o arquivo de chave A para o controlador A com FTP e faça o mesmo para o certificado B e o arquivo de chave. Em seguida, reinicialize os serviços de gerenciamento em ambos os controladores para habilitar os certificados.

Esse carregamento é descrito em outro artigo do suporte Dell — PowerVault ME4: Instalando e removendo certificados

personalizadosHá duas diferenças em relação ao artigo para este carregamento.

-

Os nomes dos arquivos para upload nesse artigo terminam em "

.pem"-

As extensões de arquivo não precisam ser alteradas"

.cer" e ".key" ao carregar - eles podem ser usados como estão.

-

-

Há um erro no final do carregamento do FTP porque o ME4 não sabe como entrar em contato com a autoridade de certificação do AD CS para verificar o certificado. O certificado foi carregado corretamente e é válido, portanto, o erro pode ser ignorado. O erro é semelhante a:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Verifique se os certificados não têm erros

de SSLAs etapas finais são:

-

Abra um navegador

-

Crie uma conexão https com o nome comum

-

Crie uma conexão https com o FQDN dos controladores A e B

-

Certifique-se de que nenhum erro de SSL ocorra

Nota: Quando o nome comum é usado, ele vai para um dos controladores repetidamente por padrão. Verifique se o nome comum se conecta ao outro controlador. Isso pode ser feito reiniciando os serviços de gerenciamento no controlador que o nome comum está usando. Agora confirme se ele se conecta ao outro controlador para o FQDN comum.