ME4: Generera anpassade säkerhetscertifikat med hjälp av Active Directory-certifikattjänster

Summary: De här anvisningarna visar hur du skapar två anpassade SSL-certifikat, ett för varje styrenhet, med hjälp av OpenSSL och Active Directory Certificate Services (ADCS). Certifikaten fungerar både med ett gemensamt Fully Qualified Domain Name (FQDN) för båda ME4-styrenheterna och med FQDN-systemnamnet för varje enskild styrenhet. ...

Instructions

-

Installera Active Directory-certifikattjänster för din domän och konfigurera tjänsterna

-

Registrera IP-adresser, IP-adresser för DNS-servrar (Domain Name System), sökdomän och systemnamn för varje ME4-styrenhet

-

OpenSSL

-

Ladda ner OpenSSL för Windows 64-bitars fullversion från https://slproweb.com/products/Win32OpenSSL.html

-

-

Kontrollera DNS-servern som används av ME4 och AD-domänen har stöd för resursallokerings-DNS

I den här artikeln används följande FQDN DNS-namn för ME4. Alla namn fungerar, det här är exempelnamn. Ersätt med ditt domännamn och dina föredragna namn.

-

Svenskt namn: me4.mscerttest.com

-

Styrenhet A Namn: me4-a.mscerttest.com

-

Styrenhet B-namn: me4-b.msccerttest.com

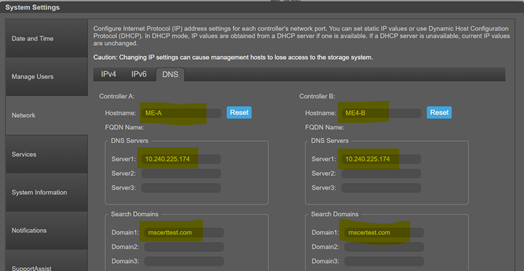

Både AD Certificate Services (CS) och ME4 måste använda samma DNS-servrar. DNS-servern måste ha stöd för resursallokerings-DNS för att använda ett gemensamt FQDN-namn för båda kontrollanterna. Som standard stöder Microsoft DNS resursallokerings-DNS. I vårt exempel är DNS-serverns IP-adress 10.240.225.174.

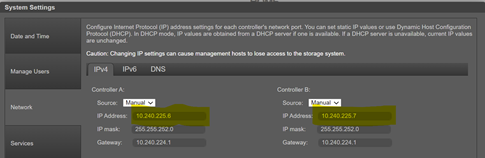

Skapa följande A-poster på DNS-servern. I vårt exempel är IP-adressen för A-styrenheten 10.240.225.6 och IP-adressen för B-styrenheten är 10.240.225.7. Använd ditt domännamn och dina IP-adresser för din miljö.

-

Skapa en A-post för me4.mscerttest.com med IP-adressen 10.240.225.6

-

Skapa en A-post för me4.mscerttest.com med IP-adressen 10.240.225.7

-

Skapa en A-post för me4-a.mscertest.com med IP-adressen 10.240.225.6

-

Skapa en A-post för me4-b.mscerttest.com med IP-adressen 10.240.225.7

Kontrollera med nslookup att det gemensamma FQDN – me4.mscerttest.com – returnerar båda kontrollantens IP-adresser för att verifiera resursallokerings-DNS.

C:\Users\Administrator>nslookup

Standardserver: localhost-adress

: 127.0.0.1

>

me4.mscerttest.com Server: localhost-adress

: 127.0.0.1

Namn: me4.mscerttest.com

Adresser: 10.240.225.7

10.240.225.6

Validera ME4 IP/DNS-konfiguration

Systemnamnen, domännamnet och DNS-servern som används på ME4 ska matcha de som används av AD CS.

Öppna ME4-gränssnittet och välj Åtgärd –> Systeminställningar. Gå till fliken Nätverk.

-

På IP-sidorna kontrollerar du IP-adresserna för A- och B-styrenheten och verifierar konfigurationen av A-posterna i DNS

-

På DNS-sidan verifierar du:

-

Sökdomänen för varje kontrollant matchar AD CS-domänen

-

Värdnamnet för varje styrenhet matchar det DNS-namn som tillämpas för de enskilda kontrollantposterna

-

DNS-servern är samma DNS som används av ADCS

Skapa certifikatbegärandefiler för A- och B-styrenhet

Skapa sedan två konfigurationsfiler med hjälp av en textredigerare. Dessa filer används för att generera certifikatbegärandefiler för styrenheterna i OpenSSL. Det finns två filer – en för A-styrenheten och en för B-styrenheten. Exempel är bifogade på fliken Relaterat, baserat på vår miljö för både A- och B-styrenheten.

Innehållet i dessa filer ser ut så här i textredigeraren.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Ändra följande fält i filen i varje styrenhetskonfigurationsfil - ett för ME4-A och ett för ME4-B - för att matcha dina namn och domäner.

-

Nätverksnamnet och kontrollantnamnet i både commonName och alt_names måste matcha din miljö för kontrollanten

-

Om du använder något annat än 2048 för nyckelstorleken ändrar du den informationen i default_bits

-

countryName, stateOrProvinceName, localityName, organizationName och organizationalUnitName måste matcha din företagsinformation

När du är klar ska det finnas två textfiler – en ME4-A.cnf och en ME4-B.cnf – som har de namn och den konfiguration som krävs för din miljö.

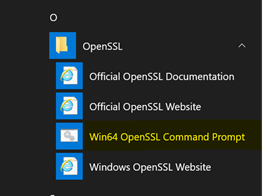

ME4 är en extern lagring, så en certifikatbegäran måste genereras via OpenSSL för att presenteras för ADCS. Det första steget är att installera OpenSSL om det inte redan är installerat. För den här processen installerades en Windows-version på ADCS för enkelhetens skull. OpenSSL kan finnas på en Linux-server eller någon annan Windows-server och fortfarande kunna generera certifikatbegäran.

Windows-versionen av OpenSSL kan laddas ner @ https://slproweb.com/products/Win32OpenSSL.html

Välj den fullständiga 64-bitars OpenSSL-versionen och installera den.

När du är installerad trycker du på Windows Start-knappen och bläddrar till OpenSSL i listan över program. Det finns en ikon för kommandotolken för Win64 OpenSSL. Klicka på ikonen så öppnas ett DOS-kommandofönster med alla lämpliga kommandon för att köra OpenSSL. Använd kommandotolken i nästa avsnitt.

Använd konfigurationsfiler och OpenSSL för att skapa filer för certifikatbegäran

Starta kommandotolksfönstret för Win64 OpenSSL. När den är öppen cd till katalogen där dina ME4-A.cnf- och ME4-B.cnf-filer finns. Stegen nedan ska utföras två gånger - en gång för ME4-A-filen och en gång för ME4-B-filen.

För begäran om A-styrenhetscertifikat använder du filen ME4-A.cnf. Det här kommandot nedan genererar en privat nyckelfil och en certifikatbegärandefil för A-kontrollanten.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

När kommandot är klart hörs ett "ME4-A.csr" (fil för begäran om certifikat för A) och en "ME4-A.key" (privat nyckelfil för A).

Upprepa detta för B-styrenheten och ersätt ME4-B med ME4-A på kommandoraden. När stegen är slutförda bör det finnas fyra filer som krävs för att generera våra två certifikat:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Kopiera dessa filer till AD CS-servern för att förbereda genereringen av certifikaten.

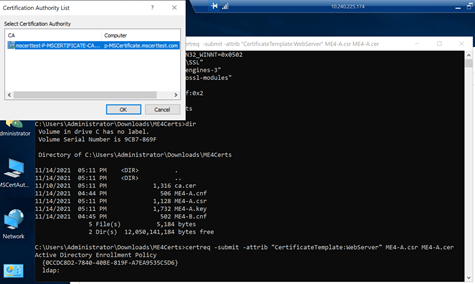

Generera ME4-styrenhetscertifikat

Kopiera ".key" och ".csr" filer till en katalog på din ADCS-server. Öppna en DOS-kommandotolk på ADCS-servern. I kommandotolken använder du "cd" för att ange katalogen som innehåller dessa filer. I det här exemplet används standardwebbservern för ADCS-mallen som mall. Om andra parametrar än de som finns i webbservermallen krävs, skapa din egen mall och referera till den i kommandot nedan.

Kör följande kommando för att generera certifikatet för A-kontrollanten.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Eftersom ADCS-servern används i det här exemplet behöver du inte lägga till alternativet -config DOMAINCA\CA1 för att definiera ADCS på kommandoraden. En dialogruta visas på skärmen som visar ADCS och gör det möjligt att välja när kommandot körs på ADCS-servern.

När kommandot har slutförts visas ett begärande-ID i kommandoradsutdata. En ME4-A.cer-fil skapas också i den katalogen, vilket är det certifikat som krävs.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

Begärande-ID:t som visas är 19 och kan nu visas i MMC för AD-certifikatutfärdaren som ett giltigt certifikat under Utfärdade certifikat.

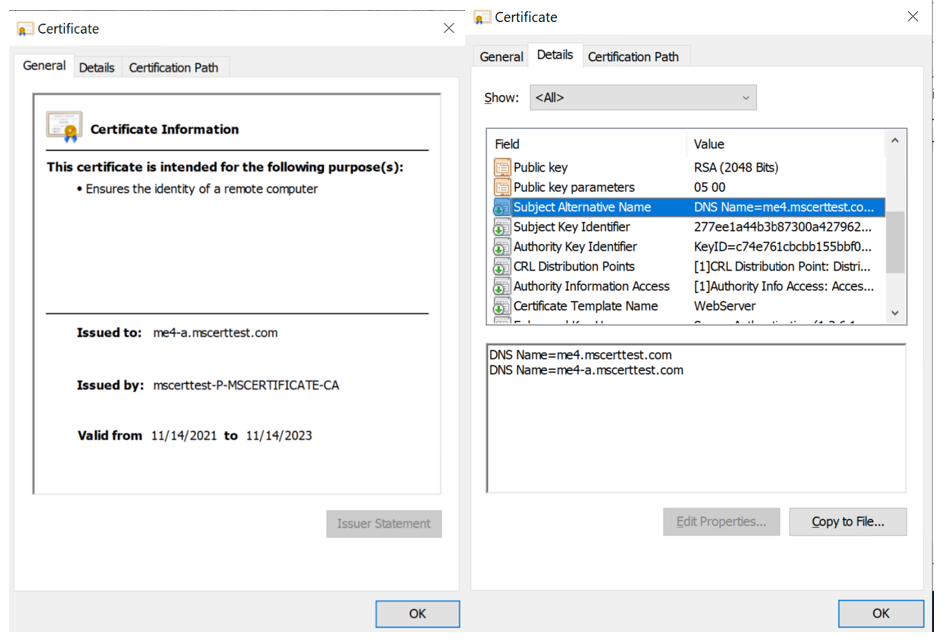

Om du vill se parametrarna för certifikatet högerklickar du på begärande-ID:t och väljer Öppna.

Det här certifikatet är giltigt både för det gemensamma namnet – me4.mscerttest.com – och kontrollantens namn – me4-a.mscerttest.com eftersom certifikatets ämne använder alternativa namn i konfigurationsfilen.

Upprepa detta för B-styrenheten och ersätt ME4-B med ME4-A på kommandoraden. Detta skapar ett annat begärande-ID för det här certifikatet eftersom A- och B-certifikaten är två olika certifikat.

När detta är klart bör katalogen ha två certifikatfiler. Dessa filer och deras tillhörande ".key" files är det som laddas upp till ME4 A- och B-styrenheten. Kopiera A- och B-.cer filerna som genererats med ADCS och A och B ".key" filer som genereras från OpenSSL till en gemensam katalog för nästa steg.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Ladda upp certifikat till kontrollanterna

Överför A-certifikatet och A-nyckelfilen till A-styrenheten med FTP och gör samma sak för B-certifikatet och nyckelfilen. Starta sedan om hanteringstjänsterna på båda styrenheterna för att aktivera certifikaten.

Den här överföringen beskrivs i en annan supportartikel från Dell – PowerVault ME4: Installera och ta bort anpassade certifikat

Det finns två skillnader från den artikeln för den här uppladdningen.

-

Namnen på filerna som ska laddas upp i den artikeln slutar med "

.pem”-

Filändelserna behöver inte ändras "

.cer" och ".key" när du laddar upp - de kan användas som de är.

-

-

Det uppstår ett fel i slutet av FTP-uppladdningen eftersom ME4 inte vet hur den ska kontakta AD CS-certifikatutfärdaren för att verifiera certifikatet. Certifikatet har laddats upp korrekt och är giltigt, så felet kan ignoreras. Felet ser ut så här:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Kontrollera att certifikaten inte har några SSL-fel

De sista stegen är att:

-

Öppna en webbläsare

-

Skapa en https-anslutning till nätverksnamnet

-

Skapa en https-anslutning till både A- och B-styrenhetens FQDN

-

Se till att inga SSL-fel uppstår

Obs! När det gemensamma namnet används skickas det till en av kontrollanterna upprepade gånger som standard. Kontrollera att nätverksnamnet ansluter till den andra styrenheten. Detta kan göras genom att starta om hanteringstjänsterna på den styrenhet som nätverksnamnet använder. Kontrollera nu att den ansluter till den andra styrenheten för det gemensamma FQDN.