МЕ4: Створення користувацьких сертифікатів безпеки за допомогою служб сертифікатів Active Directory

Summary: У цих інструкціях показано, як створити два власні сертифікати SSL, по одному для кожного контролера, за допомогою OpenSSL і Active Directory Certificate Services (ADCS). Сертифікати працюють як із загальним повністю кваліфікованим доменним ім'ям (FQDN) для обох контролерів ME4, так і з системним іменем FQDN кожного окремого контролера. ...

Instructions

-

Інсталюйте служби сертифікатів Active Directory для свого домену та налаштуйте служби

-

Записуйте IP-адреси, IP-адреси серверів системи доменних імен (DNS), пошуковий домен і системні імена для кожного контролера ME4

-

Відкритий SSL

-

Завантажте повну версію OpenSSL для Windows 64-bit з https://slproweb.com/products/Win32OpenSSL.html

-

-

Переконайтеся, що DNS-сервер використовується ME4, а домен AD підтримує круговий DNS

У цій статті використовуються такі DNS-імена FQDN для ME4. Будь-яке ім'я працює, це приклади імен. Замініть доменне ім'я та бажані імена.

-

Загальна назва: me4.mscerttest.com

-

Ім'я контролера: me4-a.mscerttest.com

-

Ім'я контролера B: me4-b.msccerttest.com

Обидва н.е. Служби сертифікатів (CS) і ME4 мають використовувати однакові DNS-сервери. DNS-сервер повинен підтримувати круговий DNS, щоб використовувати спільне ім'я FQDN для обох контролерів. За замовчуванням Microsoft DNS підтримує круговий DNS. Для нашого прикладу IP-адреса DNS-сервера – 10.240.225.174.

На DNS-сервері створіть такі записи А. Для нашого прикладу IP контролера A становить 10.240.225.6, а IP контролера B – 10.240.225.7. Для свого середовища використовуйте своє доменне ім'я та свої IP-адреси.

-

Створіть запис А для me4.mscerttest.com з IP 10.240.225.6

-

Створіть запис A для me4.mscerttest.com з IP 10.240.225.7

-

Створення запису А для me4-a.mscertest.com з IP 10.240.225.6

-

Створіть запис А для me4-b.mscerttest.com з IP 10.240.225.7

Перевірте за допомогою nslookup, що загальний FQDN - me4.mscerttest.com - повертає IP-адреси обох контролерів для перевірки DNS за круговою системою.

C:\Users\Administrator>nslookup

Сервер за замовчуванням: Адреса localhost

: 127.0.0.1

>

me4.mscerttest.com Сервер: Адреса localhost

: 127.0.0.1

Назва: me4.mscerttest.com

Адреси: 10.240.225.7

10.240.225.6

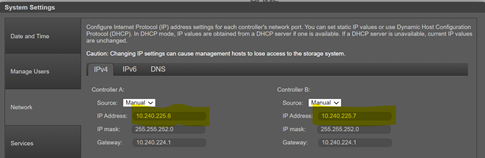

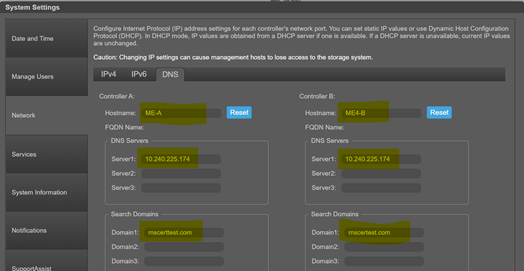

Перевірте конфігурацію IP/DNS ME4

Системні імена, доменне ім'я та DNS-сервер, що використовуються на ME4, повинні збігатися з іменами, що використовуються AD CS.

Відкрийте інтерфейс користувача ME4 і виберіть Дія -> Системні налаштування. Перейдіть на вкладку Мережа.

-

На сторінках IP перевірте IP-адреси контролера A та B і перевірте налаштування записів A в DNS

-

На сторінці DNS підтвердьте:

-

Домен пошуку для кожного контролера збігається з доменом AD CS

-

Ім'я хоста для кожного контролера збігається з іменем DNS, застосованим для запису окремого контролера А

-

DNS-сервер - це той самий DNS, який використовується ADCS

Створення файлів запитів на сертифікати для контролерів A та B

Далі створюємо два конфігураційні файли за допомогою текстового редактора. Ці файли використовуються для генерації файлів запитів сертифікатів для контролерів в OpenSSL. Є два файли - один для контролера A і один для контролера B. Приклади додаються на вкладці Пов'язані, виходячи з нашого середовища для контролерів A і B.

Вміст цих файлів у текстовому редакторі виглядає так.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Змініть наступні поля у файлі конфігурації кожного контролера - одне для ME4-A та одне для ME4-B - щоб вони відповідали вашим іменам та доменам.

-

Спільне ім'я та ім'я контролера як у commonName, так і в alt_names повинні відповідати вашому оточенню для цього контролера

-

Якщо для розміру ключа використовується щось, відмінне від 2048, змініть цю інформацію в default_bits

-

Атрибути countryName, stateOrProvinceName, localityName, organizationName та organizationalUnitName повинні відповідати інформації про вашу компанію

Після завершення роботи повинні бути два текстові файли - ME4-A.cnf і ME4-B.cnf - які мають необхідні назви та конфігурації для вашого середовища.

ME4 є зовнішнім сховищем, тому для представлення в ADCS необхідно згенерувати запит на сертифікат через OpenSSL. Першим кроком є встановлення OpenSSL, якщо він ще не встановлений. Для цього процесу на АЦПД для зручності була встановлена версія для Windows. OpenSSL може бути на сервері Linux або іншому сервері Windows і все ще мати можливість генерувати запит

на сертифікат.Версію OpenSSL для Windows можна завантажити @ https://slproweb.com/products/Win32OpenSSL.html

Виберіть 64-бітну повну версію OpenSSL та встановіть її.

Після встановлення натисніть кнопку «Пуск» Windows і перейдіть до OpenSSL у списку програм. Під ним є піктограма командного рядка Win64 OpenSSL. Натисніть на іконку, і відкриється вікно команд DOS з усіма відповідними встановленими командами для запуску OpenSSL. Скористайтеся командним рядком у наступному розділі.

Використовуйте файли конфігурації та OpenSSL для створення файлів запитів на сертифікат

Запустіть вікно командного рядка Win64 OpenSSL. Відкривши його, перейдіть до каталогу, де знаходяться ваші файли ME4-A.cnf і ME4-B.cnf. Наведені нижче кроки потрібно виконати двічі: один раз для файлу ME4-A і один раз для файлу ME4-B.

Для запиту сертифіката контролера A використовуйте файл ME4-A.cnf. Ця команда нижче генерує файл закритого ключа та файл запиту сертифіката для контролера A.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Коли команда завершена, з'являється «ME4-A.csr" (файл запиту сертифіката для А) та "ME4-A.key" (файл приватного ключа для A).

Повторіть це для контролера B, замінивши ME4-B на ME4-A у командному рядку. Коли кроки будуть виконані, для генерації наших двох сертифікатів має бути потрібно чотири файли:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Скопіюйте ці файли на сервер AD CS, щоб підготуватися до створення сертифікатів.

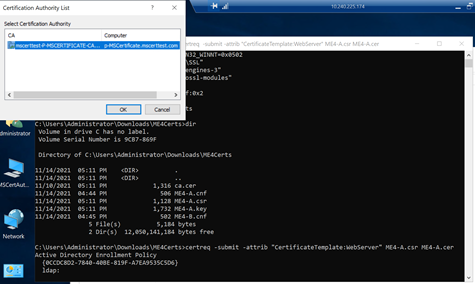

Генерація сертифікатів контролера ME4

Скопіюйте файл «.key" і ".csr" в каталог на вашому сервері ADCS. Відкрийте командний рядок DOS на сервері ADCS. У командному рядку "cd" у директорію, яка містить ці файли. У цьому прикладі в якості шаблону використовується стандартний шаблон ADCS Webserver. Якщо потрібні інші параметри, ніж у шаблоні веб-сервера, створіть свій власний шаблон і посилайтеся на нього в команді нижче.

Виконайте наступну команду, щоб згенерувати сертифікат для контролера A.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Оскільки в цьому прикладі використовується сервер ADCS, немає вимоги додавати параметр -config DOMAINCA\CA1 для визначення ADCS у командному рядку. На екрані з'являється діалогове вікно з відображенням АЦП і дозволяє вибирати при виконанні команди на сервері АЦПД.

Як тільки команда виконана, вона показує ідентифікатор запиту у виводі командного рядка. У цьому каталозі також створюється файл ME4-A.cer, який є необхідним сертифікатом.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

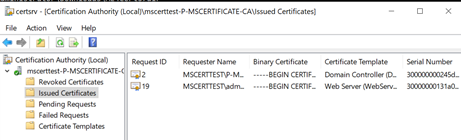

Показаний ідентифікатор запиту – 19, і тепер його можна побачити в MMC для центру сертифікації AD як дійсний сертифікат у розділі «Видані сертифікати».

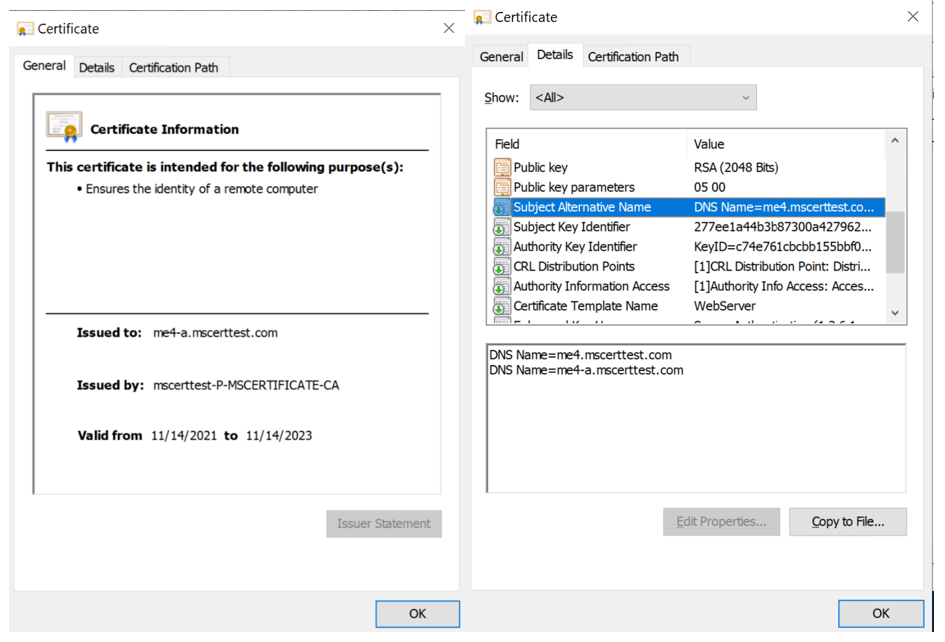

Щоб переглянути параметри сертифіката, клацніть правою кнопкою миші по ID запиту та виберіть Відкрити.

Цей сертифікат дійсний як для загального імені - me4.mscerttest.com - так і для імені контролера - me4-a.mscerttest.com оскільки суб'єкт сертифіката використовує альтернативні імена в нашому файлі конфігурації.

Повторіть це для контролера B, замінивши ME4-B на ME4-A у командному рядку. Це створює інший ідентифікатор запиту для цього сертифіката, оскільки сертифікати A та B є двома різними сертифікатами.

Коли це буде виконано, у каталозі має бути два файли сертифікатів. Ці файли та пов'язані з ними ".key" - це те, що завантажується на контролер ME4 A і B. Скопіюйте файли A і B .cer, створені за допомогою ADCS, а також файли A і B ".key", згенеровані з OpenSSL в загальну директорію для наступного кроку.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Вивантаження сертифікатів контролерам

Перенесіть сертифікат A та файл ключа A на контролер A з FTP, а також зробіть те саме для сертифіката B та файлу ключа. Потім перезавантажте служби управління на обох контролерах, щоб активувати сертифікати.

Це завантаження описано в іншій статті підтримки Dell - PowerVault ME4: Встановлення та видалення користувацьких сертифікатів

Є дві відмінності від цієї статті для цього завантаження.

-

Назви файлів для завантаження в цій статті закінчуються на «

.pem"-

Розширення файлів не обов'язково змінювати"

.cer" і ".key" при завантаженні - їх можна використовувати як є.

-

-

Наприкінці завантаження FTP виникає помилка, оскільки ME4 не знає, як зв'язатися з вашим центром сертифікації AD CS для перевірки сертифіката. Сертифікат був завантажений правильно і є дійсним, тому помилку можна ігнорувати. Помилка виглядає так:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Переконайтеся, що сертифікати не мають помилок

SSLЗавершальні кроки полягають у наступному:

-

Відкрийте браузер

-

Створення з'єднання https із загальним іменем

-

Створіть https-з'єднання з контролером A і B FQDN

-

Переконайтеся, що помилки SSL не виникають

Примітка. Коли використовується загальне ім'я, воно за замовчуванням переходить до одного з контролерів багаторазово. Переконайтеся, що спільне ім'я з'єднується з іншим контролером. Це можна зробити перезапуском служб керування на контролері, який використовується для використання спільного імені. Тепер переконайтеся, що він підключається до іншого контролера для загального FQDN.