Avamar: So verwalten Sie die Sitzungssicherheit mit dem Avinstaller Installation Package (AVP)

Summary: In diesem Artikel wird erläutert, wie Sie die Einstellungen für die Avamar-Sitzungssicherheit mithilfe des Avinstaller-Installationspakets (AVP) managen.

Instructions

1. Laden Sie Session Security AVP herunter:

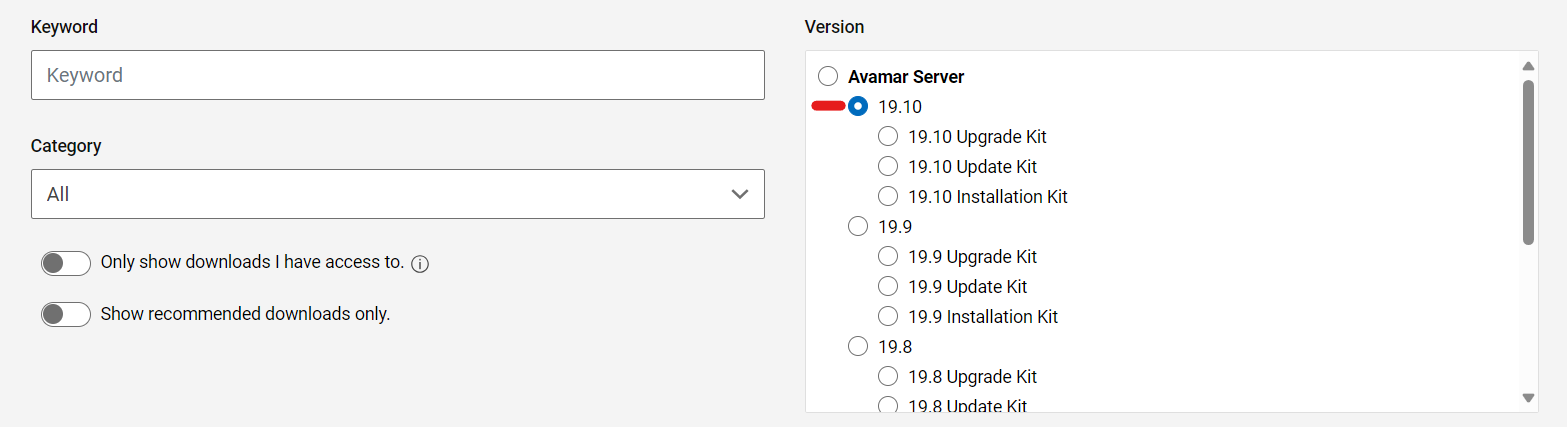

ein. Navigieren Sie zum Dell Produktsupport-Link.

B. Melden Sie sich an, um die Downloads anzuzeigen.

Wählen Sie beispielsweise die entsprechende Avamar-Version aus:

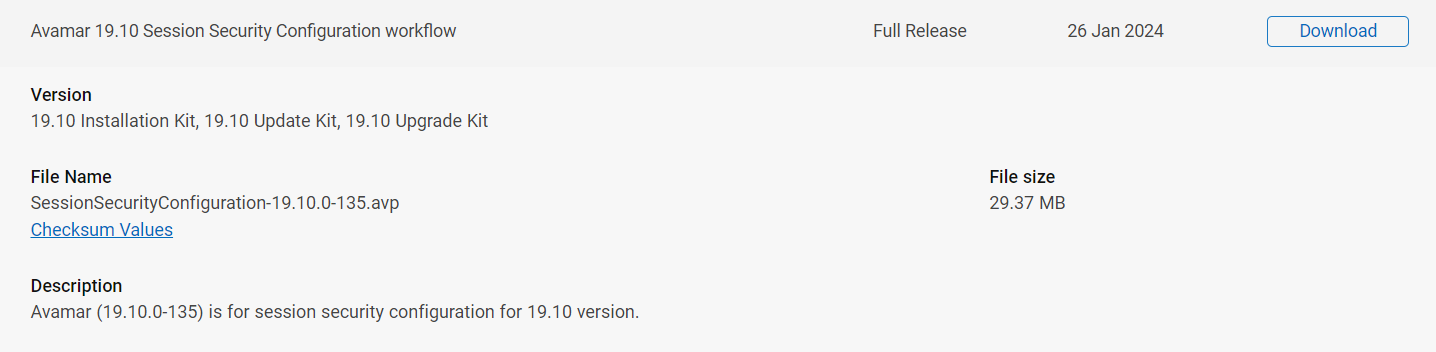

Suchen Sie nach dem Workflowpaket Avamar Session Security Configuration:

2. Vor der Installation:

-

Beenden Sie alle Backups und Replikationen und stellen Sie sicher, dass keine Wartung ausgeführt wird (Prüfpunkt, Kontrollpunktvalidierung (

hfscheck) und Garbage Collection). -

Überprüfen Sie, ob ein gültiger Prüfpunkt vorhanden ist.

3. Laden Sie den Sitzungssicherheits-AVP in das Paket-Repository hoch:

Sobald das entsprechende Sitzungssicherheitskonfigurationspaket heruntergeladen wurde, gibt es zwei Optionen für die Installation:

Möglichkeit 1:

ein. Laden Sie das Paket in ein temporäres Verzeichnis hoch, z. B. /home/admin auf dem Avamar Utility Node.

B. Verschieben des Pakets in das Verzeichnis /data01/avamar/repo/packagesaus:

mv <package-name> /data01/avamar/repo/packages/

Der AVinstaller-Service erkennt Änderungen am Verzeichnis und beginnt automatisch mit dem Laden des Pakets in das Paket-Repository.

Möglichkeit 2:

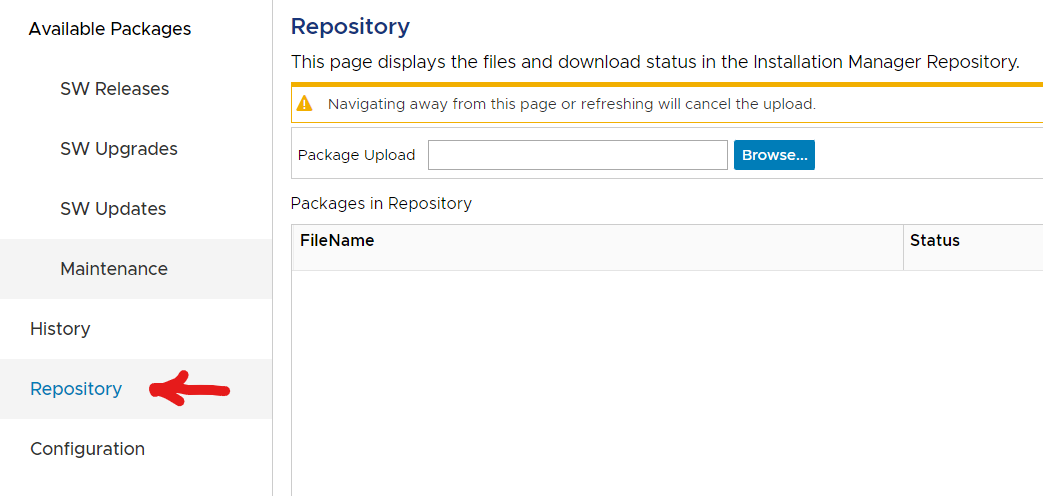

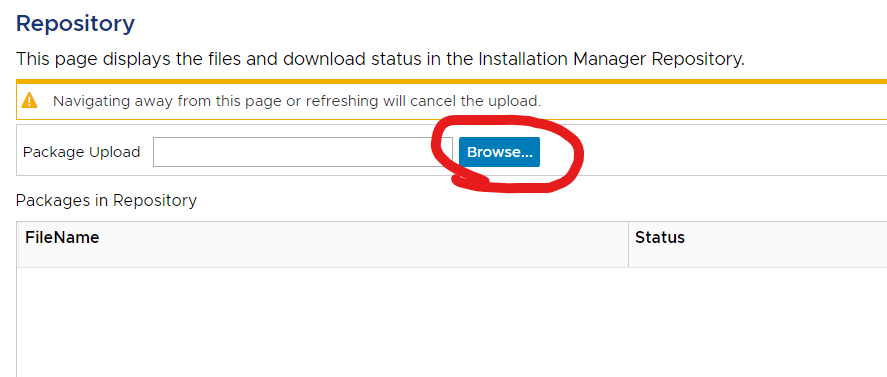

ein. Öffnen Sie die AVinstaller-Webserviceseite:

https://<avamar_server_ip_or_hostname>/avi

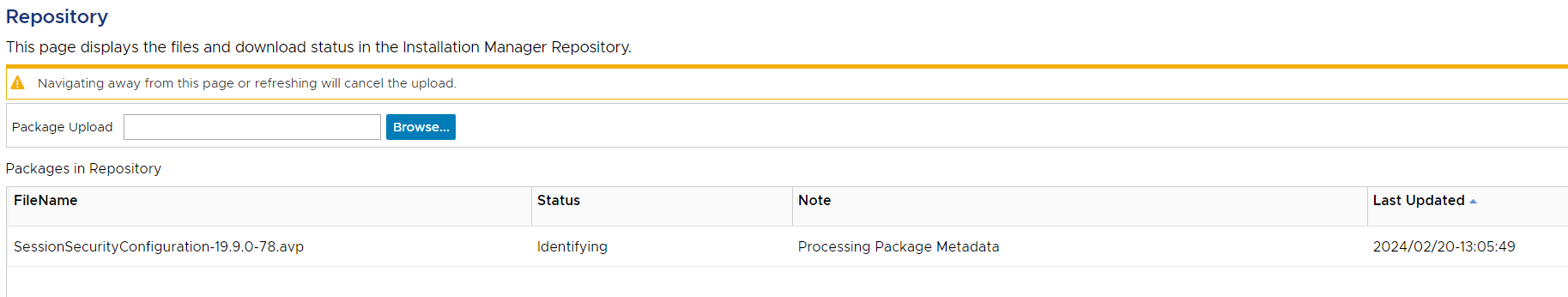

B. Navigieren Sie zum Abschnitt Repository:

Das Paket verarbeitet:

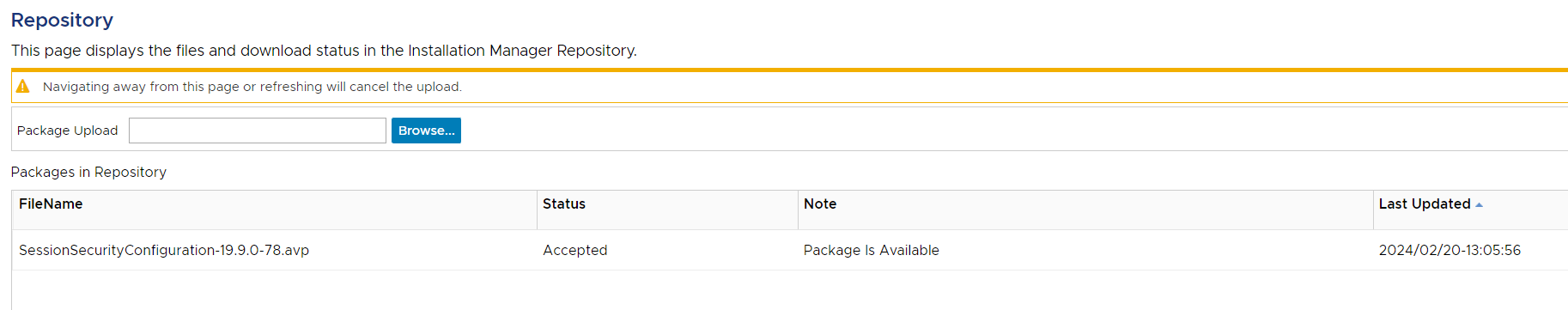

Sobald er bereit ist, lautet der Status "Akzeptiert":

4. Sitzungssicherheits-AVP installieren:

ein. Wenn das Paket nicht mit dem AVinstaller hochgeladen wurde, öffnen Sie die AVinstaller-Webserviceseite:

https://<avamar_server_ip_or_hostname>/avi

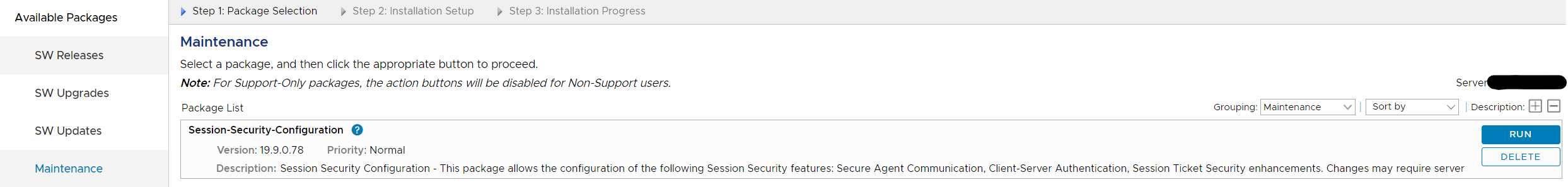

B. Wechseln Sie zur Registerkarte "Maintenance", um das Paket auszuführen.

c. Wählen Sie Ausführen aus.

d. Wählen Sie auf dem Bildschirm "Installation Setup" die Registerkarte "Security Settings" aus und aktivieren Sie das Kontrollkästchen "Show advanced settings".

Verwalten der Sitzungssicherheitseinstellungen:

Erzeugen von Zertifikaten:

-

-

- Nur Serverzertifikate erzeugen:

- Bei alleiniger Auswahl wird nur die

GSANServerzertifikate.- Die Beschreibung auf dem Bildschirm lautet: "Erstellt und propagiert Serverzertifikate auf dem Avamar Server und den Storage Nodes, die für die Server- und/oder Clientauthentifizierung mithilfe der

CA certificateim Keystore installiert ist."

- Die Beschreibung auf dem Bildschirm lautet: "Erstellt und propagiert Serverzertifikate auf dem Avamar Server und den Storage Nodes, die für die Server- und/oder Clientauthentifizierung mithilfe der

- Dadurch werden die folgenden Aktionen auf dem Avamar-Raster durchgeführt:

- Führt den Befehl

enable_secure_config.shSkript (enable_secure_config.sh --certs), die Folgendes bewirkt:- Exportiert das interne Avamar-Stammzertifikat aus dem Avamar-Keystore:

- Führt den Befehl

- Bei alleiniger Auswahl wird nur die

- Nur Serverzertifikate erzeugen:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Speichert dieses Stammzertifikat an den folgenden beiden Speicherorten:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- Das Stammzertifikat im avamar_keystore wird dann verwendet, um ein neues Schlüsselpaar für das Zertifikat zu signieren.

GSANund an den folgenden Speicherorten gespeichert:

- Das Stammzertifikat im avamar_keystore wird dann verwendet, um ein neues Schlüsselpaar für das Zertifikat zu signieren.

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Diese Zertifikate werden dann auf alle Speicher-Nodes propagiert.

- Zu guter Letzt

GSAN SSL socketwird neu geladen, sodass neue Verbindungen zu Port 29000 hergestellt werden, um die neu erzeugten Zertifikate bereitzustellen.

-

-

-

-

-

-

- Erzeugen aller neuen Zertifikate

- Wenn dieses Kontrollkästchen aktiviert ist, wird automatisch auch das Kontrollkästchen "Nur Serverzertifikate generieren" aktiviert.

Dies liegt an dem Prozess, der beim Generieren aller neuen Zertifikate stattfindet.- Die Beschreibung auf dem Bildschirm lautet: "Erstellt Neu

mcrootcaund erzeugt alle neuen Root-Wurzeln,TLS, and EC root certificates“.

- Die Beschreibung auf dem Bildschirm lautet: "Erstellt Neu

- Dadurch werden die folgenden Aktionen ausgeführt:

- Die interne Stammzertifizierungsstelle (CA) von Avamar neu generieren

mcrootca all(Dadurch wird die im avamar_keystore gespeicherte interne Avamar-Stammzertifizierungsstelle ersetzt.

/usr/local/avamar/lib/avamar_keystore) - Erzeugt die

GSANZertifikate, wie im vorherigen Abschnitt "Nur Serverzertifikate generieren" beschrieben.

- Wenn dieses Kontrollkästchen aktiviert ist, wird automatisch auch das Kontrollkästchen "Nur Serverzertifikate generieren" aktiviert.

- Erzeugen aller neuen Zertifikate

-

Das interne Avamar-Stammzertifikat kann mit dem folgenden Befehl angezeigt werden:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA und ein signiertes Zertifikat vom Avamar-MCS, das eine sichere gegenseitige TLS-Kommunikation mit Avamar ermöglicht.

Weitere Informationen finden Sie in den folgenden Themen: Avamar: Installieren oder Ersetzen der Avamar-Zertifizierungsstelle (CA) durch eine vom Nutzer bereitgestellte Zertifizierungsstelle (CA)

E. Wenn Sie bereit sind, fahren Sie mit der Ausführung des Pakets fort.

Das Paket kann mehrmals verwendet werden, um diese Einstellungen nach Bedarf zu konfigurieren.