Avamar: Jak spravovat zabezpečení relace pomocí instalačního balíčku Avinstaller (AVP)

Summary: Tento článek vysvětluje, jak spravovat nastavení zabezpečení relace Avamar pomocí instalačního balíčku Avinstaller (AVP).

Instructions

1. Stáhnout AVP zabezpečení relace:

A. Přejděte na odkaz Podpora produktů společnosti Dell

B. Chcete-li zobrazit soubory ke stažení, přihlaste se.

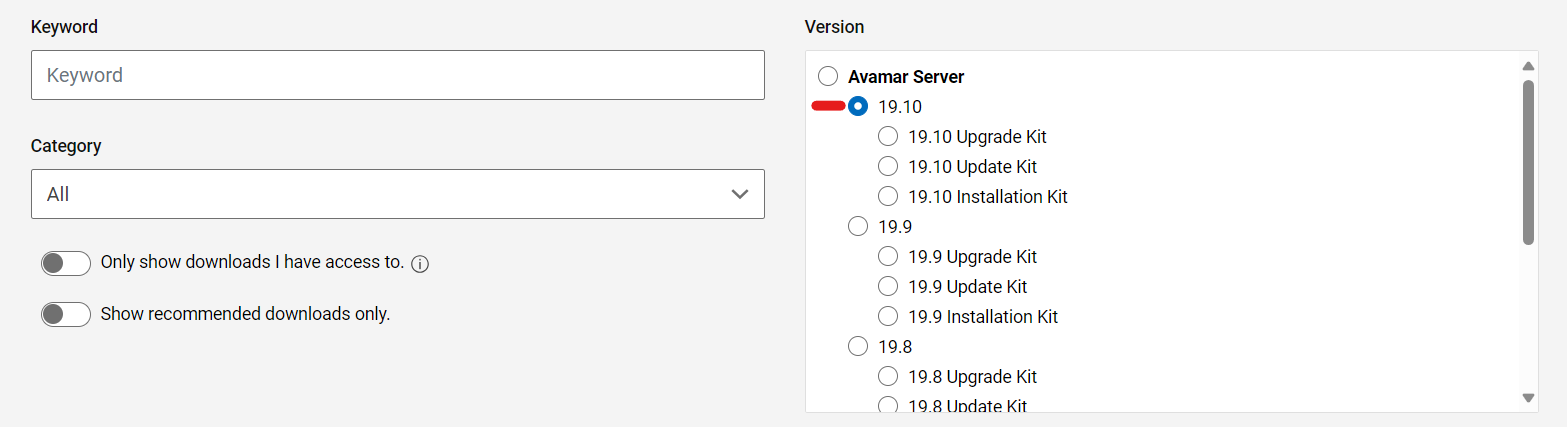

Vyberte například příslušnou verzi softwaru Avamar:

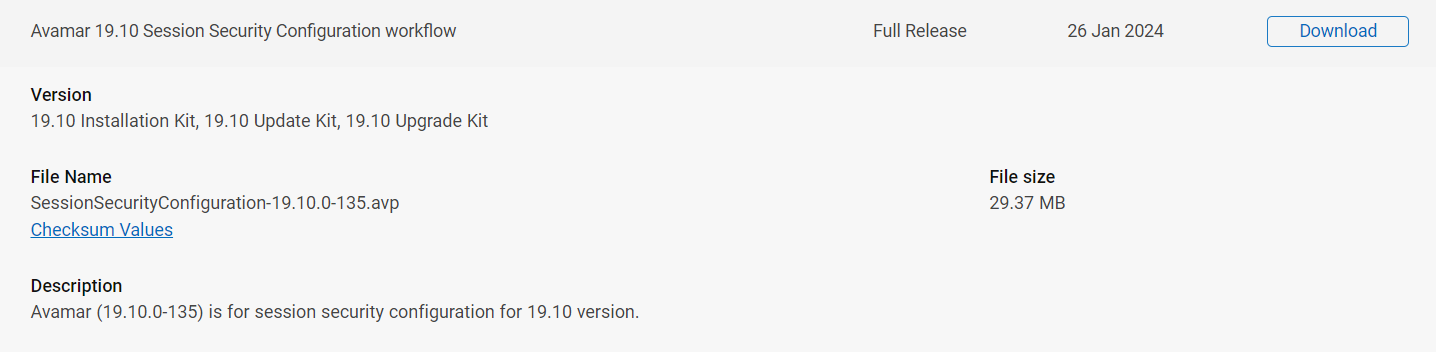

Vyhledejte balíček pracovního postupu konfigurace zabezpečení relace Avamar:

2. Před instalací:

-

Zastavte veškeré zálohování, replikaci a ujistěte se, že neběží žádná údržba (kontrolní bod, ověření kontrolního bodu (

hfscheck) a uvolňování paměti). -

Zkontrolujte, zda existuje platný kontrolní bod.

3. Nahrajte antivirový program zabezpečení relace AVP do úložiště balíčků:

Po stažení příslušného konfiguračního balíčku zabezpečení relace existují dvě možnosti instalace:

Možnost 1:

A. Nahrajte balíček do dočasného adresáře, například /home/admin, v uzlu nástroje Avamar.

B. Přesuňte balíček do adresáře /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

Služba AVinstaller detekuje změny v adresáři a automaticky začne načítat balíček do úložiště balíčků.

Možnost 2:

A. Otevřete AVinstaller web stránka služby:

https://<avamar_server_ip_or_hostname>/avi

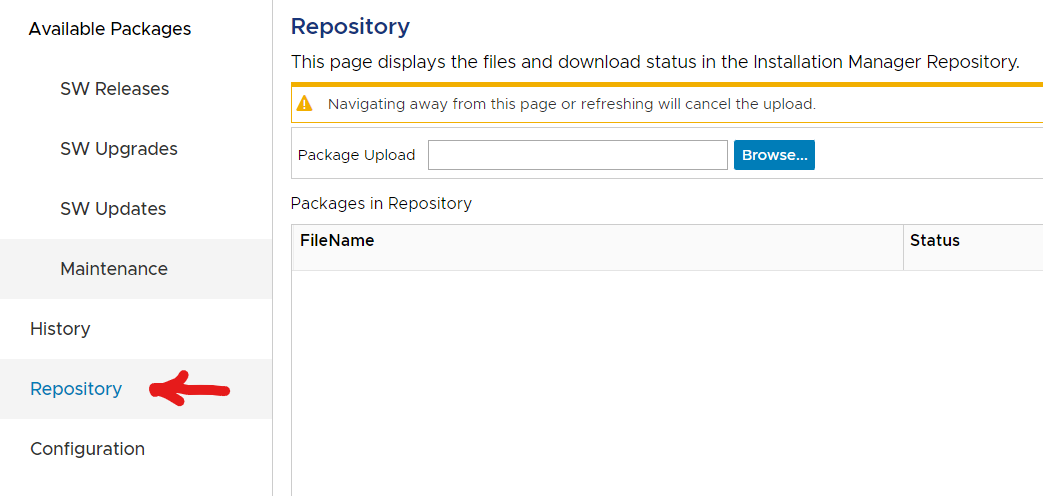

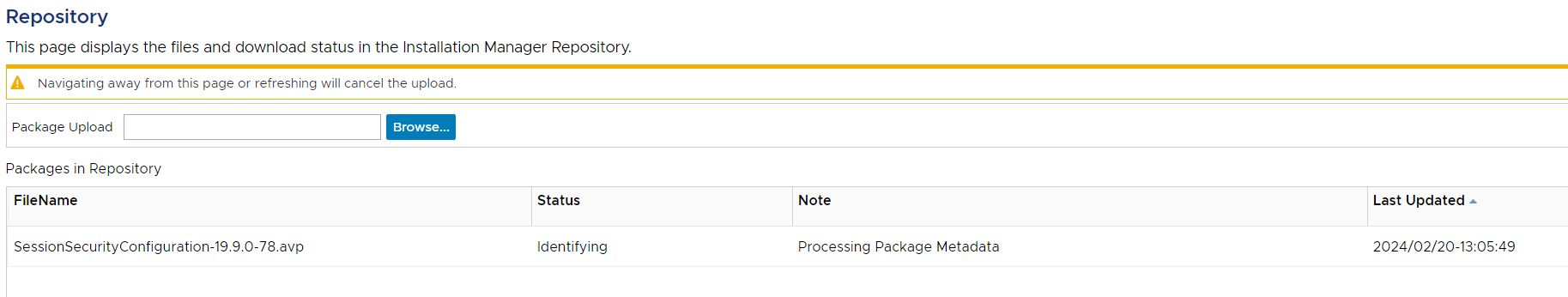

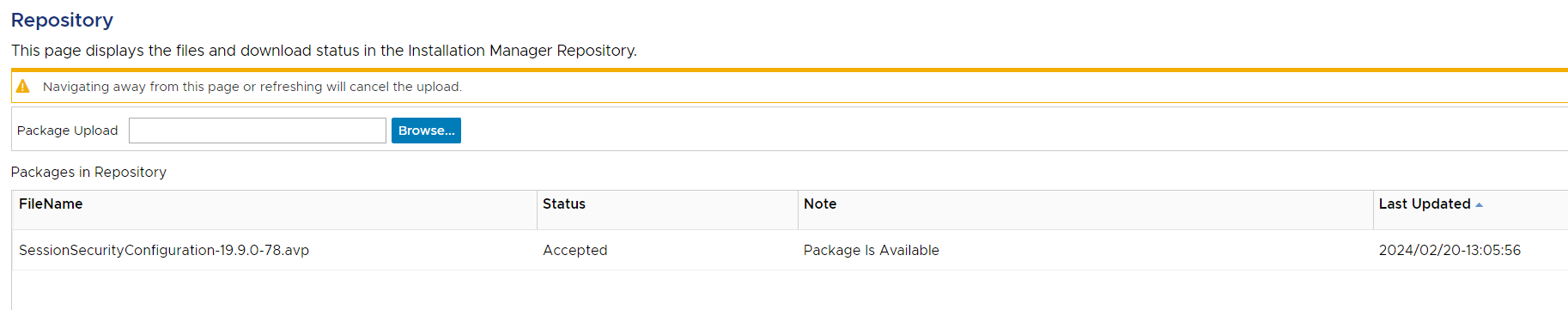

B. Přejděte do části Repository:

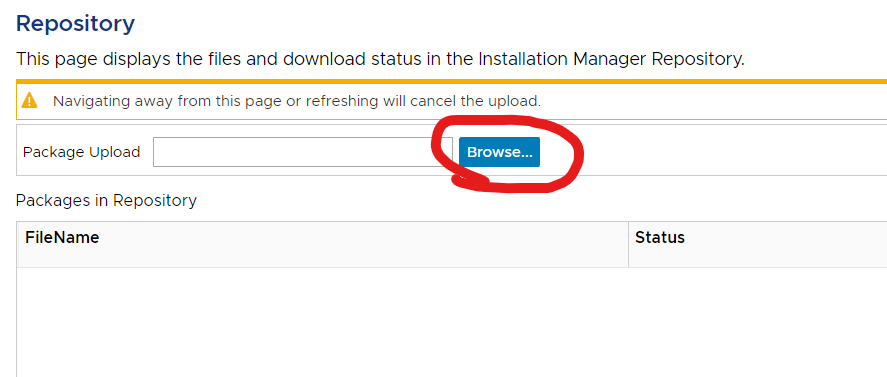

Balíček zpracovává:

Jakmile je vše připraveno, stav je "Přijato":

4. Instalace antiviru zabezpečení relace:

A. Pokud balíček nebyl nahrán pomocí AVinstalleru, otevřete AVinstaller web stránka služby:

https://<avamar_server_ip_or_hostname>/avi

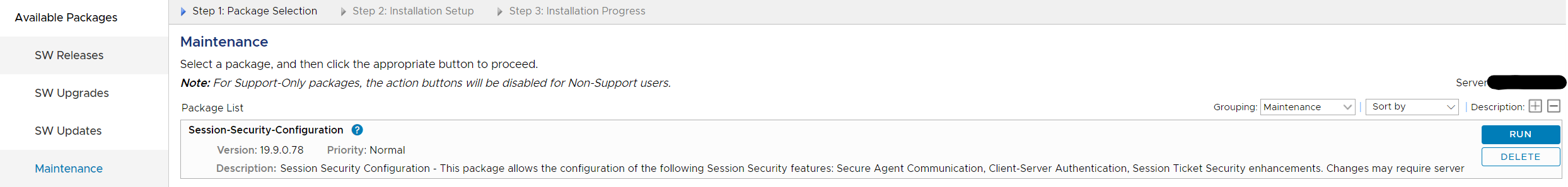

B. Přejděte na kartu "Maintenance" a spusťte balíček.

c. Vyberte možnost Spustit.

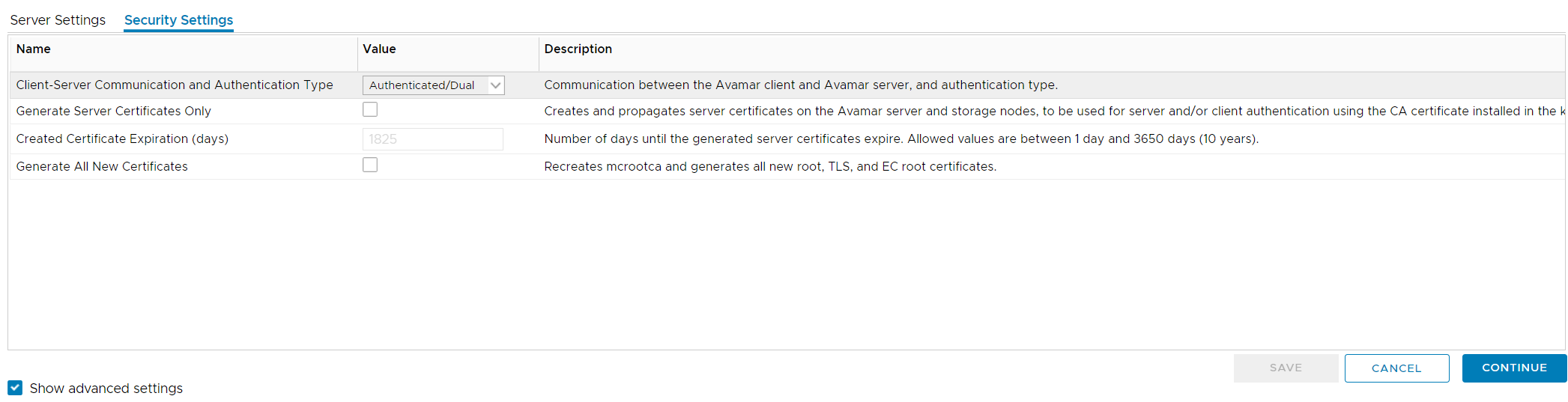

d. Na obrazovce "Nastavení instalace" vyberte kartu Nastavení zabezpečení a zaškrtněte políčko "Zobrazit rozšířená nastavení".

Správa nastavení zabezpečení relace:

Generování certifikátů:

-

-

- Generovat pouze certifikáty serveru:

- Je-li tato možnost vybrána samostatně, regeneruje se pouze

GSANserverové certifikáty.- V popisu na obrazovce je uvedeno "Vytváří a šíří serverové certifikáty na serveru Avamar a uzlech úložiště, které se budou používat k ověřování serveru nebo klienta pomocí

CA certificatenainstalované v úložišti klíčů."

- V popisu na obrazovce je uvedeno "Vytváří a šíří serverové certifikáty na serveru Avamar a uzlech úložiště, které se budou používat k ověřování serveru nebo klienta pomocí

- Tím se v mřížce Avamar provedou následující akce:

- Spustí

enable_secure_config.shskript (enable_secure_config.sh --certs), který provede následující:- Export interního kořenového certifikátu Avamar z úložiště klíčů Avamar:

- Spustí

- Je-li tato možnost vybrána samostatně, regeneruje se pouze

- Generovat pouze certifikáty serveru:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Uloží tento kořenový certifikát do následujících dvou umístění:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- Kořenový certifikát v avamar_keystore se pak použije k podepsání nového páru klíčů certifikátu pro

GSANa uloženy do následujících umístění:

- Kořenový certifikát v avamar_keystore se pak použije k podepsání nového páru klíčů certifikátu pro

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Tyto certifikáty se pak šíří do všech uzlů úložiště.

- A konečně,

GSAN SSL socketse znovu načte, takže nová připojení k portu 29000 budou obsluhovat znovu vygenerované certifikáty.

-

-

-

-

-

-

- Vygenerovat všechny nové certifikáty

- Je-li toto políčko zaškrtnuto, automaticky se také zaškrtne políčko "Generovat pouze serverové certifikáty".

Důvodem je proces, ke kterému dochází při generování všech nových certifikátů.- Popis na obrazovce uvádí: "Obnovuje

mcrootcaa vygeneruje všechny nové kořeny,TLS, and EC root certificates.“

- Popis na obrazovce uvádí: "Obnovuje

- Tím se provedou následující akce:

- Opětovné vygenerování interní kořenové certifikační autority (CA) Avamar

mcrootca all(Nahrazuje interní kořenovou certifikační autoritu Avamar uloženou v avamar_keystore

/usr/local/avamar/lib/avamar_keystore) - Regeneruje

GSANcertifikáty, jak je popsáno v předchozí části "Generování pouze certifikátů serveru".

- Je-li toto políčko zaškrtnuto, automaticky se také zaškrtne políčko "Generovat pouze serverové certifikáty".

- Vygenerovat všechny nové certifikáty

-

Interní kořenový certifikát Avamar lze zobrazit pomocí následujícího příkazu:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA a podepsaný certifikát od systému Avamar MCS, který umožňuje zabezpečenou vzájemnou komunikaci TLS se systémem Avamar.

Další informace najdete v následujících dokumentech: Avamar: Instalace nebo výměna certifikační autority (CA) Avamar za certifikační autoritu (CA) dodanou uživatelem

E. Až budete připraveni, pokračujte ve spouštění balíčku.

Balíček lze použít vícekrát ke konfiguraci těchto nastavení podle potřeby.