Avamar: Istunnon suojauksen hallinta Avinstaller-asennuspaketin (AVP) avulla

Summary: Tässä artikkelissa kerrotaan, miten Avamar-istunnon suojausasetuksia hallitaan Avinstaller-asennuspaketin (AVP) avulla.

Instructions

1. Lataa Session Security AVP:

a. Siirry Dellin tuotetuen linkkiin

B. Kirjaudu sisään nähdäksesi lataukset.

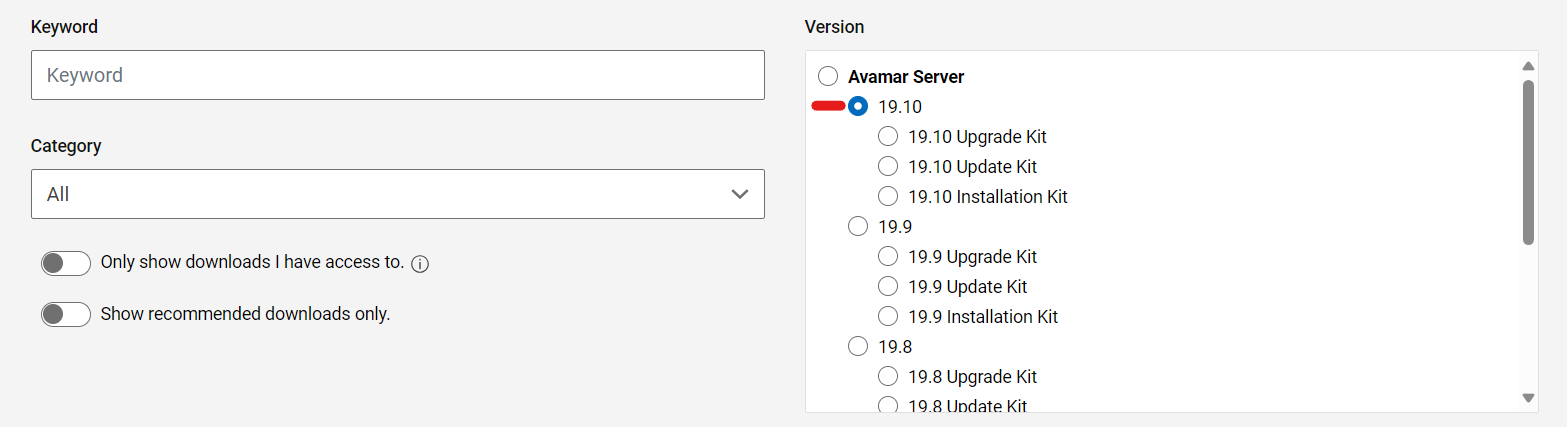

Valitse esimerkiksi sopiva Avamar-versio:

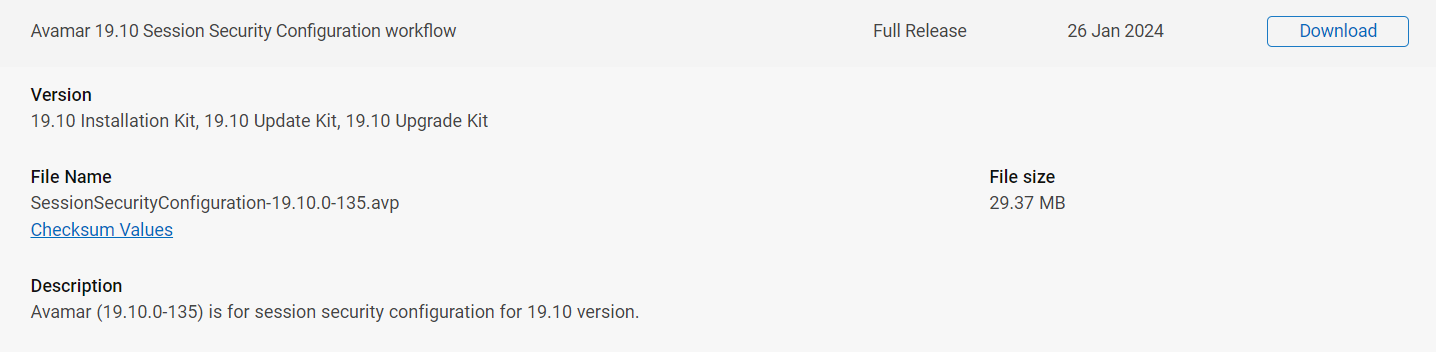

Etsi Avamar Session Security Configuration -työnkulkupaketti:

2. Ennen asennusta:

-

Pysäytä kaikki varmuuskopioinnit ja replikointi ja varmista, ettei ylläpitoa ole käynnissä (tarkistuspiste, tarkistuspisteen vahvistus (

hfscheck) ja roskien kerääminen). -

Tarkista, että tarkastuspiste on kelvollinen.

3. Lataa Session Security AVP pakettivarastoon:

Kun asianmukainen istunnon suojauksen määrityspaketti on ladattu, voit asentaa sen kahdella tavalla:

Vaihtoehto 1:

a. Lataa paketti väliaikaiseen hakemistoon, kuten /home/admin Avamar-apusolmussa.

B. Siirrä paketti hakemistoon /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

AVinstaller-palvelu havaitsee hakemistoon tehdyt muutokset ja alkaa automaattisesti ladata pakettia pakettivarastoon.

Vaihtoehto 2:

a. Avaa AVinstaller-verkkopalvelusivu:

https://<avamar_server_ip_or_hostname>/avi

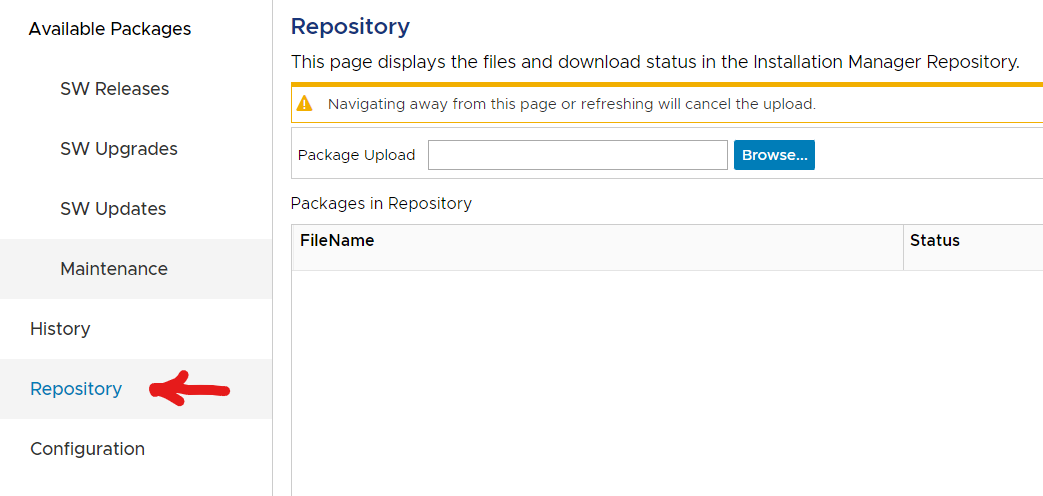

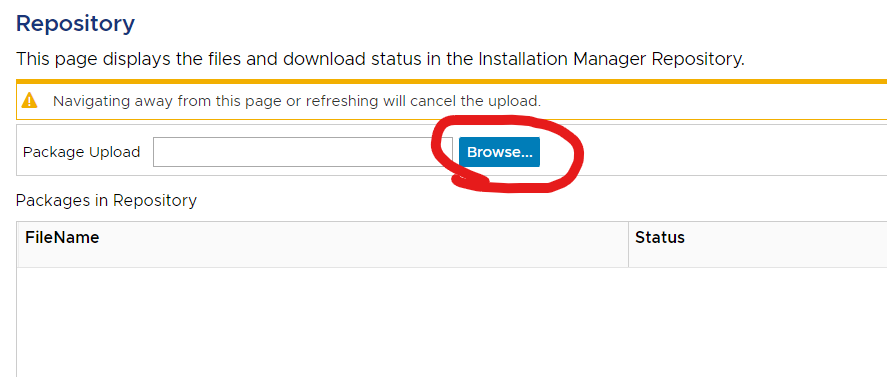

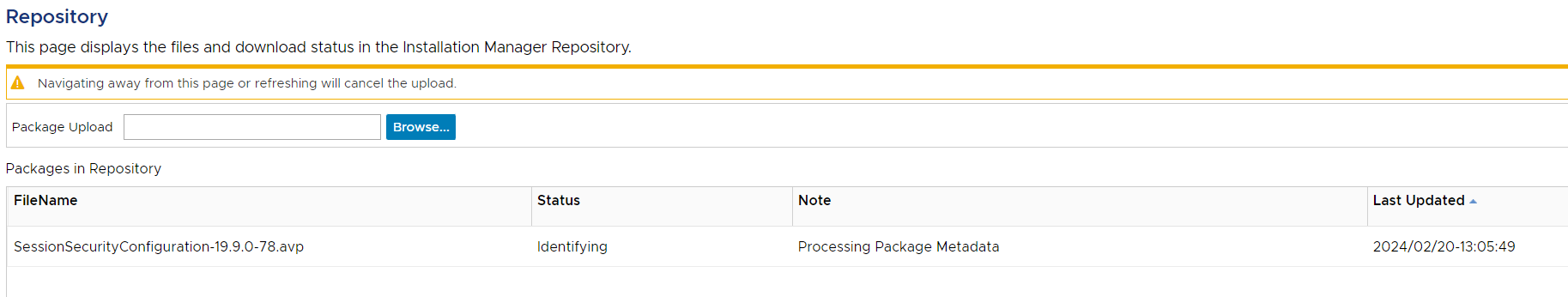

B. Siirry Repository-osioon:

Paketti käsittelee:

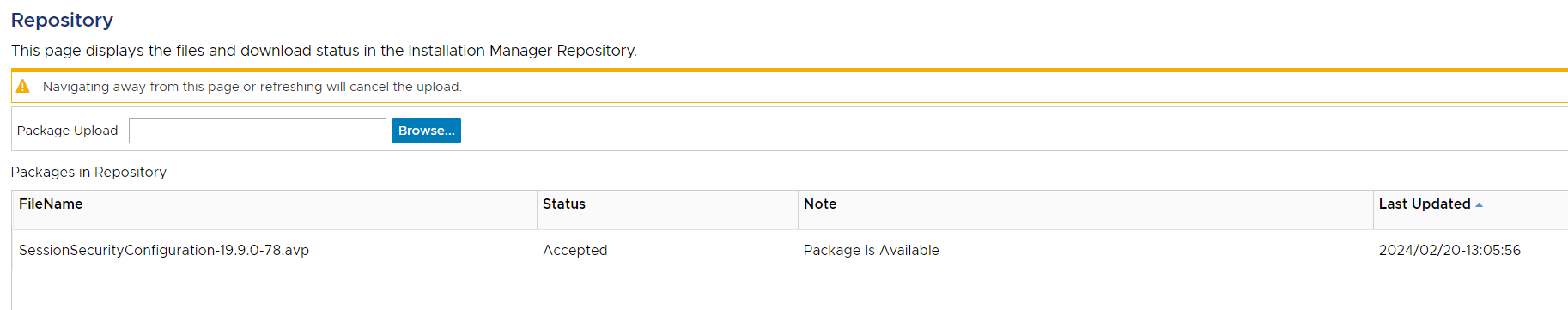

Kun se on valmis, tila on "Hyväksytty":

4. Asenna istunnon suojaus AVP:

a. Jos pakettia ei ladattu AVinstaller-ohjelmalla, avaa AVinstaller-verkkopalvelusivu:

https://<avamar_server_ip_or_hostname>/avi

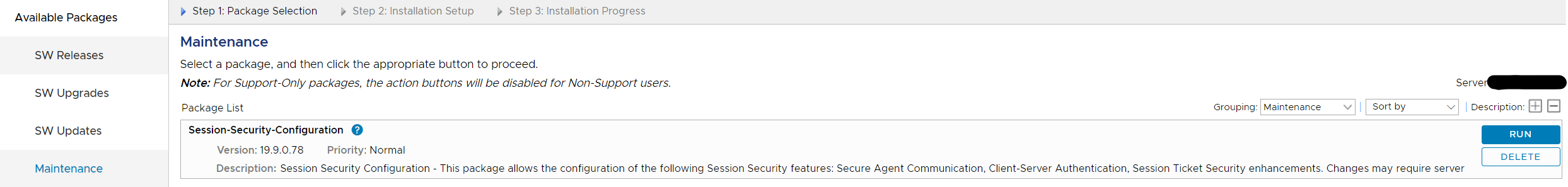

B. Siirry Maintenance-välilehteen ja suorita paketti.

c. Valitse Suorita.

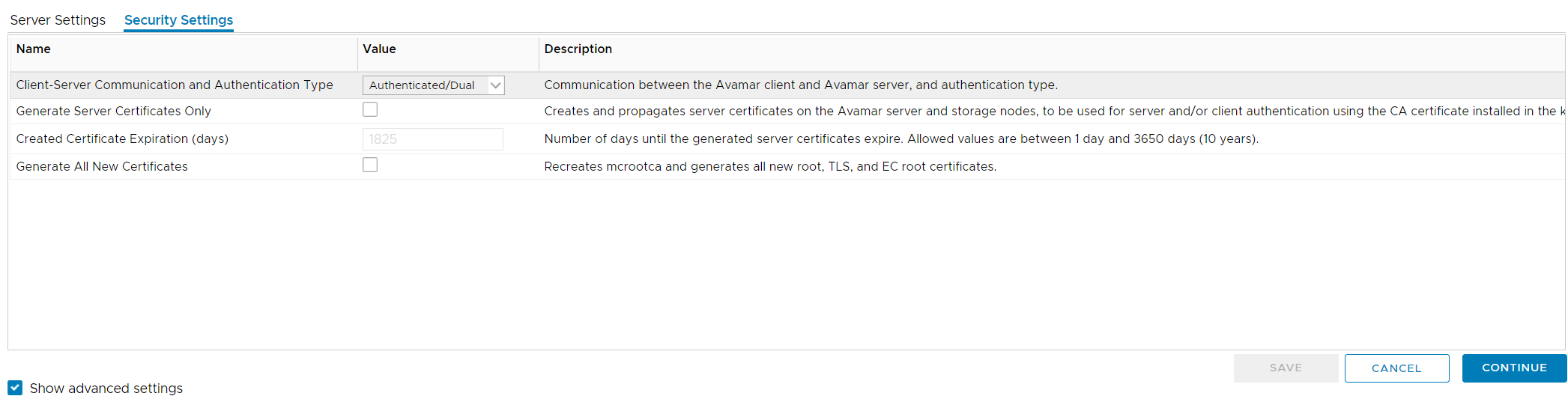

d. Valitse Installation Setup -näytössä Security Settings -välilehti ja valitse Show advanced settings -valintaruutu.

Hallitse istunnon suojausasetuksia:

Luo varmenteita:

-

-

- Luo vain palvelinvarmenteita:

- Kun se valitaan yksin, se regeneroi vain

GSANpalvelinvarmenteet.- Näytössä olevassa kuvauksessa todetaan: "Luo ja levittää Avamar-palvelimeen ja tallennussolmuihin palvelinvarmenteita, joita käytetään palvelimen ja/tai asiakkaan todennukseen

CA certificateasennettu avainsäilöön."

- Näytössä olevassa kuvauksessa todetaan: "Luo ja levittää Avamar-palvelimeen ja tallennussolmuihin palvelinvarmenteita, joita käytetään palvelimen ja/tai asiakkaan todennukseen

- Tämä suorittaa seuraavat toimet Avamar-ruudukossa:

- Suorittaa

enable_secure_config.shkäsikirjoitus (enable_secure_config.sh --certs), jossa säädetään seuraavaa:- Vie sisäisen Avamar-päävarmenteen Avamar-avainsäilöstä:

- Suorittaa

- Kun se valitaan yksin, se regeneroi vain

- Luo vain palvelinvarmenteita:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Tallentaa tämän päävarmenteen seuraaviin kahteen sijaintiin:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- avamar_keystore juurivarmennetta käytetään sitten uuden varmenteen avainparin allekirjoittamiseen

GSANja tallennetaan seuraaviin sijainteihin:

- avamar_keystore juurivarmennetta käytetään sitten uuden varmenteen avainparin allekirjoittamiseen

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Nämä varmenteet levitetään sitten mihin tahansa tallennussolmuun.

- Lopuksi

GSAN SSL socketladataan uudelleen, joten uudet yhteydet porttiin 29000 palvelevat uudistettuja varmenteita.

-

-

-

-

-

-

- Luo kaikki uudet varmenteet

- Kun tämä valintaruutu on valittuna, se valitsee automaattisesti myös "Luo vain palvelinvarmenteet" -valintaneliön.

Tämä johtuu prosessista, joka tapahtuu luotaessa kaikkia uusia varmenteita.- Näytössä olevassa kuvauksessa sanotaan: "Luo uudelleen

mcrootcaja synnyttää kaikki uudet juuret,TLS, and EC root certificates.

- Näytössä olevassa kuvauksessa sanotaan: "Luo uudelleen

- Tämä suorittaa seuraavat toimet:

- Avamarin sisäisen päävarmenteen myöntäjän (CA) uudistaminen

mcrootca all(Tämä korvaa avamar_keystore tallennetun Avamarin sisäisen varmenteiden myöntäjän.

/usr/local/avamar/lib/avamar_keystore) - Uudistaa

GSANEdellisessä Luo vain palvelinvarmenteita -osassa kuvatut varmenteet.

- Kun tämä valintaruutu on valittuna, se valitsee automaattisesti myös "Luo vain palvelinvarmenteet" -valintaneliön.

- Luo kaikki uudet varmenteet

-

Avamarin sisäistä päävarmennetta voi tarkastella seuraavalla komennolla:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA ja Avamar MCS:n allekirjoittama varmenne, joka mahdollistaa turvallisen keskinäisen TLS-viestinnän Avamarin kanssa.

Lisätietoja on seuraavissa: Avamar: Avamar Certificate Authorityn (CA) asentaminen tai korvaaminen käyttäjän toimittamalla varmenteiden myöntäjällä (CA)

E. Kun olet valmis, jatka paketin suorittamista.

Pakettia voidaan käyttää näiden asetusten määrittämiseen tarpeen mukaan useita kertoja.