Avamar: Jak zarządzać bezpieczeństwem sesji za pomocą pakietu instalacyjnego Avinstaller (AVP)

Summary: W tym artykule wyjaśniono, w jaki sposób zarządzać ustawieniami zabezpieczeń sesji Avamar za pomocą pakietu instalacyjnego Avinstaller (AVP).

Instructions

1. Pobierz AVP zabezpieczeń sesji:

A. Przejdź do łącza pomocy technicznej dotyczącej produktu Dell

B. Zaloguj się, aby wyświetlić pliki do pobrania.

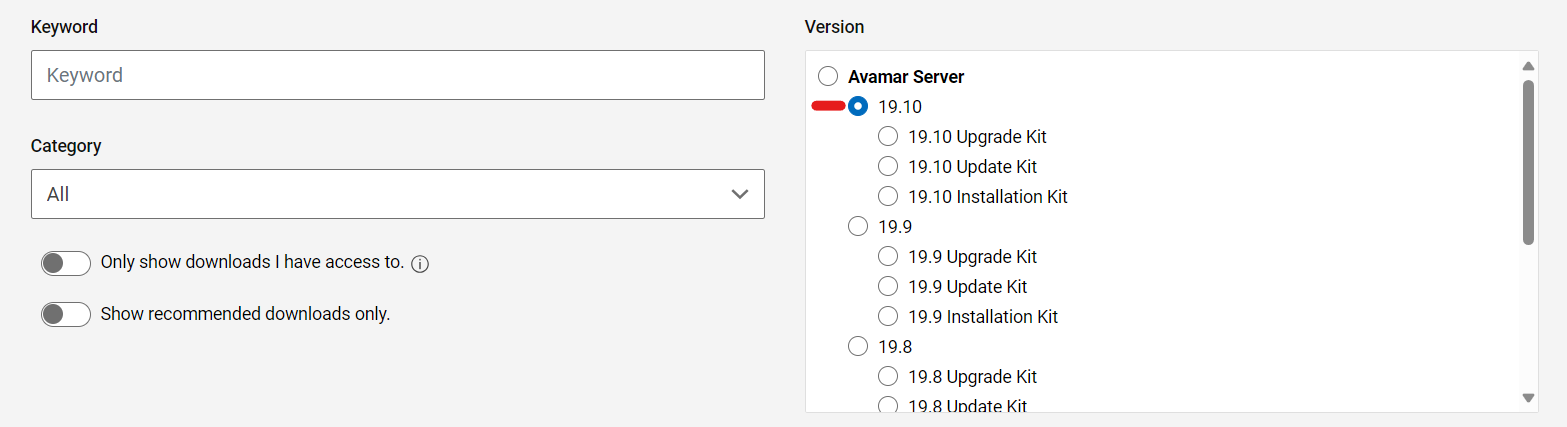

Na przykład wybierz odpowiednią wersję Avamar:

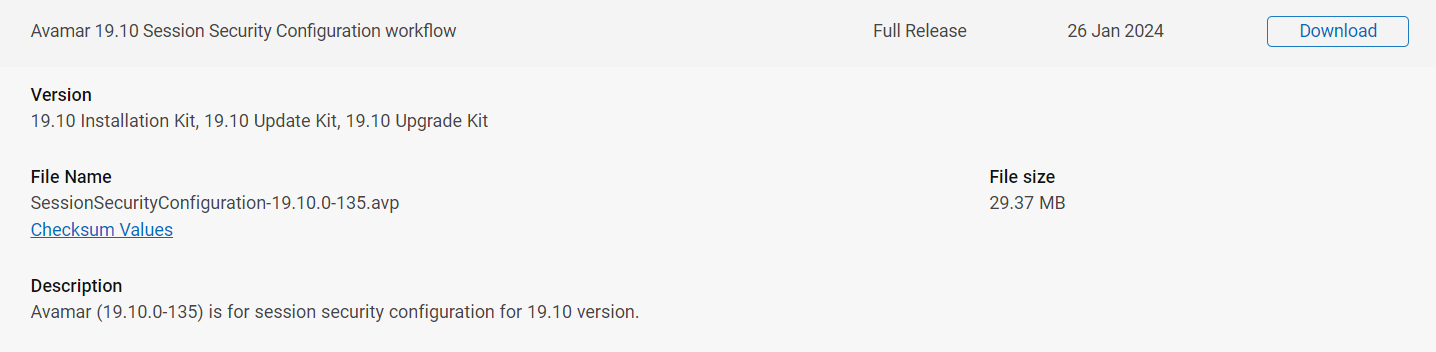

Wyszukaj pakiet przepływu pracy konfiguracji zabezpieczeń sesji Avamar:

2. Przed rozpoczęciem instalacji:

-

Zatrzymaj wszystkie kopie zapasowe, replikację i upewnij się, że nie jest uruchomiona żadna konserwacja (punkt kontrolny, weryfikacja punktu kontrolnego (

hfscheck) i wyrzucanie elementów bezużytecznych). -

Sprawdź, czy istnieje prawidłowy punkt kontrolny.

3. Prześlij AVP zabezpieczeń sesji do repozytorium pakietów:

Po pobraniu odpowiedniego pakietu konfiguracyjnego zabezpieczeń sesji dostępne są dwie opcje instalacji:

Opcja 1:

A. Prześlij pakiet do katalogu tymczasowego, takiego jak /home/admin w węźle Avamar Utility Node.

B. Przenieś pakiet do katalogu /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

Usługa AVinstaller wykrywa zmiany w katalogu i automatycznie rozpoczyna ładowanie pakietu do repozytorium pakietów.

Opcja 2:

A. Otwórz stronę usługi sieci Web AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

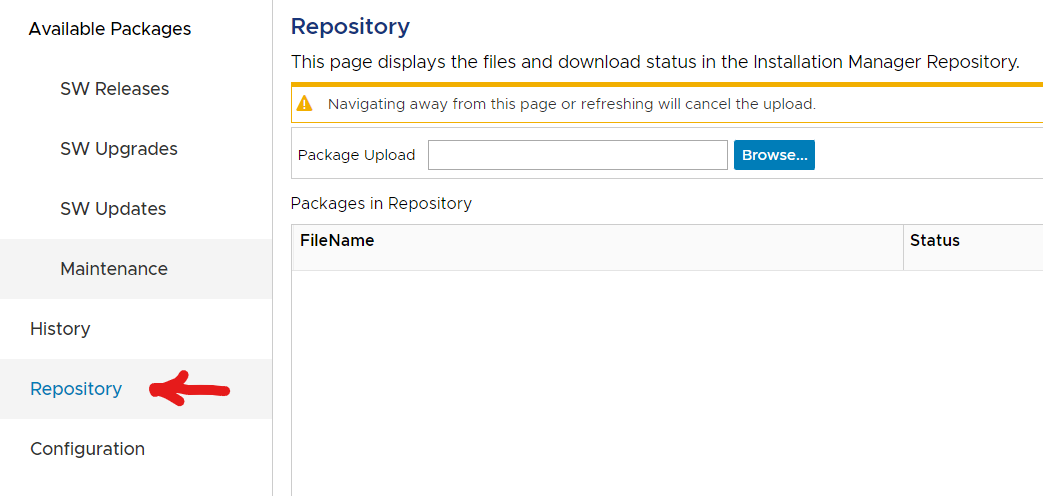

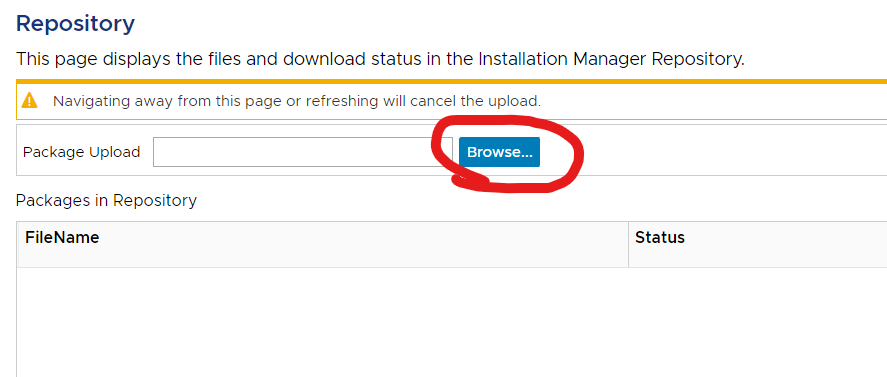

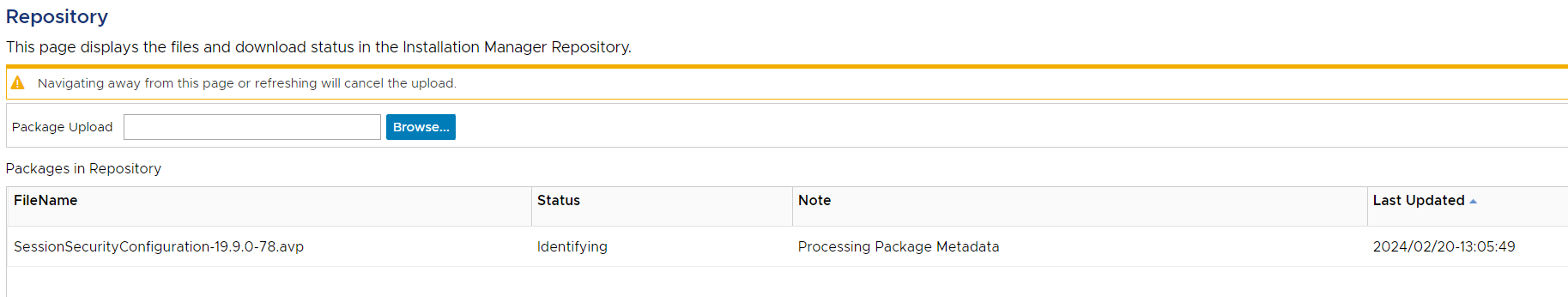

B. Przejdź do sekcji Repository:

Przetwarzanie pakietu:

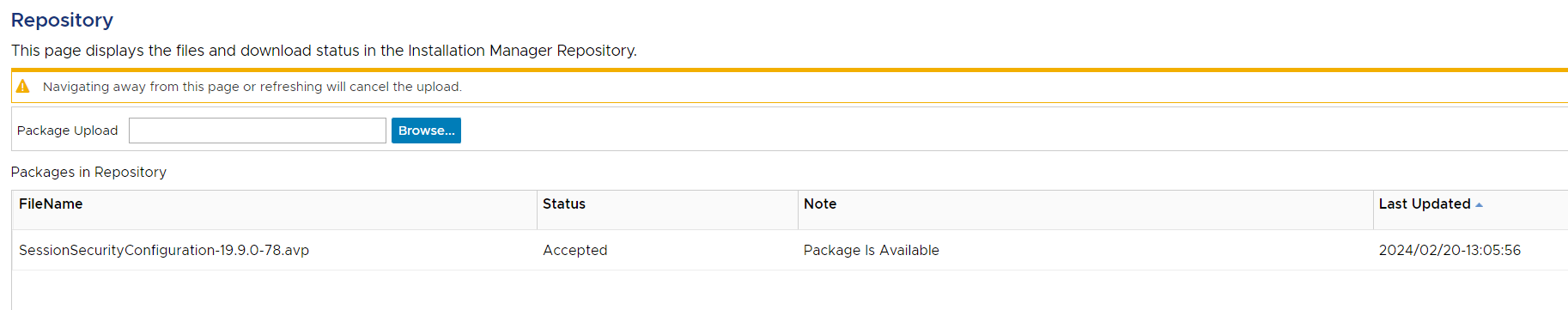

Gdy będzie gotowy, status zmieni się na "Zaakceptowano":

4. Zainstaluj zabezpieczenia sesji AVP:

A. Jeśli pakiet nie został przesłany za pomocą instalatora AVinstaller, otwórz stronę usługi sieci Web AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

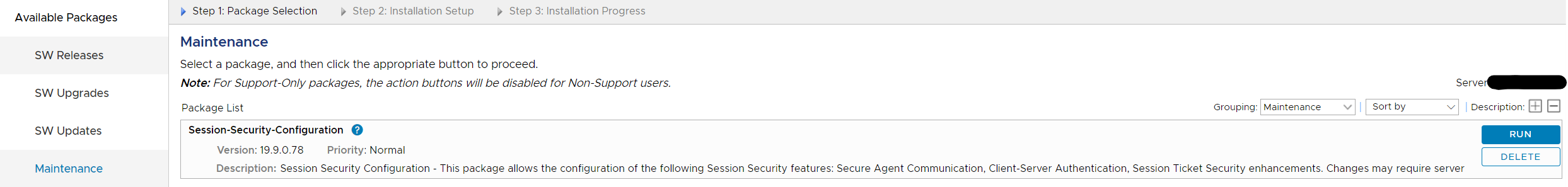

B. Przejdź do karty "Maintenance", aby uruchomić pakiet.

c. Wybierz opcję Uruchom.

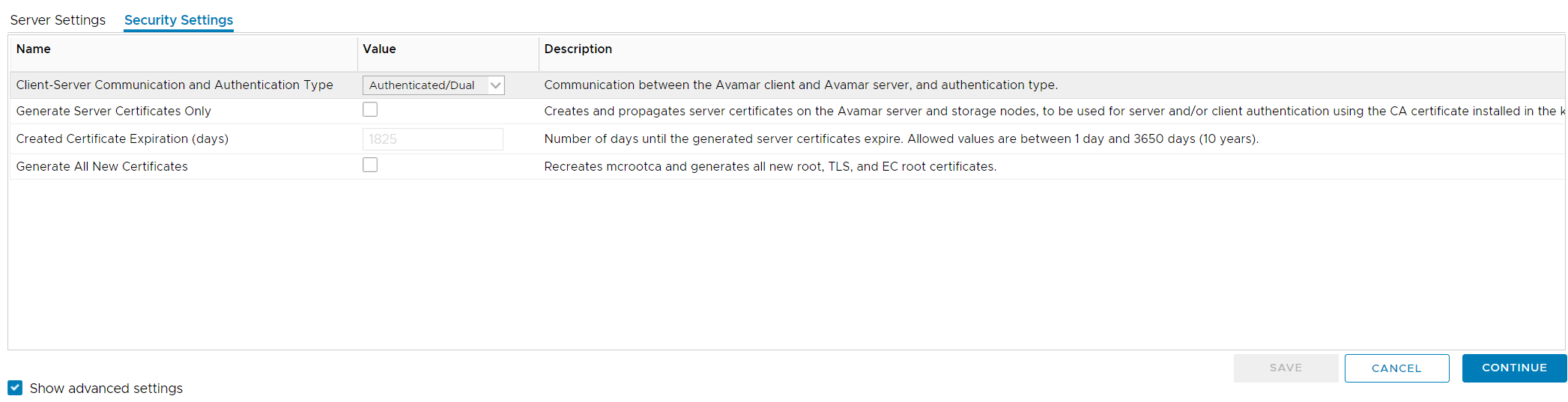

d. Na ekranie "Konfiguracja instalacji" wybierz kartę Ustawienia zabezpieczeń i zaznacz pole wyboru "Pokaż ustawienia zaawansowane".

Zarządzaj ustawieniami zabezpieczeń sesji:

Generowanie certyfikatów:

-

-

- Generuj tylko certyfikaty serwera:

- Po wybraniu samodzielnie, regeneruje tylko

GSANCertyfikaty serwera.- Opis na ekranie brzmi: "Tworzy i propaguje certyfikaty serwera na serwerze Avamar i węzłach pamięci masowej, które mają być używane do uwierzytelniania serwera i/lub klienta za pomocą

CA certificatezainstalowany w magazynie kluczy."

- Opis na ekranie brzmi: "Tworzy i propaguje certyfikaty serwera na serwerze Avamar i węzłach pamięci masowej, które mają być używane do uwierzytelniania serwera i/lub klienta za pomocą

- Spowoduje to wykonanie następujących czynności w siatce Avamar:

- Uruchamia

enable_secure_config.shskrypt (enable_secure_config.sh --certs), który wykonuje następujące czynności:- Eksport wewnętrznego certyfikatu głównego Avamar z magazynu kluczy Avamar:

- Uruchamia

- Po wybraniu samodzielnie, regeneruje tylko

- Generuj tylko certyfikaty serwera:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Zapisuje ten certyfikat główny w następujących dwóch lokalizacjach:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- Certyfikat główny w avamar_keystore jest następnie używany do podpisania nowej pary kluczy certyfikatu dla

GSANi zapisane w następujących lokalizacjach:

- Certyfikat główny w avamar_keystore jest następnie używany do podpisania nowej pary kluczy certyfikatu dla

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Certyfikaty te są następnie propagowane do wszystkich węzłów pamięci masowej.

- Na koniec

GSAN SSL socketjest przeładowywany, aby nowe połączenia z portem 29000 obsługiwały zregenerowane certyfikaty.

-

-

-

-

-

-

- Wygeneruj wszystkie nowe certyfikaty

- Zaznaczenie tego pola wyboru powoduje również automatyczne zaznaczenie pola wyboru "Generate Server Certificates Only".

Wynika to z procesu, który zachodzi podczas generowania wszystkich nowych certyfikatów.- Opis na ekranie brzmi: "Odtwarza

mcrootcai generuje cały nowy korzeń,TLS, and EC root certificates”.

- Opis na ekranie brzmi: "Odtwarza

- Spowoduje to wykonanie następujących czynności:

- Wygeneruj ponownie wewnętrzną główną instytucję certyfikującą (CA) Avamar

mcrootca all(Zastępuje wewnętrzną główną instytucję certyfikującą Avamar przechowywaną w avamar_keystore

/usr/local/avamar/lib/avamar_keystore) - Regeneruje

GSANcertyfikaty zgodnie z opisem w poprzedniej sekcji "Generowanie tylko certyfikatów serwera".

- Zaznaczenie tego pola wyboru powoduje również automatyczne zaznaczenie pola wyboru "Generate Server Certificates Only".

- Wygeneruj wszystkie nowe certyfikaty

-

Wewnętrzny certyfikat główny Avamar można wyświetlić za pomocą następującego polecenia:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA oraz podpisany certyfikat z MCS Avamar umożliwiający bezpieczną wzajemną komunikację TLS z Avamar.

Aby uzyskać więcej informacji, zapoznaj się z następującym artykułem: Avamar: Instalacja lub wymiana instytucji certyfikującej Avamar na instytucję certyfikującą (CA) dostarczoną przez użytkownika

E. Gdy wszystko będzie gotowe, kontynuuj uruchamianie pakietu.

Pakiet może być wielokrotnie używany do konfigurowania tych ustawień zgodnie z wymaganiami.