PowerVault ME4: Instalando e removendo certificados personalizados

Summary: Este artigo aborda as etapas para instalar um certificado personalizado por meio do FTP para produtos de armazenamento Dell PowerVault Série ME.

Instructions

Instalando ou removendo certificados personalizados no ME4

- Instalando o certificado

- Visualizando informações do certificado

- Removendo certificados personalizados

- Exemplo somente da CLI usando a sessão SSH do Linux e do ME4

Instalando o certificado.

Execute as seguintes etapas para instalar um certificado de segurança de terceiros ou autoassinado:

-

No PowerVault Manager, prepare-se para usar FTP ou SFTP (Secure File Transfer Protocol):

-

Determine os endereços IP das portas de rede dos controladores em ME4 System Settings > Network.

-

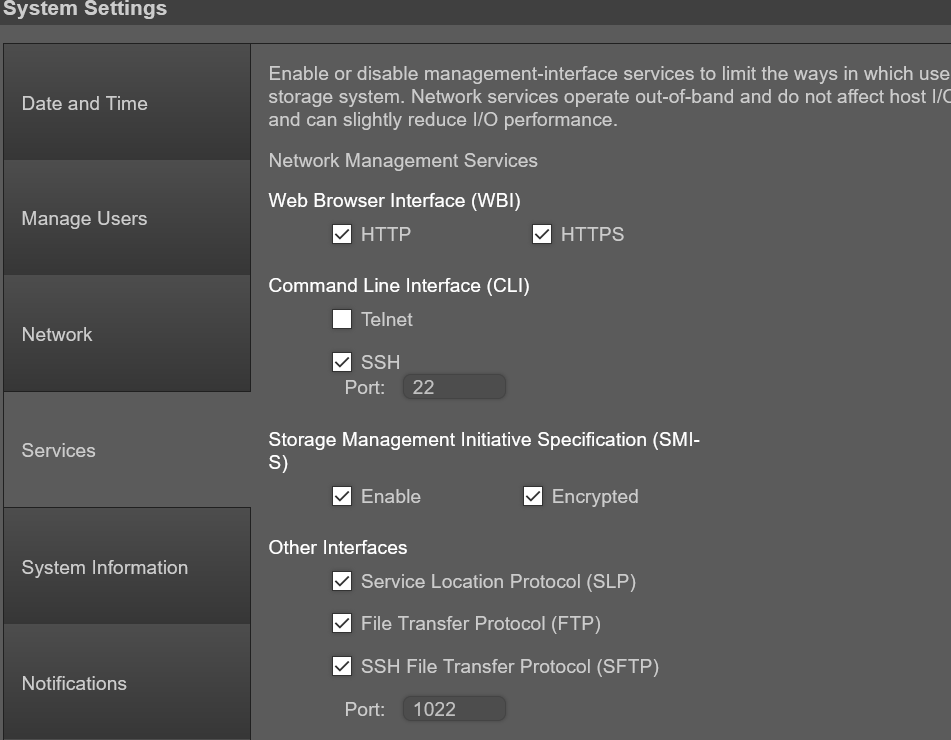

Verifique se o serviço FTP ou SFTP está ativado no armazenamento em ME4 System Settings > Services. Se estiver usando SFTP, registre qual porta o SFTP está definido para usar.

-

-

Configurações > do sistema ME4 A opção Manage Users pode ser usada para verificar se a conta de usuário tem as funções Manage e FTP/SFTP.

-

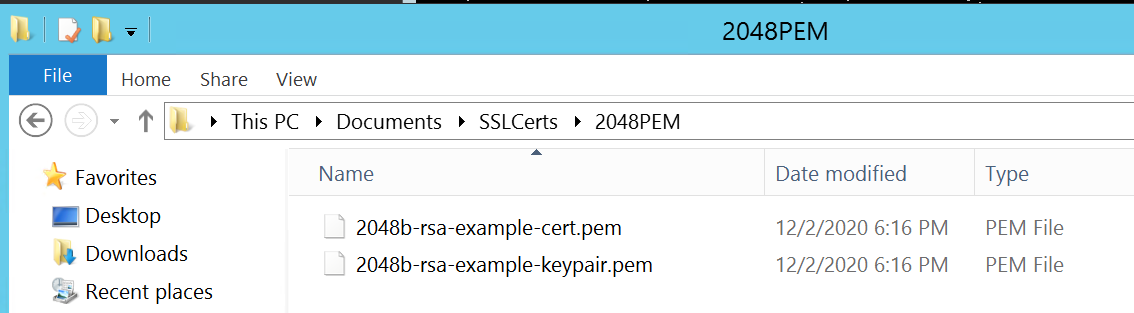

Coloque o arquivo de certificado e o arquivo de chave em um diretório que seja acessível ao cliente FTP. O formato do certificado e do arquivo de chave deve ser o formato Privacy Enhanced Mail (PEM). Os clientes podem carregar arquivos de regras de codificação distintas (DER), mas eles não podem ser usados ao reiniciar o gerenciamento nos controladores. Nota: O ME4 é compatível com certificados curinga.

-

Abra um prompt de comando (Windows) ou uma janela de terminal (UNIX) e vá para o diretório que contém os arquivos de certificado. A interface do usuário não pode ser usada como o cliente Filezilla porque a linha "put" requer parâmetros de comando após o nome do arquivo.

O FTP do Windows não pode fazer FTP passivo se o firewall estiver habilitado. Talvez seja possível fazer log-in no array ME4, mas, em seguida, ocorre um problema de conexão de porta ao tentar enviar arquivos. Se você estiver tentando usar o FTP de linha de comando do Windows, o firewall do Windows deverá ser desativado antes de iniciar.)

-

Tipo:

sftp controller-network-address -P port or ftp controller-network-address. Os arquivos devem ser carregados em ambos os controladores para que sejam usados em ambos os controladores.

Por exemplo: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Faça login como um usuário com permissões de função de gerenciamento e permissões de interface FTP ou SFTP. Nesses exemplos, o cliente de linha de comando FTP WinSCP é usado, mas se o firewall do Windows estiver desabilitado, o cliente FTP do Windows pode ser usado. Um client Linux também pode ser usado.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Tipo:

put certificate-file-name cert-fileEm que certificate file name é o nome do arquivo de certificado para sua unidade de armazenamento específica. Erros de arquivo podem ocorrer se o diretório no qual o certificado é colocado for um diretório oculto que o usuário do FTP não tem permissões para modificar.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Tipo:

put key-file-name cert-key-fileem que key-file-name é o nome do arquivo de chave de segurança para seu armazenamento específico.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Observe que, se uma listagem de diretório for feita no site FTP do array após o carregamento desses arquivos, eles não serão exibidos. Eles são armazenados em diretórios ocultos que o usuário FTP não pode olhar.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Repita as etapas 4, 5, 6 e 7 para o outro controlador.

-

Reinicie os dois controladores de gerenciamento para que o novo certificado de segurança entre em vigor. Depois que os controladores de gerenciamento forem reiniciados, o certificado poderá ser visualizado por meio da interface do usuário, conforme mostrado abaixo, ou pelo comando SSH "show certificate".

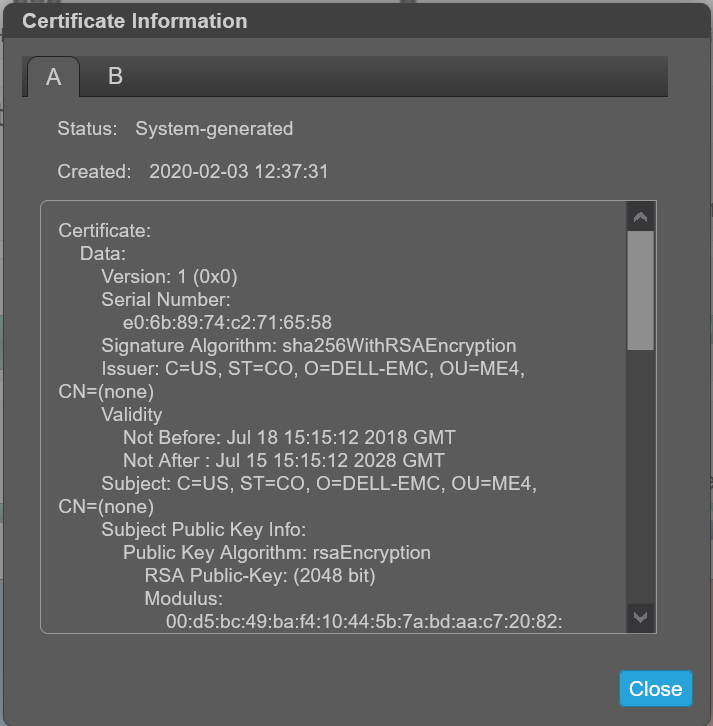

Visualizando informações do certificado.

Por padrão, o armazenamento gera um certificado SSL exclusivo para cada controlador. Para obter a segurança mais forte, substitua o certificado padrão gerado pelo sistema por um certificado emitido por uma autoridade de certificação confiável.

O painel Certificate Information mostra informações para os certificados SSL ativos que são armazenados no sistema para cada controlador. As guias A e B contêm texto de certificado não formatado para cada um dos controladores correspondentes. O painel também mostra um dos seguintes valores de status e a data de criação de cada certificado:

-

Fornecido pelo cliente — indica que o controlador está usando um certificado que o cliente carregou.

-

Gerado pelo sistema - indica que o controlador está usando um certificado ativo e uma chave que o controlador gerou.

-

Status desconhecido — indica que o certificado do controlador não pode ser lido. Isso ocorre com mais frequência quando um controlador está sendo reiniciado, o processo de substituição de certificado ainda está em andamento ou o usuário selecionou a guia para um controlador parceiro em um sistema de controlador único.

Os certificados personalizados podem ser carregados por FTP ou SFTP ou usando o parâmetro contents do comando create certificate CLI. Isso permite que o usuário crie certificados com seu próprio conteúdo de certificado exclusivo. Para que um novo certificado entre em vigor, reinicie o controlador de gerenciamento relacionado a ele.

Verifique se a substituição do certificado foi bem-sucedida e se o controlador está usando o certificado fornecido:

- Confirme se o status do certificado é "fornecido pelo cliente"

- A data de criação está correta

- O conteúdo do certificado é o texto esperado

Veja as informações do certificado:

-

No banner, clique no painel do sistema e selecione Show Certificate Information. O painel Certificate Information é aberto.

-

Quando a visualização das informações do certificado estiver concluída, clique em Close.

Antes de instalar um certificado, a informação mostra "System Generated".

Depois de instalar seu próprio certificado, ele identificará como Fornecido pelo cliente:

Removendo certificados personalizados.

Para restaurar o certificado gerado pelo sistema e remover o certificado personalizado de ambos os controladores, faça log-in em cada controlador e execute o comando:# create certificate restore

Para que a alteração do certificado entre em vigor, reinicie o Management Controller em todos os controladores nos quais o comando foi usado.

Exemplo somente da CLI usando a sessão SSH do Linux e do ME4

-

Crie o certificado e coloque o "PEM .cer" e o ".key" em sua máquina Linux.

-

Em uma sessão SSH no Linux Box, transfira os arquivos usando FTP para o array e, em seguida, abra uma sessão SSH para o array a fim de reiniciar ambos os controladores no ME4. Depois de reiniciar os controladores de gerenciamento do ME4, o usuário leva cerca de dois minutos para conseguir fazer login novamente no ME4 e mostrar o novo certificado. Nota: Um controlador pode levar mais tempo para surgir do que o outro. Até que ambos os controladores estejam totalmente ativos, o armazenamento pode mostrar um controlador em um certificado do sistema e um em um certificado do cliente.

No exemplo abaixo, os IPs do controlador ME4 são:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Para que ambos os controladores tenham o certificado:

- Carregue o certificado e o arquivo de chave em ambos os controladores usando FTP

- Reinicie o controlador de gerenciamento em ambos os controladores

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#