NetWorker: Os usuários do AD não podem fazer login pelo LDAPS "Não foi possível analisar a resposta do servidor da string json"

Summary: A autenticação do Microsoft Active Directory (AD) foi adicionada ao NetWorker usando o Assistente de configuração de autoridade externa do NetWorker Management Console (NMC) ao usar a opção "LDAP sobre SSL". A configuração foi adicionada com sucesso, mas a autenticação de usuário do AD falha com HTTP-ERROR 500. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

- O usuário está acessando o NetWorker Management Console (NMC) ou

nsrloginlinha de comando e recebe um erro:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

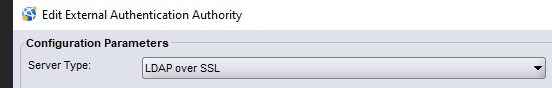

- A Autoridade de autenticação externa foi configurada usando LDAP sobre a opção SSL; no entanto, o servidor de autenticação é o Microsoft Active Directory:

- Configuração >Usuários e funções>Autoridade > externa Clique com o botão direito do mouse em External Authority >Properties:

Cause

HTTP Error 500 "Internal Server Error."

Quando a opção LDAP sobre SSL é selecionada, ela define um atributo interno É o Active Directory como falso. Isso impede logins bem-sucedidos para usuários configurados no Microsoft Active Directory por meio do NetWorker.

Isso pode ser verificado em authc_config linha de comando usando o prompt de comando root ou Administrator:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

Nota: Você precisará digitar a senha da conta de administrador do NetWorker. A senha também pode ser especificada com o comando usando

-p password.

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

A opção LDAP over SSL não se destina ao AD over SSL.

Resolution

Nota: O assistente de autoridade externa do NetWorker Web User Interface (NWUI) tem uma opção AD sobre SSL; no entanto, o NMC não. O AD over SSL define o parâmetro Is Active Directory como true, mantendo outras configurações seguras (LDAPS). Consulte o artigo da Dell NetWorker: Como configurar o "AD over SSL" (LDAPS) a partir da interface do usuário na Web do NetWorker (NWUI)

Solução temporária:

A coluna authc_config pode ser usado para atualizar a configuração O valor do Active Directoryé verdadeiro.

Windows:

- No NetWorker (

authc), abra um prompt de comando do administrador. - Obtenha o ID de configuração da autoridade externa:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

As configurações atuais podem ser revisadas com:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- Atualize o valor do Active Directory com o seguinte comando:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

Nota: Todos os campos obrigatórios, exceto a senha da conta de serviço AD, podem ser coletados em

authc_config -u Administrator -e find-config -D config-id=config_id#.

Exemplo:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- Agora, os logins do AD por meio do NetWorker devem ser concluídos com sucesso.

Linux:

- No NetWorker (

authc), abra um prompt de comando root. - Obtenha o ID de configuração da autoridade externa:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

As configurações atuais podem ser revisadas com:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- Crie um arquivo de texto oculto contendo a senha da conta de serviço do AD:

echo 'Service_Account_Password' > /root/.sapasswd.txt

- Torne o arquivo acessível apenas para root:

chmod 700 /root/.sapasswd.txt

- Crie um script para executar a chamada de senha do arquivo oculto e execute o

authc_configComando para atualizar a configuração:

vi authc_update.sh

Exemplo:

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

Nota: A maioria dos sistemas operacionais Linux não processa o

authc_config Execute o comando corretamente se a senha da conta de serviço for especificada em texto não criptografado usando o comando. A falha retornada é LDAP error code 49 - Data 52e, que aparece para invalid username or password. O método descrito acima pode ser usado para ocultar a senha da entrada de texto não criptografado.

- Defina permissões no script para que ele seja executável:

chmod 755 authc_update.sh

- Execute o script:

/authc_update.sh

Exemplo:

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- Agora, os logins do AD por meio do NetWorker devem ser concluídos com sucesso.

Additional Information

Se a configuração for atualizada a partir do NMC, o indicador Is Active Directory será definido como false novamente. Se a configuração precisar ser atualizada, use um dos seguintes métodos:

- Método de linha de comando ou script: NetWorker: Como configurar o LDAP/AD usando scripts authc_config

- Interface do usuário da Web do NetWorker: NetWorker: Como configurar o "AD over SSL" (LDAPS) a partir da interface do usuário na Web do NetWorker (NWUI)

Affected Products

NetWorkerProducts

NetWorker Family, NetWorker SeriesArticle Properties

Article Number: 000204166

Article Type: Solution

Last Modified: 26 Sept 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.