NetWorker: AD-gebruikers kunnen zich niet aanmelden via LDAPS "Kan server-respons van json-string niet parseren"

Summary: Microsoft Active Directory (AD)-verificatie is toegevoegd aan NetWorker met behulp van de configuratiewizard voor externe autoriteit van NetWorker Management Console (NMC) bij gebruik van de optie "LDAP via SSL". De configuratie is toegevoegd, maar AD-gebruikersverificatie mislukt met HTTP-ERROR 500. ...

Symptoms

- De gebruiker opent de NetWorker Management Console (NMC) of

nsrloginopdrachtregel en ontvangt een foutmelding:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

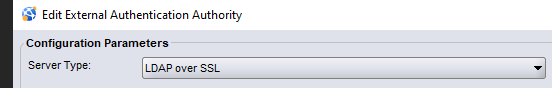

- De externe verificatieautoriteit is geconfigureerd met de optie LDAP via SSL; De verificatieserver is echter Microsoft Active Directory:

- Setup >Gebruikers en rollen>Externe autoriteit > Klik met de rechtermuisknop op Eigenschappen externe instantie>:

Cause

HTTP Error 500 "Internal Server Error."

Wanneer de optie LDAP via SSL is geselecteerd, wordt een intern kenmerk Is Active Directory ingesteld op false. Dit voorkomt succesvolle aanmeldingen voor gebruikers die zijn geconfigureerd in Microsoft Active Directory via NetWorker.

Dit kan worden geverifieerd aan de hand van authc_config opdrachtregel met behulp van root- of administrator-opdrachtprompt:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

-p password.

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

De LDAP via SSL-optie is niet bedoeld voor AD via SSL.

Resolution

Tijdelijke oplossing:

De authc_config "opdracht" kan worden gebruikt om de configuratie bij te werken Is Active Directory-waarde naar true.

Windows:

- Op de NetWorker (

authc), opent u een Admin-opdrachtprompt. - Haal de configuratie-ID van de configuratie van de externe instantie op:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- Werk de waarde van Is Active Directory bij met de volgende opdracht:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

authc_config -u Administrator -e find-config -D config-id=config_id#.

Voorbeeld:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- AD-aanmeldingen via NetWorker zouden nu moeten zijn voltooid.

Linux:

- Op de NetWorker (

authc) server, opent u een root-opdrachtprompt. - Haal de configuratie-ID van de configuratie van de externe instantie op:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- Maak een verborgen tekstbestand met het wachtwoord van het AD-serviceaccount:

echo 'Service_Account_Password' > /root/.sapasswd.txt

- Maak het bestand alleen toegankelijk voor root:

chmod 700 /root/.sapasswd.txt

- Maak een script om het wachtwoord uit het verborgen bestand aan te roepen en voer het

authc_configOpdracht voor het bijwerken van de configuratie:

vi authc_update.sh

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

authc_config Voer de juiste opdracht uit als het wachtwoord van het serviceaccount in leesbare tekst is opgegeven met behulp van de opdracht. De fout die wordt geretourneerd is LDAP error code 49 - Data 52e, die staat voor invalid username or password. De methode die hierboven is beschreven, kan worden gebruikt om het wachtwoord te verbergen voor invoer in platte tekst.

- Stel machtigingen in voor het script zodat het uitvoerbaar is:

chmod 755 authc_update.sh

- Voer het script uit:

/authc_update.sh

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- AD-aanmeldingen via NetWorker zouden nu moeten zijn voltooid.

Additional Information

Als de configuratie wordt bijgewerkt vanuit de NMC, wordt de vlag Is Active Directory weer ingesteld op false. Als de configuratie moet worden bijgewerkt, gebruikt u in plaats daarvan een van de volgende methoden:

- Opdrachtregel- of scriptmethode: NetWorker: LDAP/AD instellen met behulp van authc_config scripts

- Webgebruikersinterface van NetWorker: NetWorker: AD via SSL (LDAPS) configureren vanuit de NetWorker Web User Interface (NWUI)