NetWorker: AD-Anmeldung schlägt fehl: "Nested Exception is javax.naming.PartialResultException"

Summary: NetWorker wird mit einer externen Autoritätsressource konfiguriert: entweder Lightweight Directory Access Protocol (LDAP) oder Microsoft Active Directory (AD). Externe Nutzeranmeldungen schlagen mit HTTP 404 "Stellen Sie sicher, dass der Server ausgeführt wird" fehl. ...

Symptoms

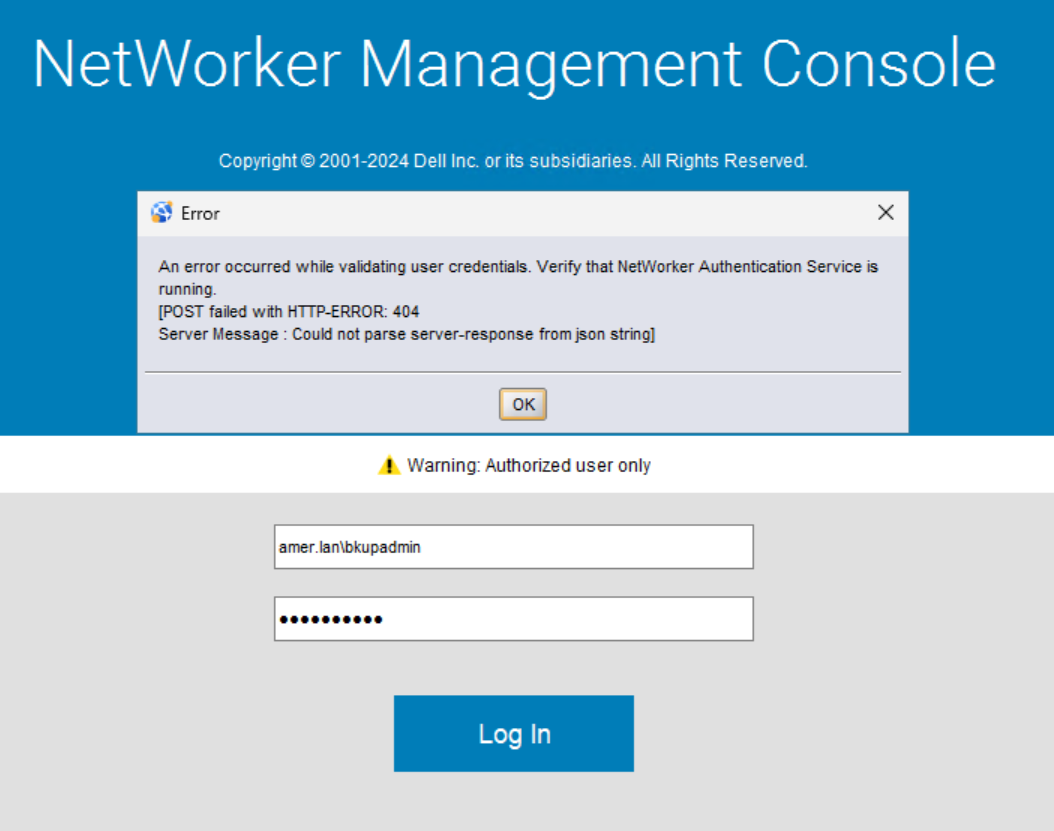

Die NetWorker Management Console (NMC)-Authentifizierung externer Nutzer (LDAP oder AD) schlägt mit HTTP 404 fehl:

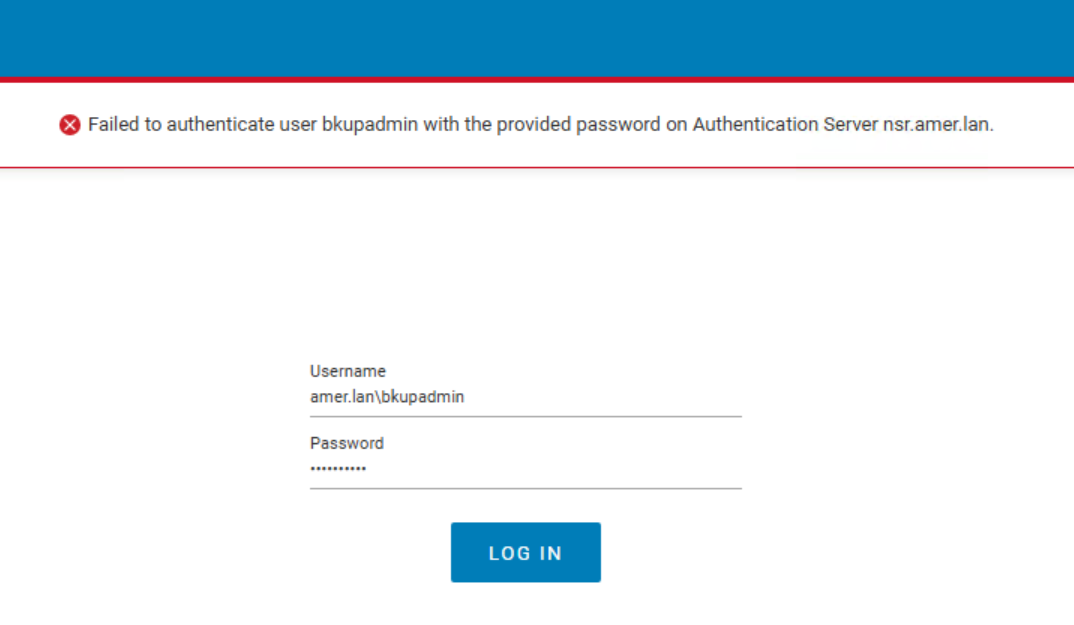

Die Authentifizierung der NetWorker-Webnutzeroberfläche (NWUI) schlägt fehl und gibt an, dass der Nutzer nicht authentifiziert werden konnte:

Dieses Problem tritt nur bei externen Nutzern auf. Lokale NetWorker-Nutzerkonten (z. B. das Administratorkonto) können sich erfolgreich authentifizieren.

Der NetWorker-Authentifizierungsserver protokolliert Folgendes in der catalina.log.0-Datei:

Linux: /nsr/authc/logs/catalina.log.0

Fenster: C:\Programme\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf , um zu bestätigen, welcher Server die Authentifizierung für die NMC verarbeitet.

Ermitteln der authc Server:

Öffnen Sie auf dem NMC-Server die gstd.conf wird:

Linux: /opt/lgtonmc/etc/gstd.conf

Fenster: C:\Programme\EMC NetWorker\Management\GST\etc\gstd.conf

Die Datei enthält eine authsvc_hostname Zeile, die den vom NMC verwendeten NetWorker-Authentifizierungsserver definiert.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

Die Fehlermeldung weist darauf hin, dass während eines LDAP-Suchvorgangs ein Problem aufgetreten ist. Die Datei PartialResultException suggeriert, dass der LDAP-Server einen Verweis auf einen anderen LDAP-Server oder ein anderes LDAP-Verzeichnis zurückgegeben hat, der Verweis jedoch nicht korrekt verarbeitet wurde.

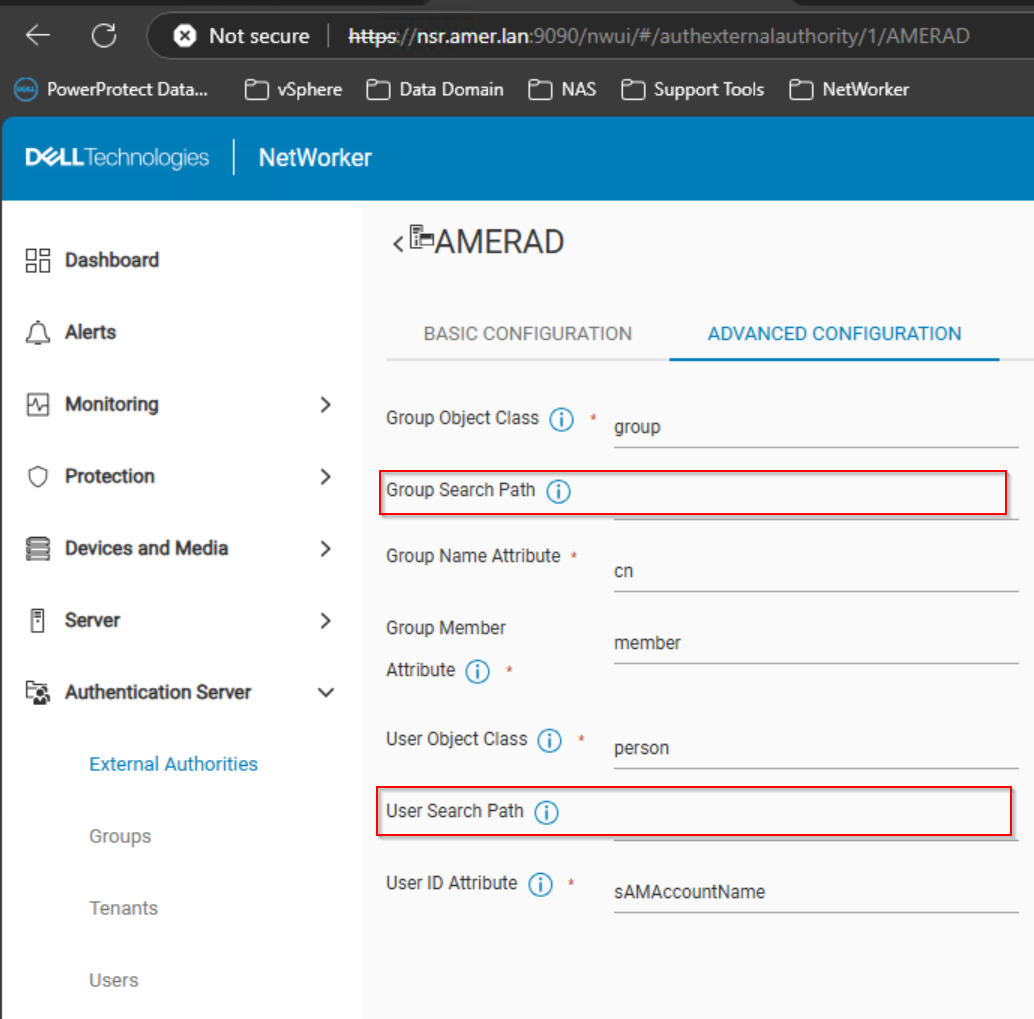

Die externe Autoritätsressource wird ohne einen Nutzer- oder Gruppensuchpfad konfiguriert:

NetWorker Web User Interface (NWUI)->Authentifizierungsserver –> externe Autoritäten:

Resolution

Verwenden Sie eine der folgenden Optionen.

Option 1:

Konfigurieren Sie die externe Autoritätsressource in NetWorker für die Verwendung von Suchpfaden. Suchpfade werden verwendet, um die Sichtbarkeit von NetWorker auf einen bestimmten Speicherort und eine bestimmte Unterstruktur in der Domainhierarchie zu beschränken. Das bedeutet, dass nur Nutzer und Gruppen unter den angegebenen Pfaden für NetWorker sichtbar sind. Kontextverweise werden ignoriert.

Es gibt keinen bestimmten Wert, der dieses Problem behebt. Einstellungen sind umgebungsspezifisch und erfordern möglicherweise, dass der Domainadministrator die am besten geeigneten Werte bestimmt. Die Daten des NetWorker-Authentifizierungsservers authc_mgmt können die Pfade von Nutzern und Gruppen bestimmt werden, die für NetWorker sichtbar sind.

Abfragen von LDAP-Nutzern, die für NetWorker sichtbar sind:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Abfragen von LDAP-Gruppen, die für NetWorker sichtbar sind:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Abfragen der LDAP-Gruppenmitgliedschaft eines AD/LDAP-Nutzers:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Im angegebenen Beispiel ist die AD-Gruppe CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan wird verwendet, um AD-Nutzern in dieser Gruppe Administratorzugriff auf den NMC- und NetWorker-Server zu gewähren.

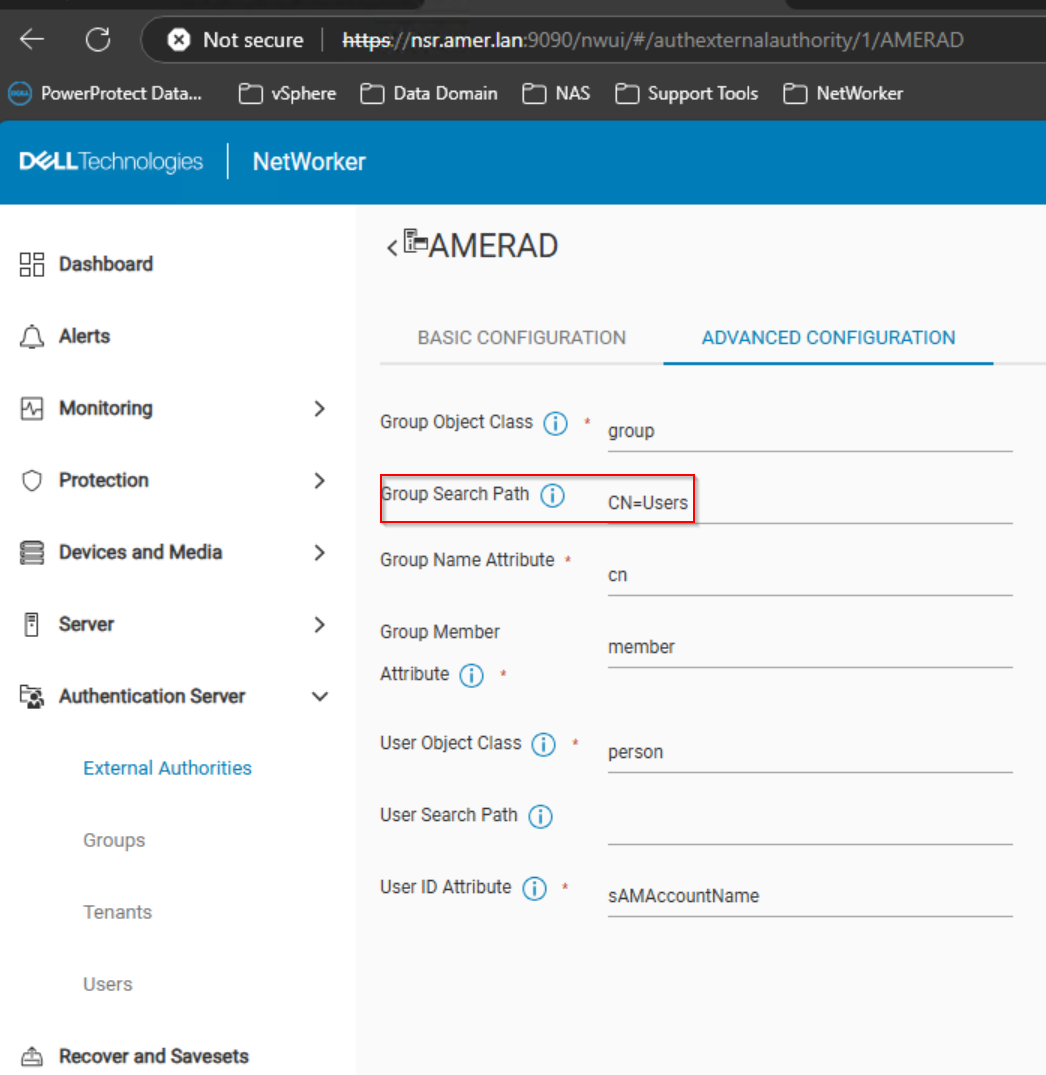

Durch das Ändern des Gruppensuchpfads der externen Autorität in CN=Users (mit Ausnahme der Werte für Domain Component (DC)) wurde das Problem behoben:

Option 2:

Wenden Sie sich bezüglich der Konfigurationen auf dem Domain-/LDAP-Server an den Domainadministrator. Stellen Sie sicher, dass der LDAP-Server korrekt konfiguriert ist und dass die von ihm bereitgestellten Verweise gültig und zugänglich sind.