NetWorker: El inicio de sesión de AD falla "la excepción anidada es javax.naming.PartialResultException"

Summary: NetWorker está configurado con un recurso de autoridad externo: protocolo ligero de acceso a directorios (LDAP) o Microsoft Active Directory (AD). Los inicios de sesión de usuarios externos fallan con HTTP 404 "Asegúrese de que el servidor se esté ejecutando". ...

Symptoms

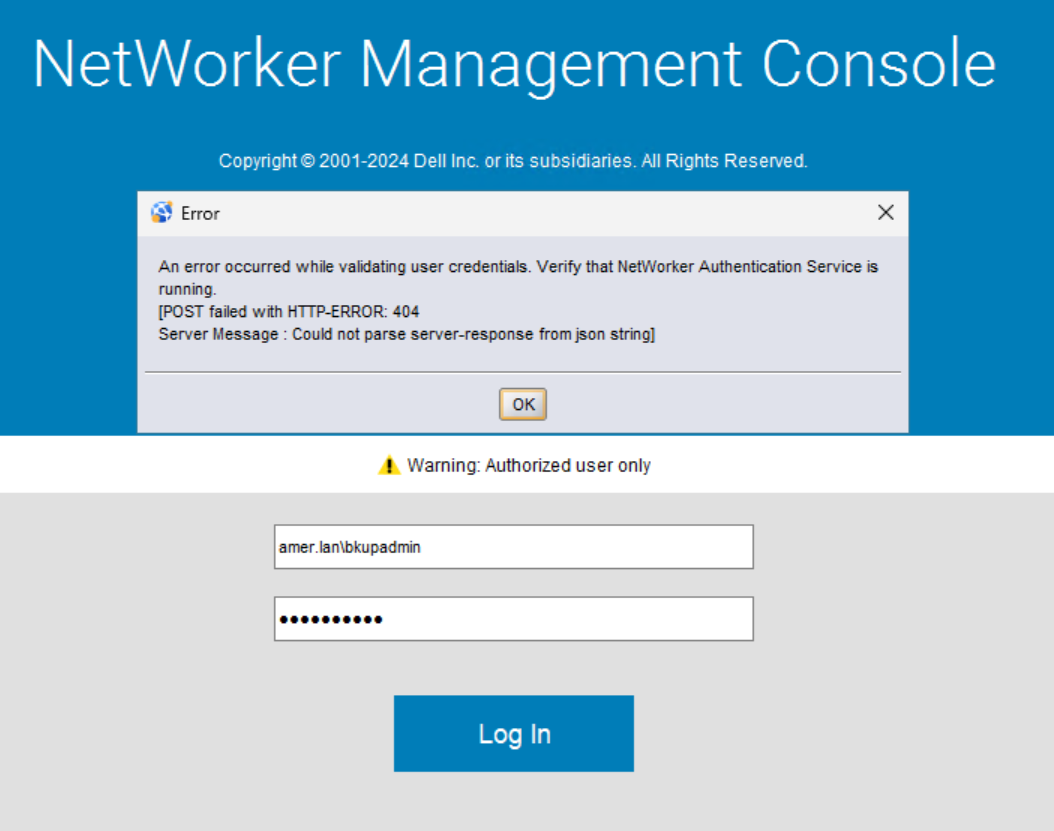

La autenticación de NetWorker Management Console (NMC) de usuarios externos (LDAP o AD) falla con HTTP 404:

Se produce un error en la autenticación de la interfaz de usuario web de NetWorker (NWUI), lo que indica que no se pudo autenticar al usuario:

Este problema solo se observa en usuarios externos. Las cuentas de usuario locales de NetWorker (como la cuenta de administrador) se pueden autenticar correctamente.

NetWorker Authentication Server registra lo siguiente en el archivo catalina.log.0:

Linux: /nsr/authc/logs/catalina.log.0

Windows: C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf para confirmar qué servidor está procesando la autenticación para NMC.

Determinación de la authc servidor:

En el servidor de NMC, abra el archivo gstd.conf archivo:

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

El archivo contiene una línea authsvc_hostname que define el servidor de autenticación de NetWorker que utiliza NMC.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

El mensaje de error indica que hubo un problema durante una operación de búsqueda de LDAP. La variable PartialResultException sugiere que el servidor LDAP devolvió una referencia a otro servidor o directorio LDAP, pero la referencia no se procesa correctamente.

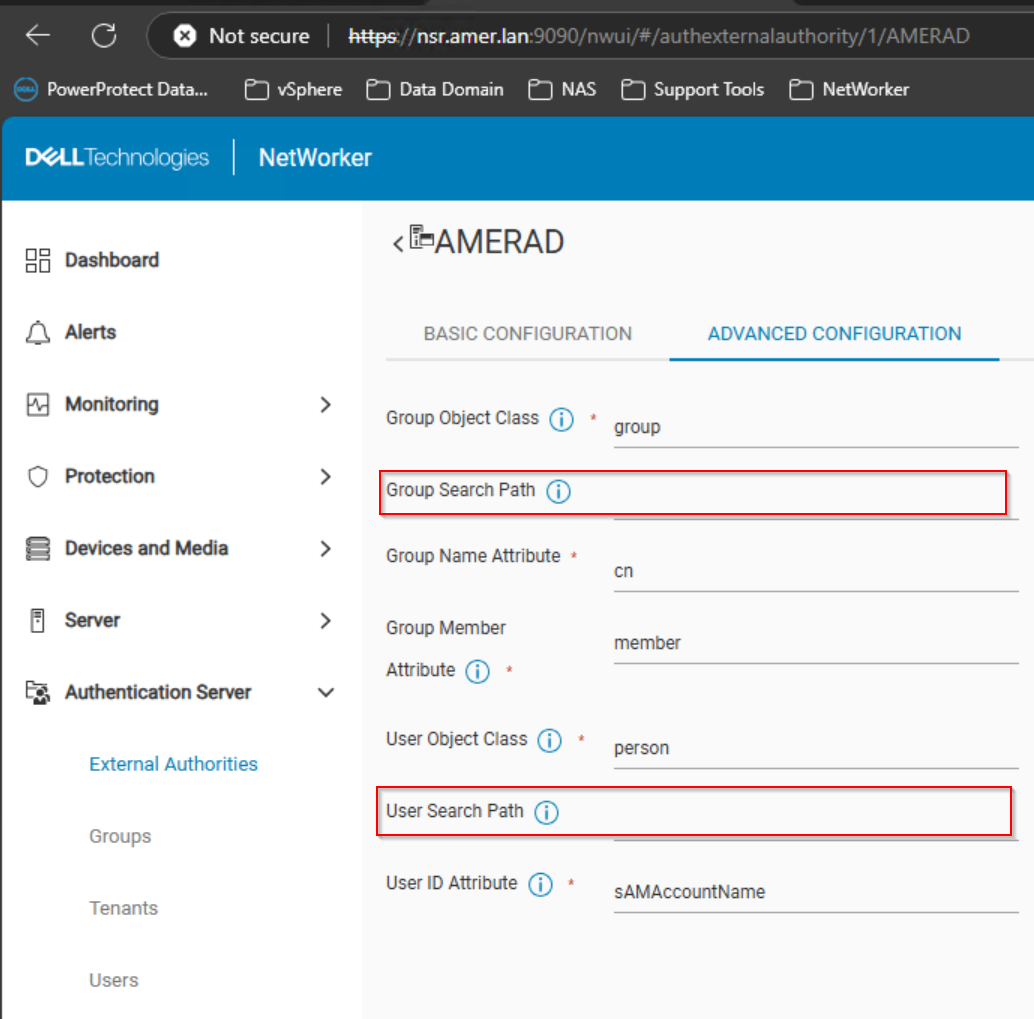

El recurso de autoridad externa se configura sin una ruta de búsqueda de usuario o grupo:

Interfaz del usuario web de> NetWorker (NWUI): servidor de autenticación:> autoridades externas:

Resolution

Utilice una de las siguientes opciones.

Opción 1:

Configure el recurso de autoridad externa en NetWorker para usar rutas de búsqueda. Las rutas de búsqueda se utilizan para restringir la visibilidad de NetWorker a una ubicación y un subárbol específicos en la jerarquía de dominios. Es decir, solo los usuarios y grupos en las rutas especificadas son visibles para NetWorker. Se ignoran las referencias de contexto.

No hay ningún valor específico que resuelva este problema. Los ajustes son específicos del entorno y pueden requerir que el administrador de dominio determine los valores más adecuados. El servidor de autenticación de NetWorker authc_mgmt se puede utilizar para determinar las rutas de usuarios y grupos visibles para NetWorker.

Consulte los usuarios de LDAP visibles para NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Consulte grupos de LDAP visibles para NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Consulte la membresía del grupo de LDAP de un usuario de AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

En el ejemplo proporcionado, el grupo de AD CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan se utiliza para otorgar a los usuarios de AD de este grupo acceso administrativo a NetWorker Server y NMC Server.

La modificación de la ruta de búsqueda de grupo de autoridad externa para incluir CN=Users (sin incluir los valores de Domain Component (DC)) resolvió el problema:

Opción 2:

Consulte con el administrador de dominio sobre las configuraciones en el servidor de dominio/LDAP. Asegúrese de que el servidor LDAP esté configurado correctamente y de que las referencias que proporciona sean válidas y accesibles.