NetWorker : Échec de la connexion AD « l’exception imbriquée est javax.naming.PartialResultException »

Summary: NetWorker est configuré avec une ressource d’autorité externe : protocole LDAP (Lightweight Directory Access Protocol) ou AD (Microsoft Active Directory). Les connexions d’utilisateurs externes échouent avec le message HTTP 404 « Assurez-vous que le serveur est en cours d’exécution ». ...

Symptoms

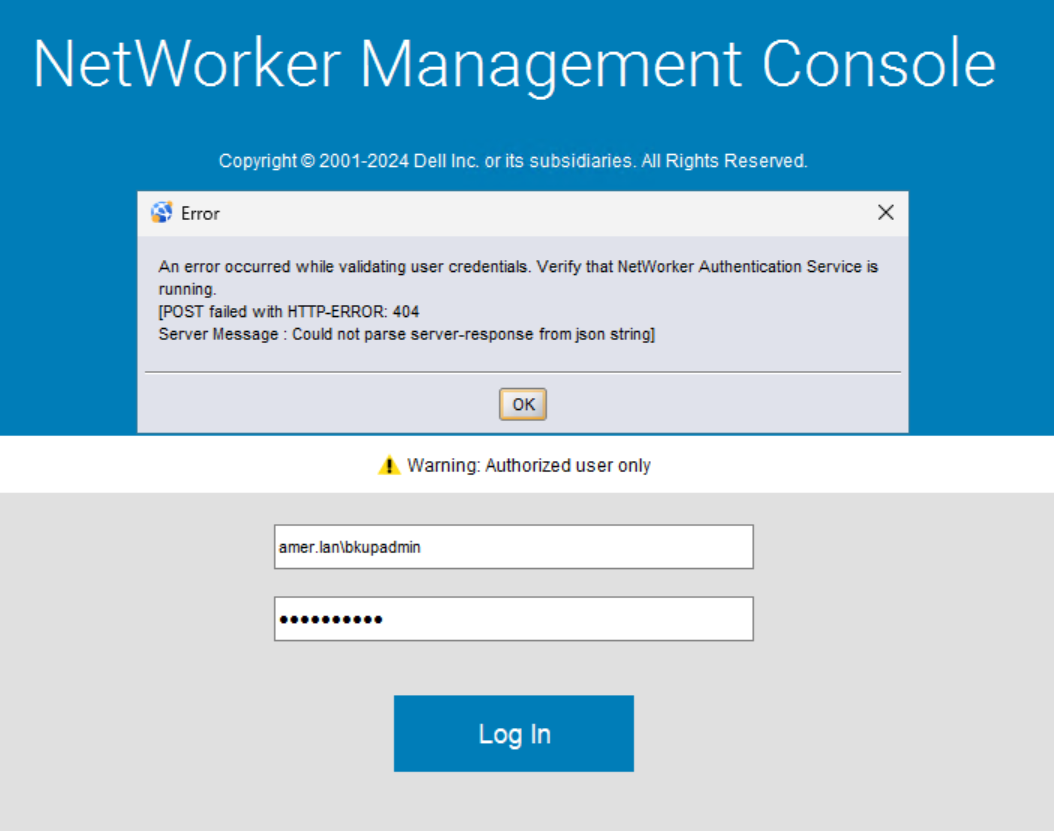

L’authentification NMC (NetWorker Management Console) des utilisateurs externes (LDAP ou AD) échoue avec le protocole HTTP 404 :

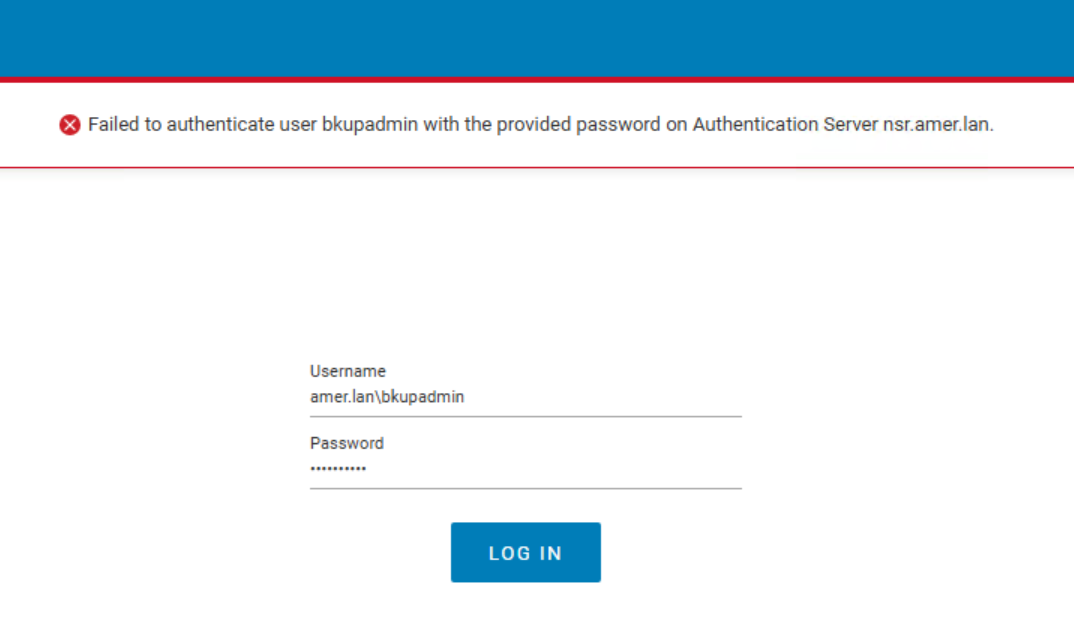

L’authentification NetWorker Web User Interface (NWUI) échoue, indiquant qu’elle n’a pas pu authentifier l’utilisateur :

Ce problème se produit uniquement pour les utilisateurs externes. Les comptes d’utilisateur NetWorker locaux (tels que le compte administrateur) peuvent s’authentifier avec succès.

Le serveur d’authentification NetWorker consigne les éléments suivants dans le fichier catalina.log.0 :

Linux : /nsr/authc/logs/catalina.log.0

Windows: C :\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf pour confirmer quel serveur traite l’authentification pour NMC.

Détermination de l' authc serveur:

Sur le serveur NMC, ouvrez le fichier gstd.conf fichier :

Linux : /opt/lgtonmc/etc/gstd.conf

Windows: C :\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Le fichier contient une ligne authsvc_hostname qui définit le serveur d’authentification NetWorker utilisé par la NMC.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

Le message d’erreur indique qu’un problème s’est produit lors d’une opération de recherche LDAP. Le PartialResultException suggère que le serveur LDAP a renvoyé une référence à un autre serveur ou répertoire LDAP, mais la référence n’est pas traitée correctement.

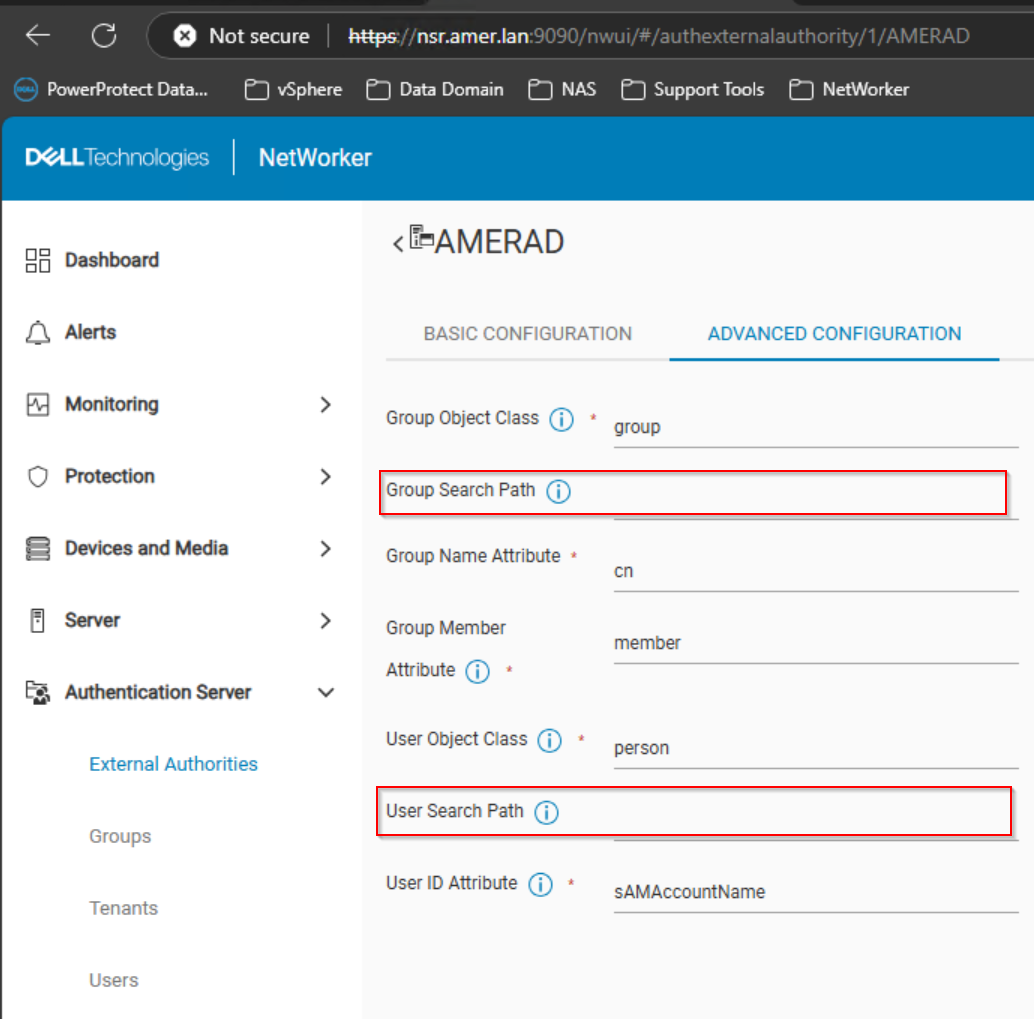

La ressource d’autorité externe est configurée sans chemin de recherche d’utilisateur ou de groupe :

NetWorker Web User Interface (NWUI)->Authentication Server-External> Authorities :

Resolution

Utilisez l’une des options suivantes.

Option 1 :

Configurez la ressource d’autorité externe dans NetWorker pour utiliser des chemins de recherche. Les chemins de recherche sont utilisés pour restreindre la visibilité de NetWorker à un emplacement et à une sous-arborescence spécifiques dans la hiérarchie des domaines. Cela signifie que seuls les utilisateurs et les groupes se trouvant sous les chemins spécifiés sont visibles par NetWorker. Les renvois contextuels sont ignorés.

Aucune valeur spécifique ne résout ce problème. Les paramètres sont spécifiques à l’environnement et peuvent nécessiter que l’administrateur de domaine détermine les valeurs les plus appropriées. Le serveur d’authentification NetWorker authc_mgmt peut être utilisée pour déterminer les chemins des utilisateurs et des groupes visibles par NetWorker.

Interrogez les utilisateurs LDAP visibles par NetWorker :

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Interroger les groupes LDAP visibles par NetWorker :

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Interrogez l’appartenance d’un utilisateur AD/LDAP à un groupe LDAP :

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Dans l’exemple fourni, le groupe AD CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan est utilisé pour accorder aux utilisateurs AD de ce groupe un accès administratif à NMC et au serveur NetWorker.

La modification du chemin de recherche de groupe d’autorité externe pour inclure CN=Users (à l’exception des valeurs de composant de domaine (DC)) a résolu le problème :

Option 2 :

Consultez l’administrateur de domaine concernant les configurations sur le serveur de domaine/LDAP. Assurez-vous que le serveur LDAP est correctement configuré et que les références qu’il fournit sont valides et accessibles.