NetWorker: L'accesso ad Active Directory non riesce "nested exception is javax.naming.PartialResultException"

Summary: NetWorker è configurato con una risorsa di autorità esterna: LDAP (Lightweight Directory Access Protocol) o AD (Microsoft Active Directory). Gli accessi degli utenti esterni hanno esito negativo con HTTP 404 "Assicurarsi che il server sia in esecuzione". ...

Symptoms

L'autenticazione NMC (NetWorker Management Console) degli utenti esterni (LDAP o AD) non riesce con HTTP 404:

L'autenticazione dell'interfaccia utente Web di NetWorker (NWUI) non riesce, in quanto indica che non è stato possibile autenticare l'utente:

Questo problema si verifica solo per gli utenti esterni. Gli account utente locali di NetWorker (ad esempio l'account amministratore) possono eseguire correttamente l'autenticazione.

Il server di autenticazione NetWorker registra quanto segue nel file catalina.log.0:

Linux: /nsr/authc/logs/catalina.log.0

Finestre: C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf per verificare quale server sta elaborando l'autenticazione per NMC.

Determinazione del authc server:

Sul server NMC, aprire il file gstd.conf file:

Linux: /opt/lgtonmc/etc/gstd.conf

Finestre: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Il file contiene una riga di authsvc_hostname che definisce il server di autenticazione NetWorker utilizzato da NMC.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

Il messaggio di errore indica che si è verificato un problema durante un'operazione di ricerca LDAP. La variabile PartialResultException suggerisce che il server LDAP ha restituito un referral a un altro server o directory LDAP, ma il referral non viene elaborato correttamente.

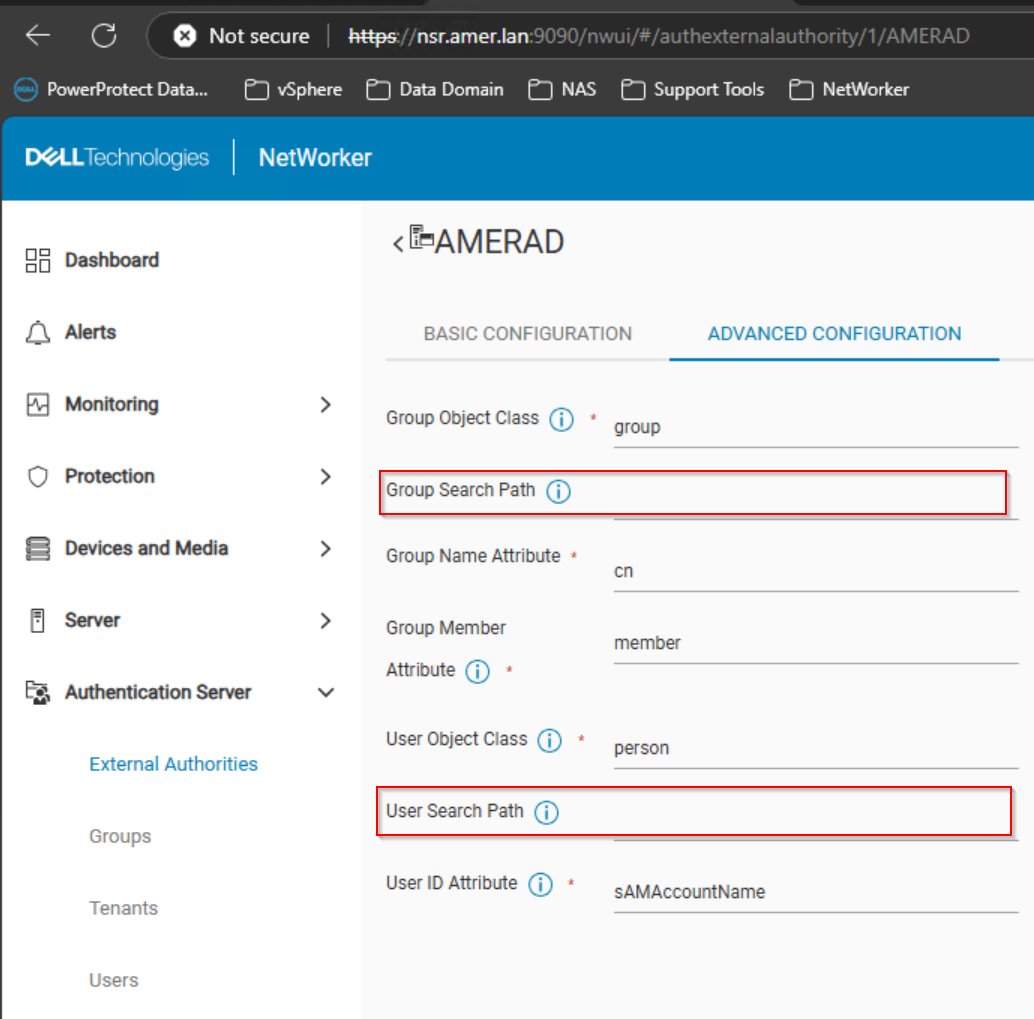

La risorsa autorità esterna è configurata senza un percorso di ricerca di utenti o gruppi:

NetWorker Web User Interface (NWUI) -> Server di autenticazione -> Autorità esterne:

Resolution

Utilizzare una delle seguenti opzioni.

Opzione 1:

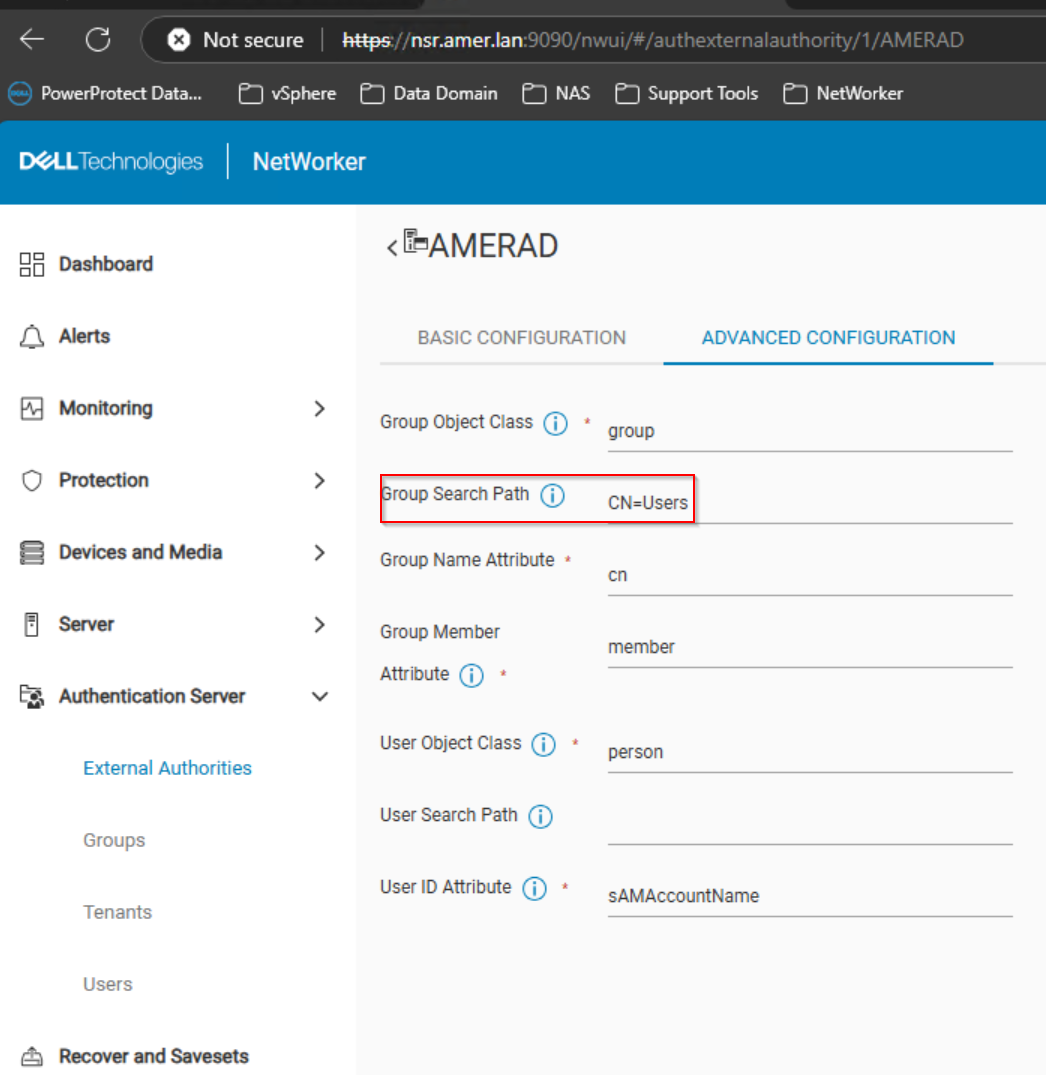

Configurare la risorsa dell'autorità esterna in NetWorker per usare i percorsi di ricerca. I percorsi di ricerca vengono utilizzati per limitare la visibilità di NetWorker a una posizione e a un sottoalbero specifici nella gerarchia di dominio. Ciò significa che solo gli utenti e i gruppi presenti nei percorsi specificati sono visibili a NetWorker. I riferimenti di contesto vengono ignorati.

Non esiste un valore specifico che risolva questo problema. Le impostazioni sono specifiche dell'ambiente e possono richiedere all'amministratore di dominio di determinare i valori più appropriati. Il server di autenticazione NetWorker authc_mgmt può essere utilizzato per determinare i percorsi degli utenti e dei gruppi visibili a NetWorker.

Eseguire query sugli utenti LDAP visibili a NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Eseguire query sui gruppi LDAP visibili a NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Eseguire una query sull'appartenenza al gruppo LDAP di un utente AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Nell'esempio fornito, il gruppo AD CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan viene utilizzato per concedere agli utenti AD di questo gruppo l'accesso amministrativo al server NMC e NetWorker.

La modifica del percorso di ricerca del gruppo dell'autorità esterna per includere CN=Users (esclusi i valori dei componenti di dominio (DC)) ha risolto il problema:

Opzione 2:

Consultare l'amministratore di dominio per informazioni sulle configurazioni sul dominio/server LDAP. Assicurarsi che il server LDAP sia configurato correttamente e che i riferimenti forniti siano validi e accessibili.