NetWorker: AD 로그인 실패 "중첩된 예외는 javax.naming.PartialResultException입니다."

Summary: NetWorker는 LDAP(Lightweight Directory Access Protocol) 또는 Microsoft AD(Active Directory)와 같은 외부 기관 리소스로 구성됩니다. HTTP 404 "서버가 실행 중인지 확인하십시오."와 함께 외부 사용자 로그인 실패

Symptoms

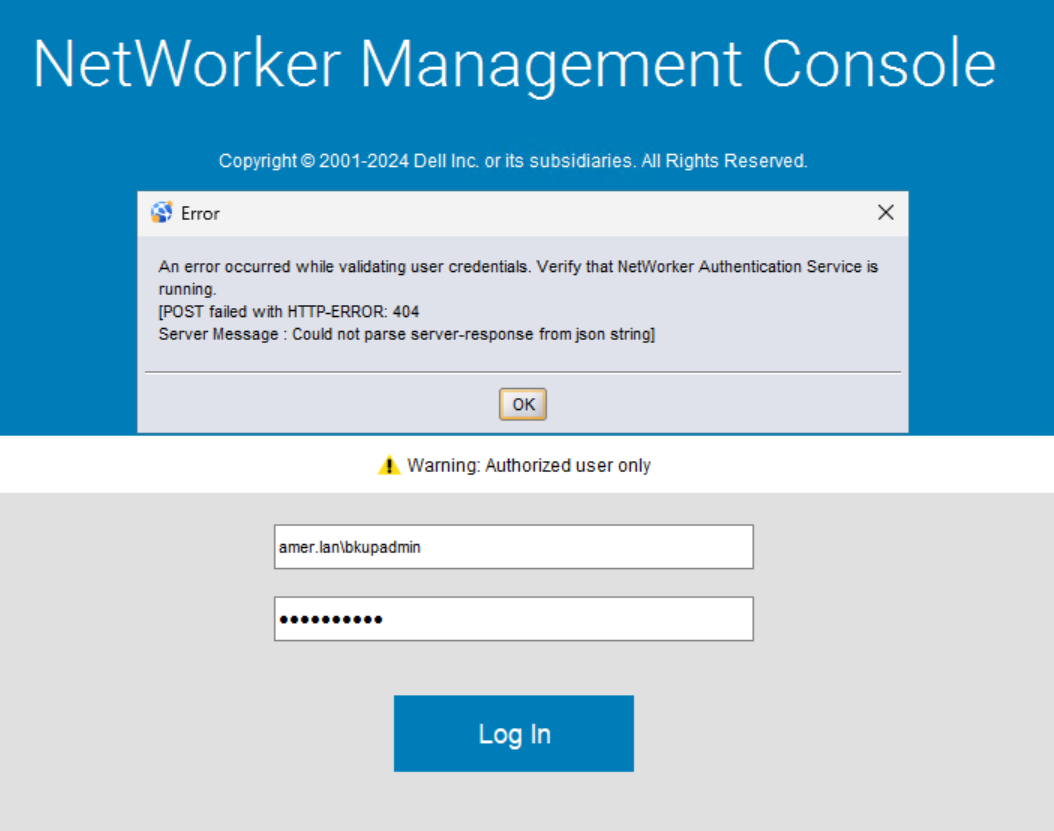

외부(LDAP 또는 AD) 사용자의 NMC(NetWorker Management Console) 인증이 HTTP 404와 함께 실패합니다.

사용자 인증에 실패했다는 내용으로 NWUI(NetWorker Web User Interface) 인증이 실패합니다.

이 문제는 외부 사용자에 대해서만 나타납니다. 로컬 NetWorker 사용자 계정(예: 관리자 계정)을 인증할 수 있습니다.

NetWorker Authentication Server는 catalina.log.0 파일에 다음을 기록합니다.

Linux: /nsr/authc/logs/catalina.log.0

윈도우: C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf NMC에 대한 인증을 처리 중인 서버를 확인하는 파일입니다.

결정 authc 서버:

NMC 서버에서 gstd.conf 파일에서 내보낸 고유한 SSL 라이브러리를 제공합니다.

Linux: /opt/lgtonmc/etc/gstd.conf

윈도우: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

이 파일에는 NMC에서 사용하는 NetWorker Authentication Server를 정의하는 authsvc_hostname 줄이 포함되어 있습니다.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

이 오류 메시지는 LDAP 검색 작업 중에 문제가 발생했음을 나타냅니다. 이 PartialResultException 는 LDAP 서버가 다른 LDAP 서버 또는 디렉토리에 대한 조회를 반환했지만 조회가 올바르게 처리되지 않았음을 나타냅니다.

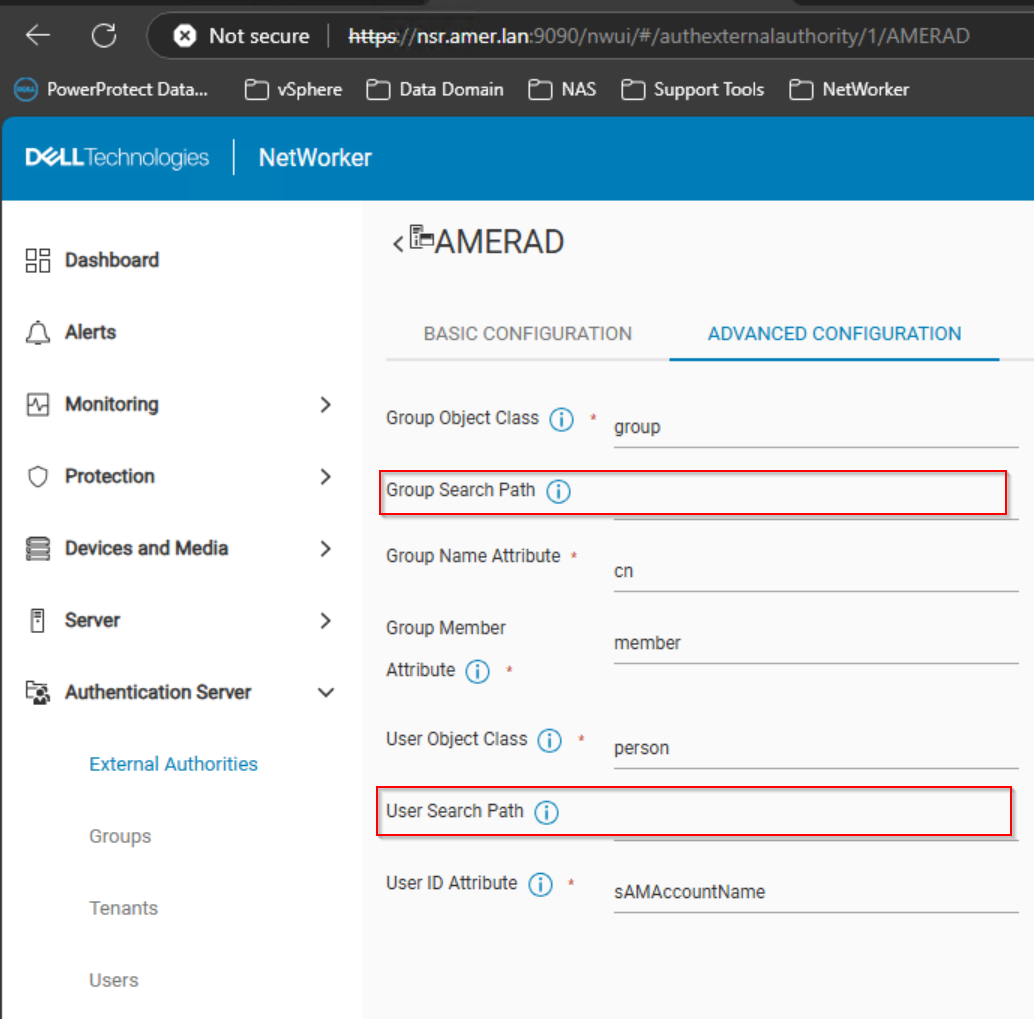

외부 기관 자원이 사용자 또는 그룹 검색 경로 없이 구성되었습니다.

NWUI(NetWorker Web User Interface)->인증 서버->외부 인증 기관:

Resolution

다음 옵션 중 하나를 사용합니다.

옵션 1:

NetWorker에서 검색 경로를 사용하도록 외부 기관 리소스를 구성합니다. 검색 경로는 NetWorker 가시성을 도메인 계층 구조의 특정 위치 및 하위 트리로 제한하는 데 사용됩니다. 즉, 지정된 경로 아래의 사용자와 그룹만 NetWorker에 표시됩니다. 컨텍스트 조회는 무시됩니다.

이 문제를 해결하는 특정 값은 없습니다. 설정은 환경에 따라 다르며 도메인 관리자가 가장 적절한 값을 결정해야 할 수 있습니다. NetWorker Authentication Server의 authc_mgmt 명령을 사용하여 NetWorker에 표시되는 사용자 및 그룹의 경로를 확인할 수 있습니다.

NetWorker에 표시되는 LDAP 사용자 쿼리:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

NetWorker에 표시되는 LDAP 그룹 쿼리:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

AD/LDAP 사용자의 LDAP 그룹 구성원을 쿼리합니다.

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

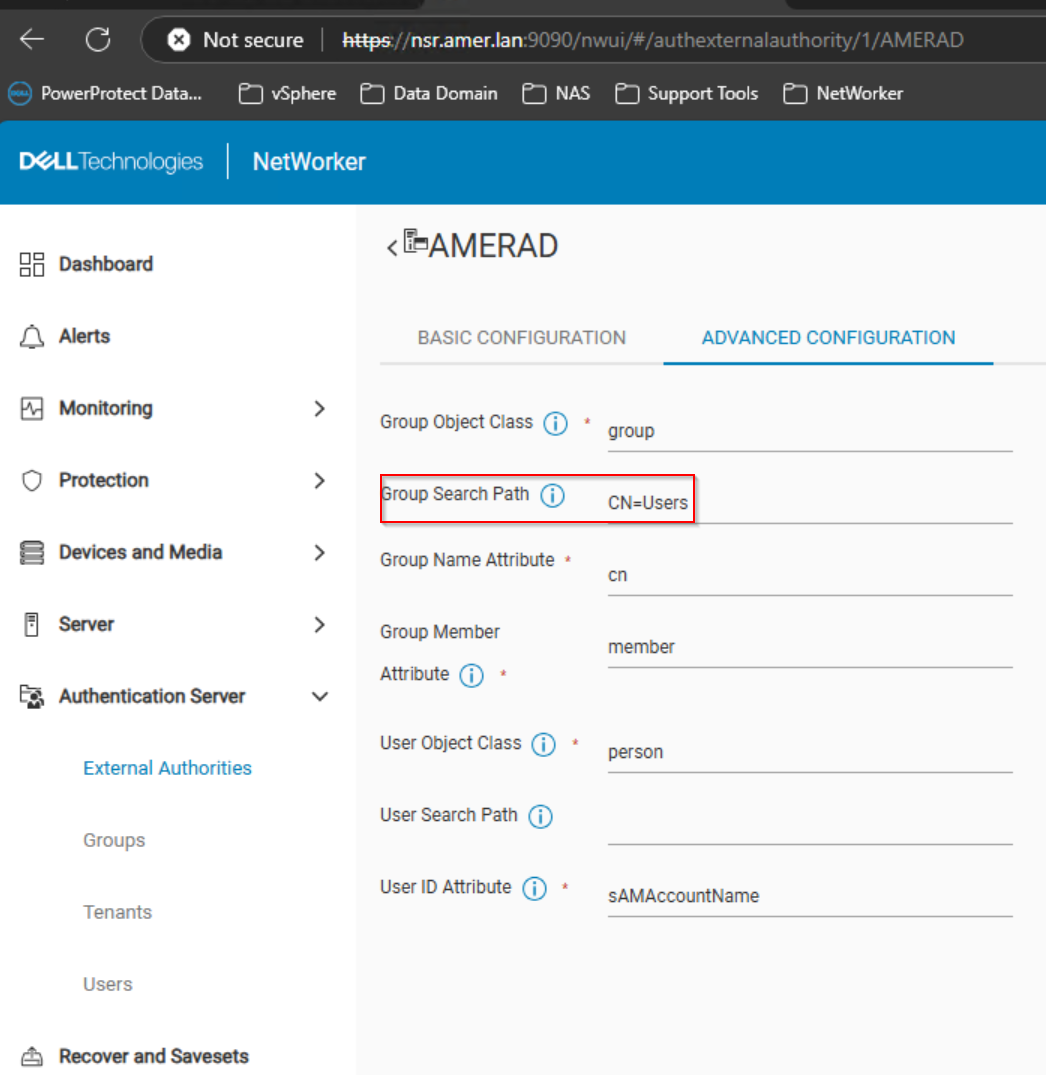

제공된 예에서 AD 그룹은 CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan 이 그룹의 AD 사용자에게 NMC 및 NetWorker Server에 대한 관리 액세스 권한을 부여하는 데 사용됩니다.

CN=Users(DC(Domain Component) 값 제외)를 포함하도록 외부 기관 그룹 검색 경로를 수정하여 문제가 해결되었습니다.

옵션 2:

도메인/LDAP 서버의 구성에 대해서는 도메인 관리자에게 문의하십시오. LDAP 서버가 올바르게 구성되어 있고 LDAP 서버가 제공하는 조회가 유효하며 액세스할 수 있는지 확인합니다.