NetWorker: Falha no log-in do AD. "A exceção aninhada é javax.naming.PartialResultException"

Summary: O NetWorker é configurado com um recurso de autoridade externa: LDAP (Lightweight Directory Access Protocol) ou Microsoft Active Directory (AD). Os logins de usuários externos falham com HTTP 404 "Certifique-se de que o servidor esteja em execução." ...

Symptoms

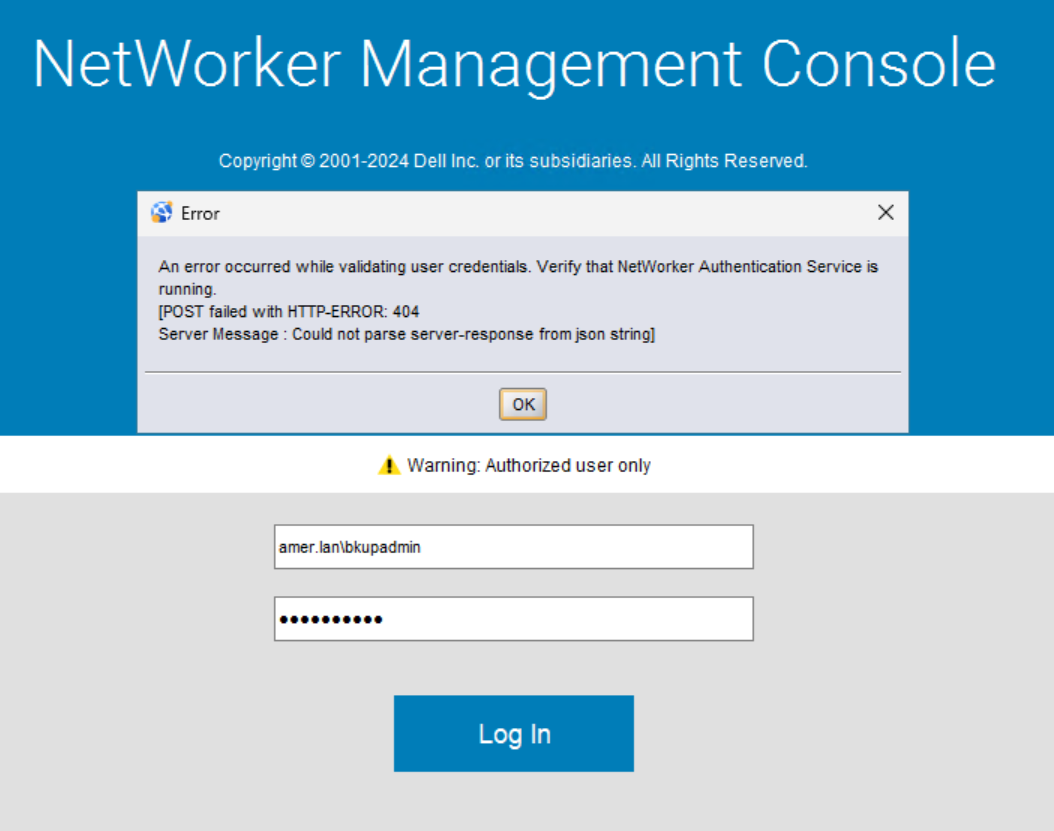

A autenticação do NetWorker Management Console (NMC) de usuários externos (LDAP ou AD) falha com HTTP 404:

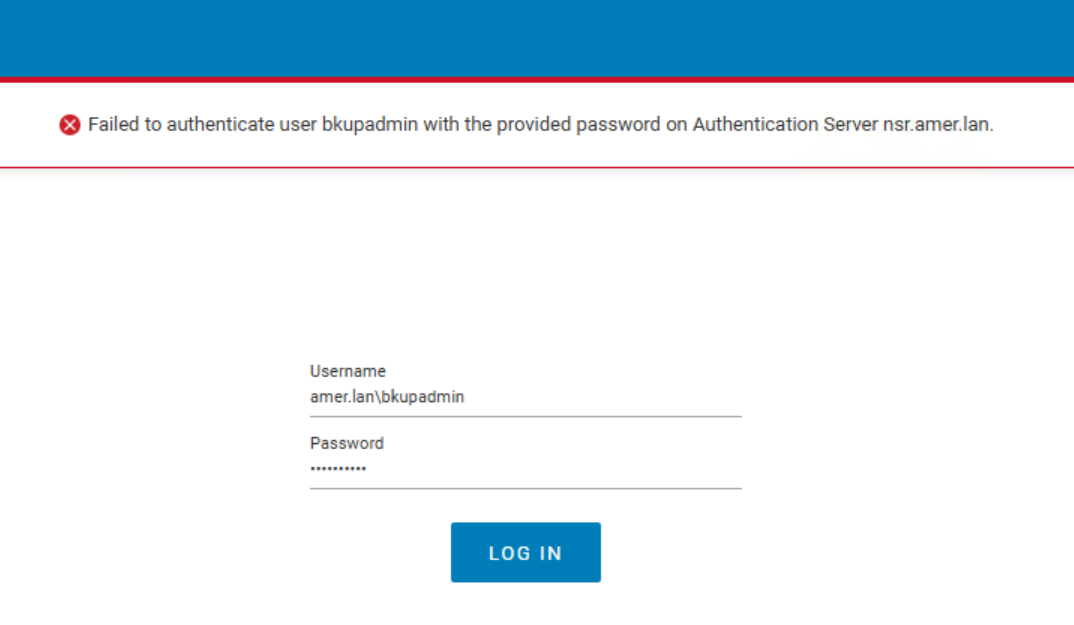

Falha na autenticação do NetWorker Web User Interface (NWUI), informando que ela não conseguiu autenticar o usuário:

Esse problema ocorre apenas para usuários externos. Contas de usuário locais do NetWorker (como a conta de administrador) podem ser autenticadas com sucesso.

O servidor de autenticação do NetWorker registra o seguinte no arquivo catalina.log.0:

Linux: /nsr/authc/logs/catalina.log.0

Windows: C:\Arquivos de Programas\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf para confirmar qual servidor está processando a autenticação para o NMC.

Determinando o authc servidor:

No servidor NMC, abra o gstd.conf :

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Arquivos de Programas\EMC NetWorker\Management\GST\etc\gstd.conf

O arquivo contém uma linha de authsvc_hostname que define o servidor de autenticação do NetWorker usado pelo NMC.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

A mensagem de erro indica que houve um problema durante uma operação de pesquisa LDAP. O comando PartialResultException sugere que o servidor LDAP retornou uma referência para outro servidor ou diretório LDAP, mas a referência não é processada corretamente.

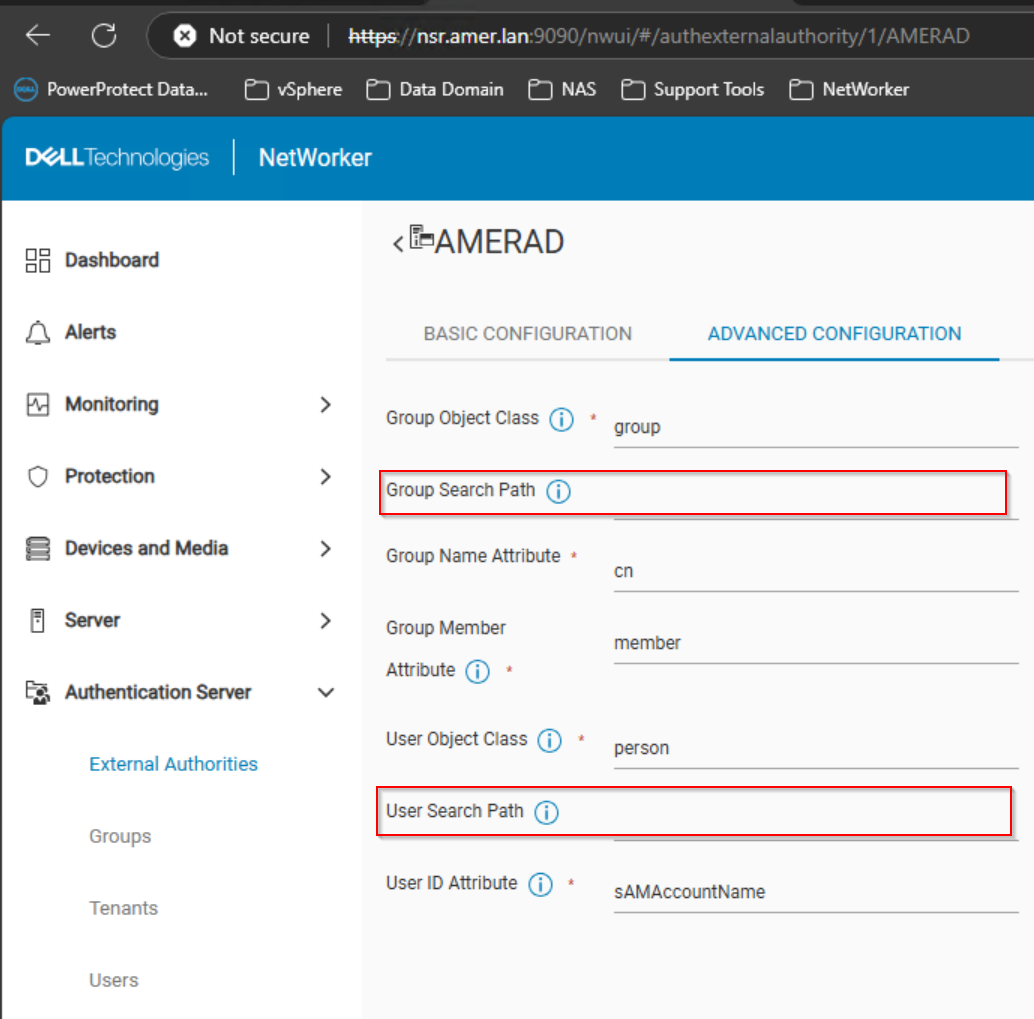

O recurso de autoridade externa é configurado sem um caminho de pesquisa de usuário ou grupo:

NetWorker Web User Interface (NWUI) —> servidor de autenticação —> autoridades externas:

Resolution

Use uma das opções a seguir.

Opção 1:

Configure o recurso de autoridade externa no NetWorker para usar caminhos de pesquisa. Os caminhos de pesquisa são usados para restringir a visibilidade do NetWorker a um local específico e a uma subárvore na hierarquia de domínios. Ou seja, apenas os usuários e grupos nos caminhos especificados ficam visíveis para o NetWorker. As referências de contexto são ignoradas.

Não há nenhum valor específico que resolva esse problema. As configurações são específicas do ambiente e podem exigir que o administrador de domínio determine os valores mais apropriados. O servidor de autenticação do NetWorker authc_mgmt pode ser usado para determinar os caminhos de usuários e grupos visíveis para o NetWorker.

Consulte usuários LDAP visíveis para o NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Consultar grupos LDAP visíveis para o NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Consulte a associação de grupo LDAP de um usuário do AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

No exemplo fornecido, o grupo AD CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan é usado para conceder aos usuários do AD nesse grupo acesso administrativo ao servidor do NMC e do NetWorker.

Modificar o caminho de pesquisa de grupo de autoridade externa para incluir CN=Users (excluindo os valores de Domain Component (DC)) resolveu o problema:

Opção 2:

Consulte o administrador do domínio sobre as configurações no servidor/domínio LDAP. Certifique-se de que o servidor LDAP esteja configurado corretamente e que as referências fornecidas por ele sejam válidas e acessíveis.