NetWorker. Ошибка входа в Active Directory "вложенное исключение - javax.naming.PartialResultException"

Summary: NetWorker настраивается с использованием внешнего ресурса авторитета: протокола LDAP (Lightweight Directory Access Protocol) или Microsoft Active Directory (AD). Не удается выполнить вход внешних пользователей с ошибкой HTTP 404 «Убедитесь, что сервер запущен». ...

Symptoms

Проверка подлинности внешних пользователей (LDAP или AD) в NetWorker Management Console (NMC) завершается ошибкой HTTP 404:

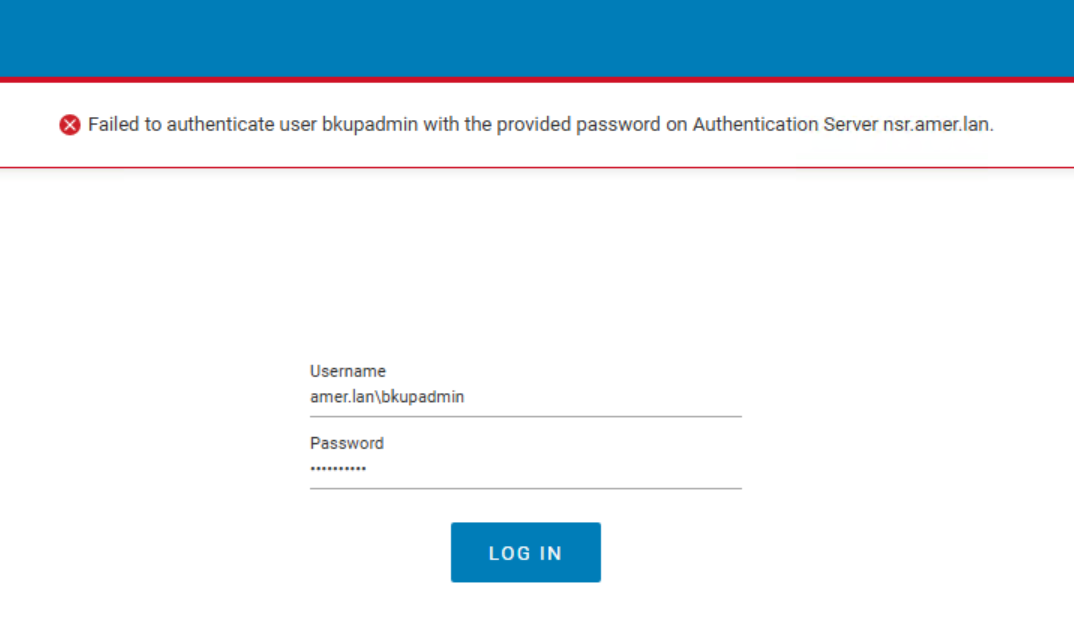

Проверка подлинности веб-интерфейса пользователя NetWorker (NWUI) завершается сбоем, указывая на то, что не удалось аутентифицировать пользователя:

Эта проблема наблюдается только у внешних пользователей. Локальные учетные записи пользователей NetWorker (например, учетная запись администратора) могут успешно проходить аутентификацию.

Сервер аутентификации NetWorker регистрирует в файле catalina.log.0 следующие данные:

Linux: /nsr/authc/logs/catalina.log.0

Виндоус: C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf , чтобы подтвердить, какой сервер обрабатывает аутентификацию для NMC.

Определение authc сервер:

На сервере NMC откройте файл gstd.conf .

Linux: /opt/lgtonmc/etc/gstd.conf

Виндоус: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Файл содержит строку authsvc_hostname, определяющую сервер аутентификации NetWorker, используемый NMC.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

Сообщение об ошибке указывает на то, что во время операции поиска LDAP возникла проблема. Переменная PartialResultException предполагает, что сервер LDAP вернул ссылку на другой сервер или каталог LDAP, но эта ссылка не была обработана должным образом.

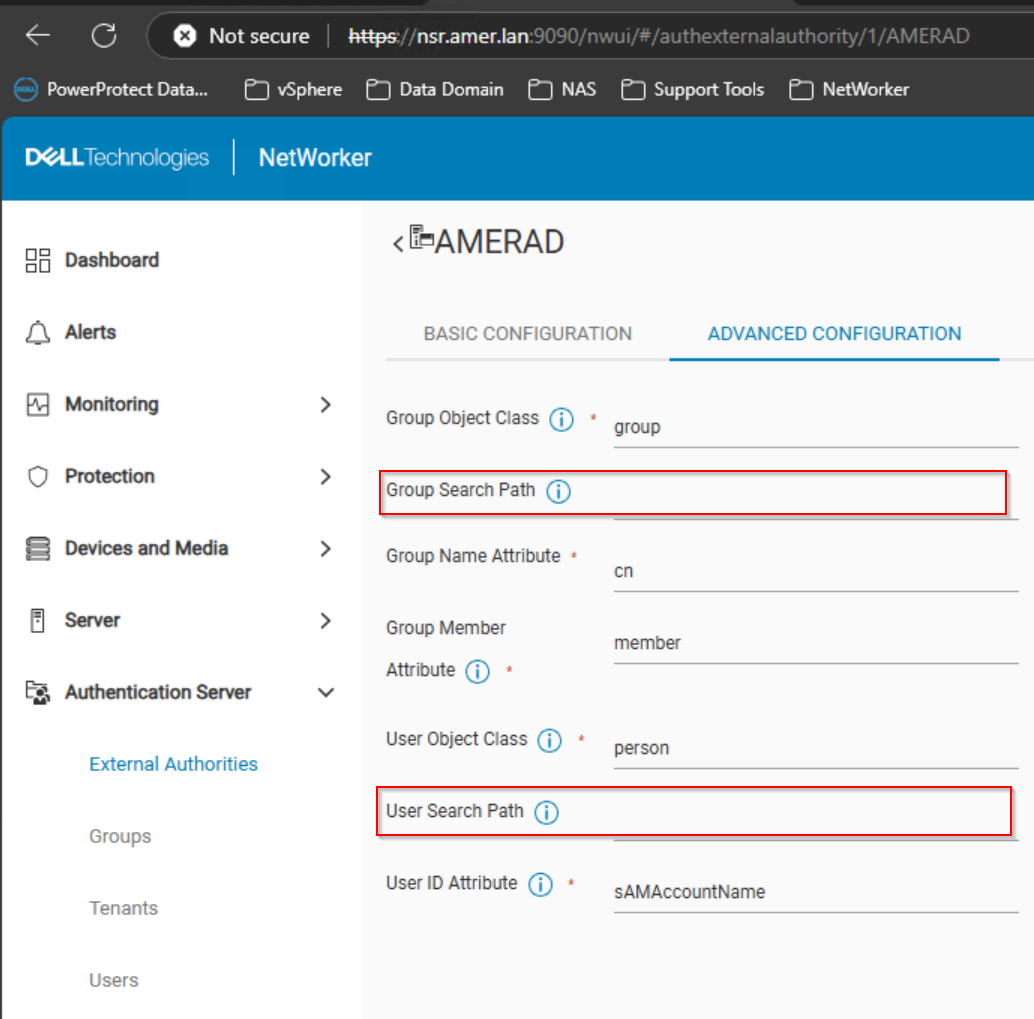

Внешний ресурс центра сертификации настроен без пути поиска пользователя или группы:

Веб-интерфейс пользователя NetWorker (NWUI)->Сервер аутентификации-Внешние> центры сертификации:

Resolution

Используйте один из следующих вариантов.

Вариант 1.

Настройте внешний ресурс в NetWorker для использования путей поиска. Пути поиска используются для ограничения видимости NetWorker конкретным расположением и поддеревом в иерархии домена. Это означает, что NetWorker видит только пользователей и группы по указанным путям. Контекстные ссылки игнорируются.

Не существует конкретного значения, которое устраняет эту проблему. Параметры зависят от среды, и может потребоваться, чтобы администратор домена определил наиболее подходящие значения. Параметры сервера аутентификации NetWorker authc_mgmt можно использовать для определения путей пользователей и групп, видимых NetWorker.

Запросите пользователей LDAP, видимых NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Запросите группы LDAP, видимые для NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Запросите членство пользователя AD/LDAP в группе LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

В приведенном примере группа AD CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan используется для предоставления пользователям AD в этой группе административного доступа к серверу NMC и NetWorker.

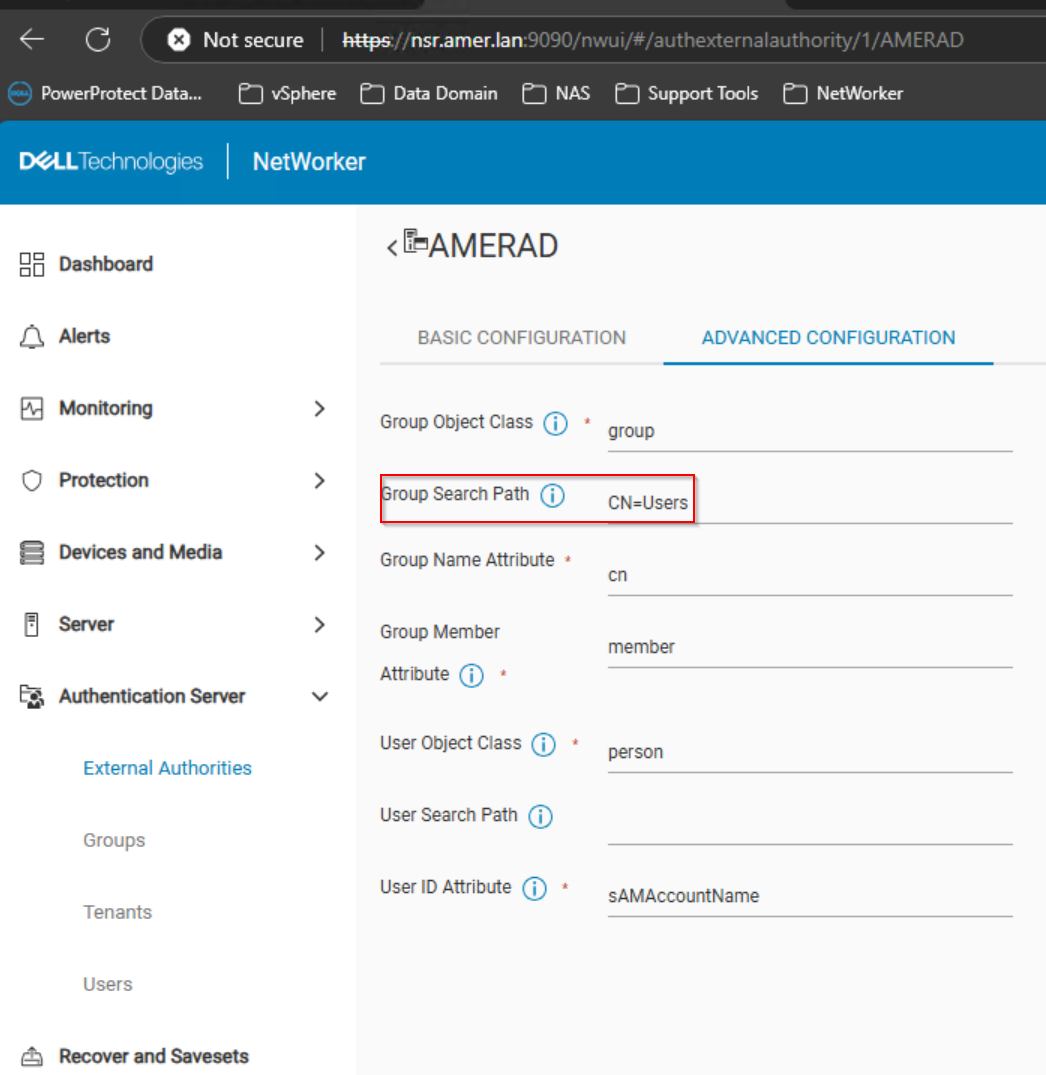

Изменение пути поиска группы внешнего источника для включения CN=Users (за исключением значений компонента домена (DC)) позволило решить проблему:

Вариант 2.

Проконсультируйтесь с администратором домена относительно конфигураций на сервере домена/LDAP. Убедитесь, что сервер LDAP настроен правильно, а предоставляемые им переходные ссылки действительны и доступны.