NetWorker: Не вдається ввійти в систему AD "вкладеним винятком є javax.naming.PartialResultException"

Summary: NetWorker налаштований із зовнішнім ресурсом авторитету: або Lightweight Directory Access Protocol (LDAP), або Microsoft Active Directory (AD). Не вдається ввійти в систему зовнішніх користувачів за допомогою HTTP 404 «Переконайтеся, що сервер працює». ...

Symptoms

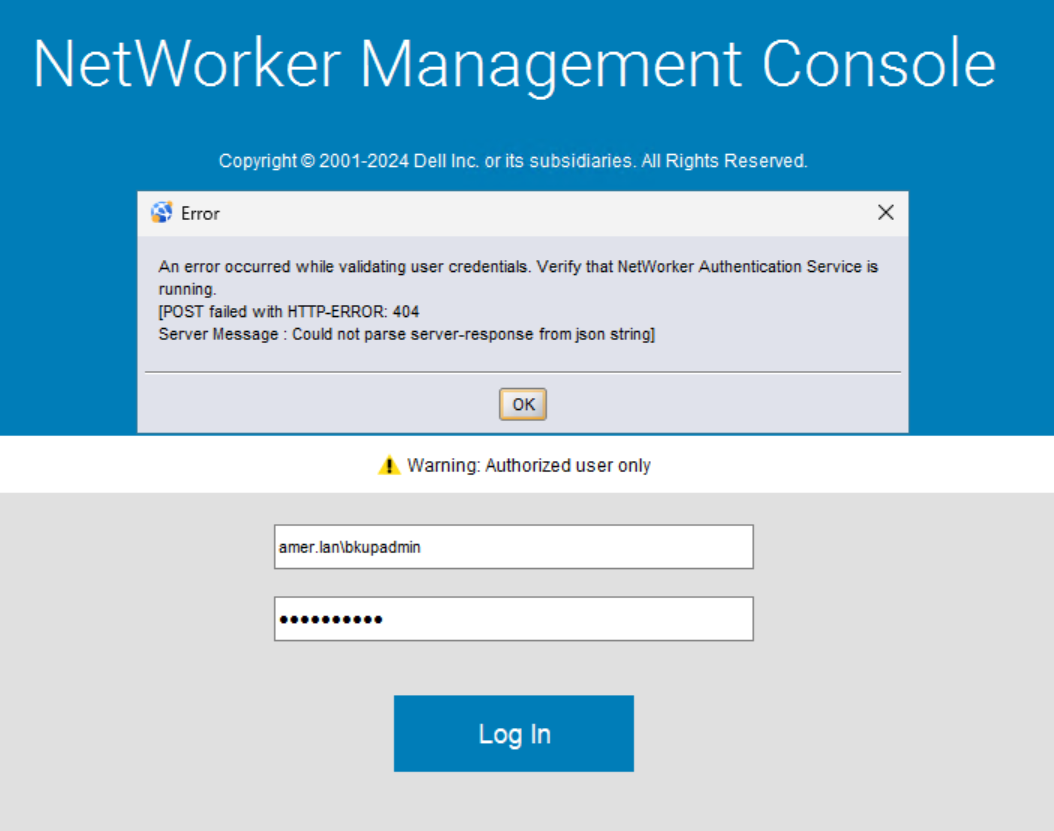

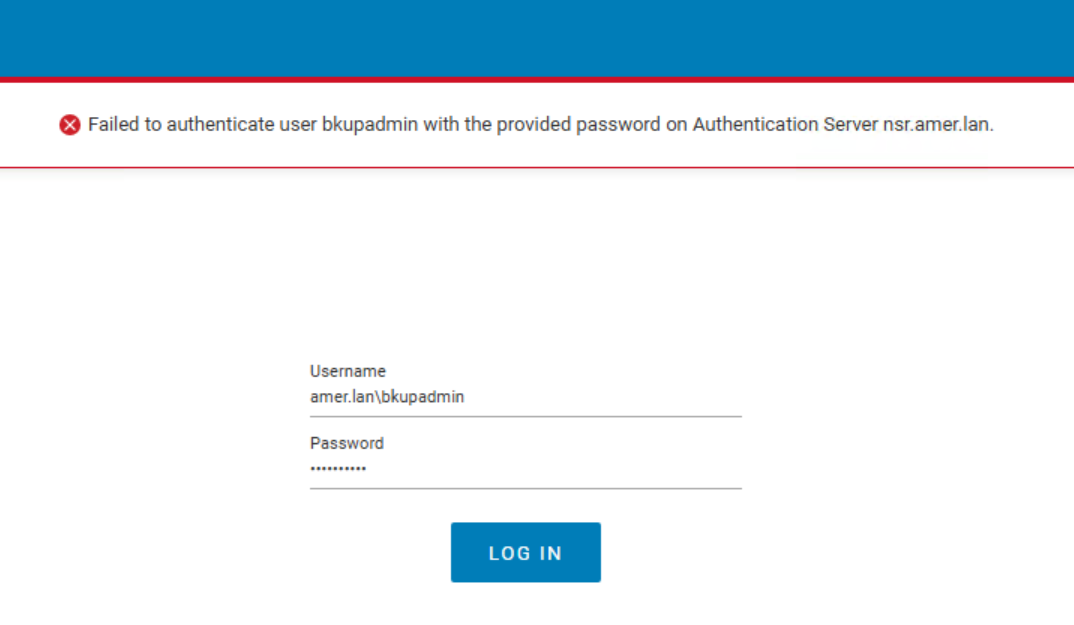

Автентифікація зовнішніх користувачів (LDAP або AD) NetWorker Management Console (NMC) не виконується з HTTP 404:

Автентифікація NetWorker Web User Interface (NWUI) не вдається, заявляючи, що не вдалося автентифікувати користувача:

Ця проблема спостерігається лише для зовнішніх користувачів. Локальні облікові записи користувачів NetWorker (наприклад, обліковий запис адміністратора) можуть успішно автентифікуватися.

Сервер аутентифікації NetWorker записує у файл catalina.log.0 наступне:

Linux: /nsr/authc/logs/catalina.log.0

Вікна: C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf файл для підтвердження того, який сервер обробляє автентифікацію для NMC.

Визначення authc Сервер:

На сервері NMC відкрийте файл gstd.conf файл:

Linux: /opt/lgtonmc/etc/gstd.conf

Вікна: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Файл містить рядок authsvc_hostname, який визначає сервер аутентифікації NetWorker, що використовується NMC.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

Повідомлення про помилку вказує на те, що під час пошукової операції LDAP виникла проблема. Об'єкт PartialResultException припускає, що сервер LDAP повернув направлення на інший сервер або каталог LDAP, але перенаправлення обробляється неправильно.

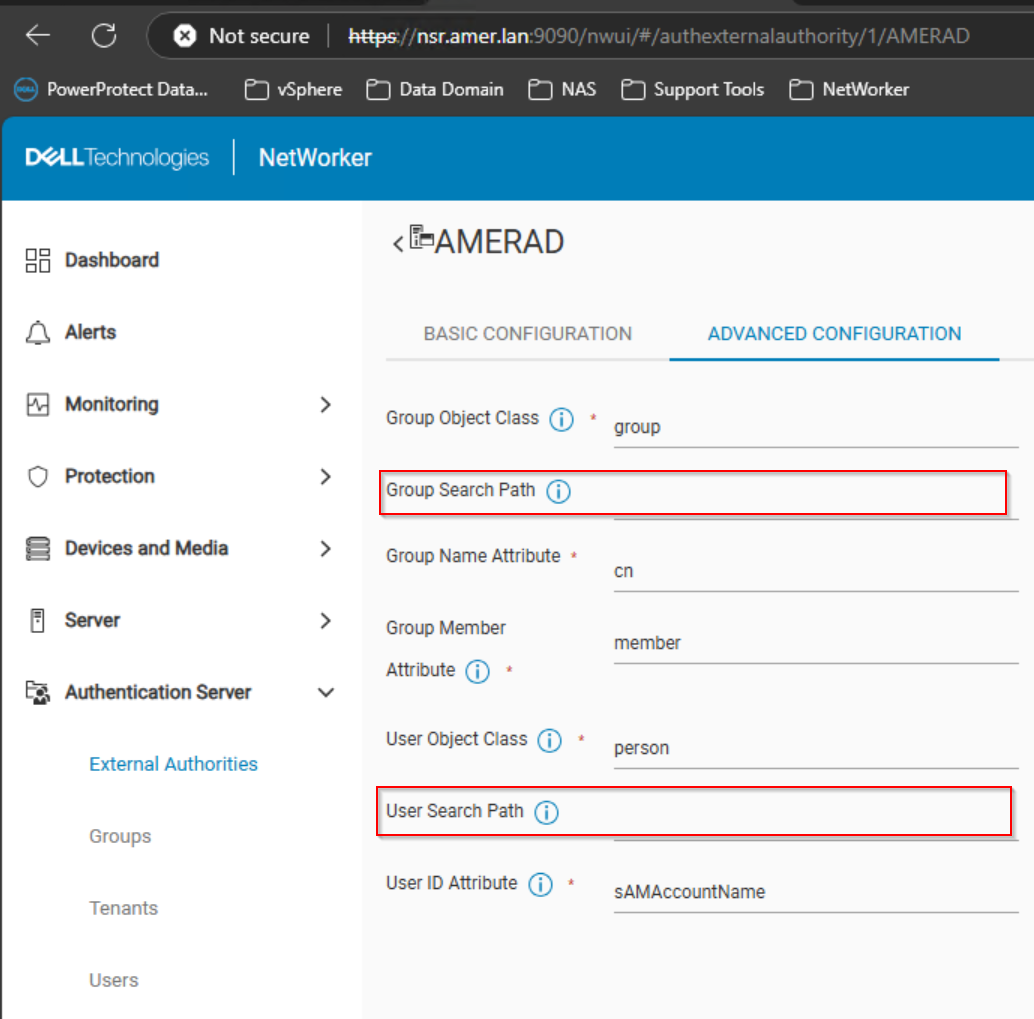

Зовнішній авторитетний ресурс налаштовується без шляху пошуку користувача або групи:

Веб-інтерфейс користувача NetWorker (NWUI) -> Сервер автентифікації -> Зовнішні авторитети:

Resolution

Скористайтеся одним із наведених нижче варіантів.

Варіант 1:

Налаштуйте ресурс зовнішнього авторитету в NetWorker на використання шляхів пошуку. Шляхи пошуку використовуються для обмеження видимості NetWorker певним місцем і піддеревом в ієрархії доменів. Це означає, що для NetWorker видно тільки користувачів і групи під вказаними шляхами. Контекстні перенаправлення ігноруються.

Немає конкретного значення, яке вирішує це питання. Налаштування залежать від середовища та можуть вимагати від адміністратора домену визначити найбільш відповідні значення. Сервер аутентифікації NetWorker authc_mgmt можна використовувати для визначення шляхів користувачів і груп, видимих NetWorker.

Запит до користувачів LDAP, видимих для NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

Запитайте групи LDAP, видимі для NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Надішліть запит на членство в групі LDAP користувача AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

У наведеному прикладі група AD CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan використовується для надання користувачам AD в цій групі адміністративного доступу до сервера NMC і NetWorker.

Змінення шляху групового пошуку зовнішнього авторитету для включення CN=Users (за винятком значень компонента домену (DC)) вирішило проблему:

Варіант 2:

Проконсультуйтеся з адміністратором домену щодо конфігурацій на сервері домену/LDAP. Переконайтеся, що сервер LDAP правильно налаштований, а реферали, які він надає, дійсні та доступні.