Gateway de conexão segura Edição virtual - Teste abrangente de rede

Summary: Um teste de rede completo para um gateway é essencial para garantir a confiabilidade, a segurança e a eficiência da comunicação de rede. O gateway atua como um ponto crítico de fluxo de dados entre diferentes redes, portanto, testá-lo de maneira abrangente ajuda a identificar erros de configuração ou gargalos de desempenho. Inclui a avaliação de conectividade, throughput de dados, latência, protocolos de segurança e mecanismos de failover. Testes completos garantem que o gateway possa lidar com as cargas de tráfego esperadas, manter a integridade dos dados e proteger contra acesso não autorizado, fornecendo, assim, uma infraestrutura de rede robusta e segura. ...

Instructions

Siga os comandos abaixo e conecte a saída ao SR.

Passo 1. Comando para testar a conexão SSL/TLS com um endpoint especificado e exibir informações detalhadas sobre o certificado SSL que está sendo usado

1º. Se nenhum proxy for usado no SCG:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

2. Se estiver usando o proxy no SCG sem autenticação:

-

curl -k -v https://esrs3-core.emc.com:443 curl -k -v https://esrs3-coredr.emc.com:443 curl -k -v https://esrs3-core.emc.com:8443 curl -k -v https://esrs3-coredr.emc.com:8443

3. Se estiver usando proxy no SCG com autenticação:

-

curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-core.emc.com:8443 -v curl -k -x proxy_ip:proxy_port -U username:password https://esrs3-coredr.emc.com:8443 -v

- Comando e o que eles significam:

- Se a conexão SSL/TLS for bem-sucedida, a saída mostrará os detalhes do certificado SSL e a resposta HTTP do servidor. Uma conexão bem-sucedida é indicada por um código de status 200 OK na resposta HTTP.

- Se a conexão SSL/TLS falhar, a saída apresentará uma mensagem de erro detalhando a causa da falha. Os possíveis motivos incluem um certificado SSL inválido, uma disparidade de nome de host com o certificado ou outros problemas de configuração de SSL/TLS, como a descriptografia SSL na rede do cliente (que é incompatível com o SCG e pode resultar na rejeição do tráfego de rede pelo back-end da Dell).

- Se o servidor estiver inacessível, a saída mostrará uma mensagem de erro indicando que a conexão não pôde ser feita.

Etapa 2. Usando comandos OpenSSL para verificar a rede e coletar informações detalhadas sobre a conectividade entre o SCG e os serviços da Dell.

Observação: Isso nos ajudará a obter informações sobre a criptografia SSL e a descriptografia da configuração de rede.

Sem certificados:

openssl s_client -connect esrs3-core.emc.com:443 openssl s_client -connect esrs3-core.emc.com:8443 openssl s_client -connect esrs3-coredr.emc.com:443 openssl s_client -connect esrs3-coredr.emc.com:8443

Com certificados usando Proxy:

openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:8443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3-core.emc.com:443 openssl s_client -proxy <Proxy ip>:<Proxy Port> -showcerts -connect esrs3.emc.com:443

Comando e o que eles significam:

Um teste de rede OpenSSL é essencial para verificar a segurança e a integridade das conexões SSL/TLS entre clientes e servidores. Ao executar esses testes, você pode garantir que o handshake SSL/TLS esteja estabelecido corretamente, validar os certificados do servidor e confirmar se a criptografia foi aplicada corretamente aos dados transmitidos. Isso ajuda a identificar possíveis problemas, como certificados expirados ou configurados incorretamente, problemas com o protocolo SSL/TLS ou configurações incorretas de proxy. Em resumo, os testes de rede OpenSSL fornecem insights críticos sobre a segurança das comunicações de rede e garantem que as trocas de dados estejam protegidas contra espionagem e adulteração.

Etapa 3. Para verificar a WebUI do SCG na porta 5700.

Na CLI (interface de linha de comando) do SCG

telnet <Gateway Ip> 5700 netstat -tulpn | grep 5700

Resultado esperado:

TCP 0 0 0.0.0.0:5700 0.0.0.0:* OUVIR 1234/myservice

Comando e o que eles significam:

Verificar a porta 5700 quando a WEBUI está inacessível é crucial, pois essa porta é frequentemente usada para funções de gerenciamento e monitoramento. Se a WEBUI (Web User Interface, Interface do Usuário da Web) não estiver acessível, isso poderá indicar problemas com a configuração do servidor, conectividade de rede ou regras de firewall bloqueando o acesso a essa porta. Ao verificar especificamente a porta 5700, você pode determinar se o problema está relacionado ao serviço de escuta nessa porta ou se há problemas relacionados à rede. Garantir que a porta 5700 esteja aberta e configurada corretamente ajuda a diagnosticar e resolver problemas de acessibilidade com a WebUI, facilitando o gerenciamento e a solução de problemas eficazes do sistema.

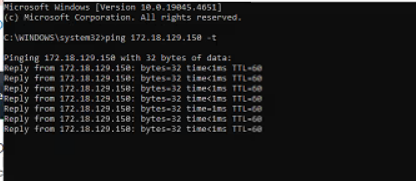

Etapa 4. Para verificar se o gateway pode ser acessado, faça ping nele a partir do prompt de comando da máquina base.

- Executar o Windows+R

- Digite cmd

- ping <gatewayIP> -t

Saída esperada:

Comando e o que eles significam:

Verificar o ping de um endereço IP da máquina base é essencial para diagnosticar problemas de conectividade de rede. Ao fazer ping em um endereço IP, você pode determinar se a máquina base pode alcançar o dispositivo de destino pela rede e medir a latência da conexão. Esse teste simples ajuda a identificar se há algum problema básico de conectividade, como configurações incorretas de rede, problemas de hardware ou restrições de firewall que possam estar impedindo a comunicação. Se o ping falhar, isso indica que há uma interrupção no caminho de rede ou um problema com o dispositivo de destino, o que ajuda a isolar e solucionar problemas de conectividade com eficiência.

Passo 5. Execute os seguintes comandos na CLI do SCG depois de fazer login com credenciais root e forneça o resultado.

1. cat /etc/esrshost.conf 2. wicked show all 3. cat /etc/sysconfig/network/ifcfg-eth0 4. cat /etc/hosts 5. route –n 6. cat /etc/resolv.conf 7. docker exec –it esrsde-app cat /etc/hosts 8. docker exec –it esrsde-app cat /etc/esrsclient.conf

Comando e o que eles significam:

Esses comandos oferecem uma exibição abrangente das definições de rede e configuração em diferentes camadas, ajudando a identificar e resolver problemas de conectividade e configuração com eficiência.