IDPA: Sikkerhetssårbarheter for standardinstallasjonen av Apache Tomcat

Summary: Artikkelen inneholder en midlertidig løsning for "Security Vulnerabilities for Apache Tomcat default installation and or welcome page installed" oppdaget på ACM.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Følgende sikkerhetsproblem kan bli oppdaget på ACM-delen av IDPA for port 8543:

| Sårbarhetstittel | Komponenter | Serviceport | Alvorlighetsgrad for sikkerhetsproblemer | Beskrivelse av sikkerhetsproblemet | Sårbarhetsbevis | Sårbarhetsløsning |

|---|---|---|---|---|---|---|

| Apache Tomcat, standardinstallasjon eller velkomstside installert | ACM | 8543 | 5 | Tomcat-standardinstallasjonssiden eller "Velkommen"-siden er installert på denne serveren. Dette indikerer vanligvis en nylig installert server som ennå ikke er konfigurert riktig, og som kanskje ikke er kjent om. Ofte er Tomcat installert sammen med andre applikasjoner, og brukeren vet kanskje ikke at webserveren kjører. Disse serverne oppdateres sjelden og overvåkes sjelden, noe som gir hackere et praktisk mål som sannsynligvis ikke vil utløse noen alarmer. |

Kjører HTTPS-tjeneste * Product Tomcat finnes – Apache Tomcat 9.0.45. HTTP GET forespørsel til https://<ACM IP>:8543/HTTP-responskode var forventet 200. <h1>Apache Tomcat/9.0.45</h1> 27: </div> 28: <div id="upper" class="curved container"> 29: <div id="congrats" class="curved container"> 30: ... this, you have successfully installed Tomcat. Congratulations!</h2> |

Endre standardsiden, eller stopp og deaktiver Tomcat-serveren fullstendig. Hvis denne serveren er nødvendig for å gi nødvendig funksjonalitet, bør standardsiden erstattes med relevant innhold. Ellers bør denne serveren fjernes fra nettverket, i henhold til sikkerhetsprinsippet om minimal kompleksitet. |

Følg disse trinnene for å omgå problemet:

- Logg på ACM som "root "

- Endre arbeidskatalogen til

/usr/local/dataprotection/apache-tomcat-9.0.*/webapps/ROOT.

acm:~ # cd /usr/local/dataprotection/apache-tomcat-9.0.*/webapps/ROOT

I dette eksemplet er Apache Tomcat-banen

/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT

Dette kan endres avhengig av IDPA-versjonen det jobbes med.

- Bekreft at

index.jspFilen finnes i katalogen:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # ls -la total 188 drwxr-x--- 3 idpauser idpauser 4096 Nov 12 00:29 . drwxr-x--- 6 idpauser idpauser 4096 Dec 6 17:00 .. -rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 1 -rw-r----- 1 idpauser idpauser 6898 Mar 30 2021 RELEASE-NOTES.txt drwxr-x--- 2 idpauser idpauser 4096 May 7 2021 WEB-INF -rw-r----- 1 idpauser idpauser 27235 Mar 30 2021 asf-logo-wide.svg -rw-r----- 1 idpauser idpauser 713 Mar 30 2021 bg-button.png -rw-r----- 1 idpauser idpauser 1918 Mar 30 2021 bg-middle.png -rw-r----- 1 idpauser idpauser 1401 Mar 30 2021 bg-nav.png -rw-r----- 1 idpauser idpauser 3103 Mar 30 2021 bg-upper.png -rw-r----- 1 idpauser idpauser 21630 Mar 30 2021 favicon.ico -rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 index.jsp -rw-r----- 1 idpauser idpauser 5542 Mar 30 2021 tomcat.css -rw-r----- 1 idpauser idpauser 67795 Mar 30 2021 tomcat.svg acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT #

- Ta en sikkerhetskopi av det eksisterende

index.jspved å kopiere den tilindex.jsp.default:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # cp -p index.jsp index.jsp.default

MERK: Før du implementerer løsningen, kjører du kommandoen som referanse

curl -kv https://localhost:8543. Disse utdataene bør brukes i trinn 8 for å sammenligne utdataene etter den midlertidige løsningen.

- Opprett en ny fil med navnet

index.jspog erstatte innholdet med følgende:

<html>

<body>

<%

response.sendRedirect("../dataprotection/");

%>

</body>

</html>

Her er en enkel fremgangsmåte for hvordan du oppretter og redigerer index.jsp fil:

- Fjern det eksisterende

index.jsp

rm index.jsp

- Opprett en ny

index.jspFil ved hjelp av VI-redigeringsprogrammet.

vi index.jsp

- Trykk på

ifor å gå inn i innsettingsmodus. Dette gjør at utgaven til filen. - Kopier teksten ovenfor og lim den inn i redigeringsprogrammet.

- Avslutt innsettingsmodus ved å trykke på

Esc - Lagre endringene, og avslutt vi ved å skrive

:wq!og trykke Enter.

- Kontroller innholdet i

index.jspfil ved hjelp av følgende kommandoer:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # ls -la

total 192

drwxr-x--- 3 idpauser idpauser 4096 Dec 6 17:05 .

drwxr-x--- 6 idpauser idpauser 4096 Dec 6 17:00 ..

-rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 1

-rw-r----- 1 idpauser idpauser 6898 Mar 30 2021 RELEASE-NOTES.txt

drwxr-x--- 2 idpauser idpauser 4096 May 7 2021 WEB-INF

-rw-r----- 1 idpauser idpauser 27235 Mar 30 2021 asf-logo-wide.svg

-rw-r----- 1 idpauser idpauser 713 Mar 30 2021 bg-button.png

-rw-r----- 1 idpauser idpauser 1918 Mar 30 2021 bg-middle.png

-rw-r----- 1 idpauser idpauser 1401 Mar 30 2021 bg-nav.png

-rw-r----- 1 idpauser idpauser 3103 Mar 30 2021 bg-upper.png

-rw-r----- 1 idpauser idpauser 21630 Mar 30 2021 favicon.ico

-rw-r----- 1 idpauser idpauser 81 Feb 10 05:27 index.jsp

-rw-r----- 1 idpauser idpauser 12243 Feb 4 2022 index.jsp.default

-rw-r----- 1 idpauser idpauser 5542 Mar 30 2021 tomcat.css

-rw-r----- 1 idpauser idpauser 67795 Mar 30 2021 tomcat.svg

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # cat index.jsp

<html>

<body>

<%

response.sendRedirect("../dataprotection/");

%>

</body>

</html>

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT #

- Åpne en nettleser og få tilgang til ACM-nettsiden, og kontroller om den fungerer som den skal. Når du åpner ACM-nettsiden:

https://<ACM IP Adddress>:8543/

Den skal omdirigere automatisk:

https://<ACM IP Adddress>:8543/dataprotection/#/login

- Valider endringene i ACM-kommandolinjen:

Før du implementerer den midlertidige løsningen, vises

curl -kv https://localhost:8543 ville ligne:

MERK: Informasjonen i

curl -kv https://<ACM IP address>:8543 Returnerer samme resultat:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # curl -kv https://localhost:8543 * Rebuilt URL to: https://localhost:8543/ * Trying 12x.0.0.1... * TCP_NODELAY set * Connected to localhost (12x.0.0.1) port 8543 (#0) * ALPN, offering h2 * ALPN, offering http/1.1 * Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH * TLSv1.2 (OUT), TLS header, Certificate Status (22): * TLSv1.2 (OUT), TLS handshake, Client hello (1): * TLSv1.2 (IN), TLS handshake, Server hello (2): * TLSv1.2 (IN), TLS handshake, Certificate (11): * TLSv1.2 (IN), TLS handshake, Server key exchange (12): * TLSv1.2 (IN), TLS handshake, Server finished (14): * TLSv1.2 (OUT), TLS handshake, Client key exchange (16): * TLSv1.2 (OUT), TLS change cipher, Client hello (1): * TLSv1.2 (OUT), TLS handshake, Finished (20): * TLSv1.2 (IN), TLS change cipher, Client hello (1): * TLSv1.2 (IN), TLS handshake, Finished (20): * SSL connection using TLSv1.2 / ECDHE-RSA-AES256-SHA384 * ALPN, server did not agree to a protocol * Server certificate: * subject: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * start date: Feb 4 12:27:16 2022 GMT * expire date: Feb 2 12:27:16 2032 GMT * issuer: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * SSL certificate verify result: self signed certificate (18), continuing anyway. > GET / HTTP/1.1 > Host: localhost:8543 > User-Agent: curl/7.60.0 > Accept: */* > < HTTP/1.1 200 < Content-Type: text/html;charset=UTF-8 < Transfer-Encoding: chunked < Date: Fri, 10 Feb 2023 05:39:29 GMT < Connection: close < Server: DataDomain < <!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8" /> <title>Apache Tomcat/9.0.45</title> <link href="favicon.ico" rel="icon" type="image/x-icon" /> <link href="tomcat.css" rel="stylesheet" type="text/css" /> <script>window.location = window.location.origin + "/dataprotection/"; </script></head> <body> <div id="wrapper"> <div id="navigation" class="curved container"> <span id="nav-home"><a href="https://tomcat.apache.org/">Home</a></span> <span id="nav-hosts"><a href="/docs/">Documentation</a></span> <span id="nav-config"><a href="/docs/config/">Configuration</a></span> <span id="nav-examples"><a href="/examples/">Examples</a></span> <span id="nav-wiki"><a href="https://wiki.apache.org/tomcat/FrontPage">Wiki</a></span> <span id="nav-lists"><a href="https://tomcat.apache.org/lists.html">Mailing Lists</a></span> <span id="nav-help"><a href="https://tomcat.apache.org/findhelp.html">Find Help</a></span> <br class="separator" /> </div> <div id="asf-box"> <h1>Apache Tomcat/9.0.45</h1> </div> <div id="upper" class="curved container"> <div id="congrats" class="curved container"> <h2>If you're seeing this, you've successfully installed Tomcat. Congratulations!</h2> </div> ... skipped </body> </html>

Når den midlertidige løsningen er implementert, skal resultatet bli:

acm:/usr/local/dataprotection/apache-tomcat-9.0.45/webapps/ROOT # curl -kv https://localhost:8543 * Rebuilt URL to: https://localhost:8543/ * Trying 12x.0.0.1... * TCP_NODELAY set * Connected to localhost (12x.0.0.1) port 8543 (#0) * ALPN, offering h2 * ALPN, offering http/1.1 * Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH * TLSv1.2 (OUT), TLS header, Certificate Status (22): * TLSv1.2 (OUT), TLS handshake, Client hello (1): * TLSv1.2 (IN), TLS handshake, Server hello (2): * TLSv1.2 (IN), TLS handshake, Certificate (11): * TLSv1.2 (IN), TLS handshake, Server key exchange (12): * TLSv1.2 (IN), TLS handshake, Server finished (14): * TLSv1.2 (OUT), TLS handshake, Client key exchange (16): * TLSv1.2 (OUT), TLS change cipher, Client hello (1): * TLSv1.2 (OUT), TLS handshake, Finished (20): * TLSv1.2 (IN), TLS change cipher, Client hello (1): * TLSv1.2 (IN), TLS handshake, Finished (20): * SSL connection using TLSv1.2 / ECDHE-RSA-AES256-SHA384 * ALPN, server did not agree to a protocol * Server certificate: * subject: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * start date: Feb 4 12:27:16 2022 GMT * expire date: Feb 2 12:27:16 2032 GMT * issuer: C=US; ST=California; L=Irvine; O=EMC; OU=Avamar; CN=localhost.localdom * SSL certificate verify result: self signed certificate (18), continuing anyway. > GET / HTTP/1.1 > Host: localhost:8543 > User-Agent: curl/7.60.0 > Accept: */* > < HTTP/1.1 302 < Set-Cookie: JSESSIONID=3396A12A1A458BBB4DDCB636A72B66EE; Path=/; Secure; HttpOnly < Location: ../dataprotection/ < Content-Type: text/html;charset=ISO-8859-1 < Content-Length: 0 < Date: Fri, 10 Feb 2023 05:42:58 GMT < Connection: close < Server: DataDomain < * Closing connection 0 * TLSv1.2 (OUT), TLS alert, Client hello (1):

Additional Information

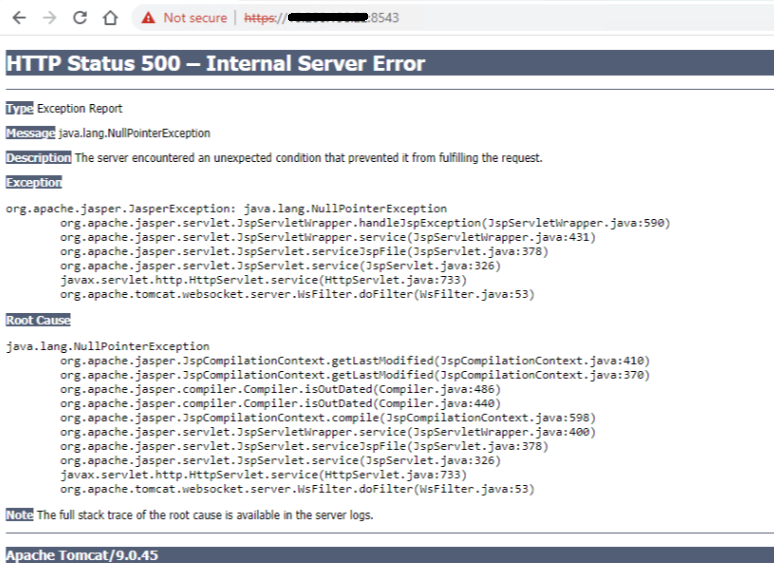

Hvis ACM-websiden viser HTTP-status 500 - intern serverfeil etter at du har fulgt fremgangsmåten ovenfor, for eksempel:

Logg på ACM med SSH som rotbruker, og start deretter ACM-tjenesten på nytt med følgende kommandoer:

service dataprotection_webapp stop service dataprotection_webapp start

Deretter laster du inn ACM-nettsiden på nytt.

Kontakt Dells kundestøtte for å få mer hjelp, om nødvendig.

Affected Products

PowerProtect DP4400, PowerProtect DP5300, PowerProtect DP5800, PowerProtect DP8300, PowerProtect DP8800, PowerProtect Data Protection Software, Integrated Data Protection Appliance Family, Integrated Data Protection Appliance Software

, PowerProtect DP5900, PowerProtect DP8400, PowerProtect DP8900

...

Article Properties

Article Number: 000206114

Article Type: How To

Last Modified: 25 Aug 2025

Version: 11

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.