NWUI: L'utente AD/LDAP non definito in NetWorker può esaminare il dashboard.

Summary: L'autenticazione esterna (AD/LDAP) è stata integrata con NetWorker. Utenti o gruppi AD/LDAP sono stati integrati nei ruoli NetWorker. tuttavia, un utente esterno a cui non è stata concessa alcuna autorizzazione in NetWorker può accedere a NWUI ed esaminare il dashboard. ...

Symptoms

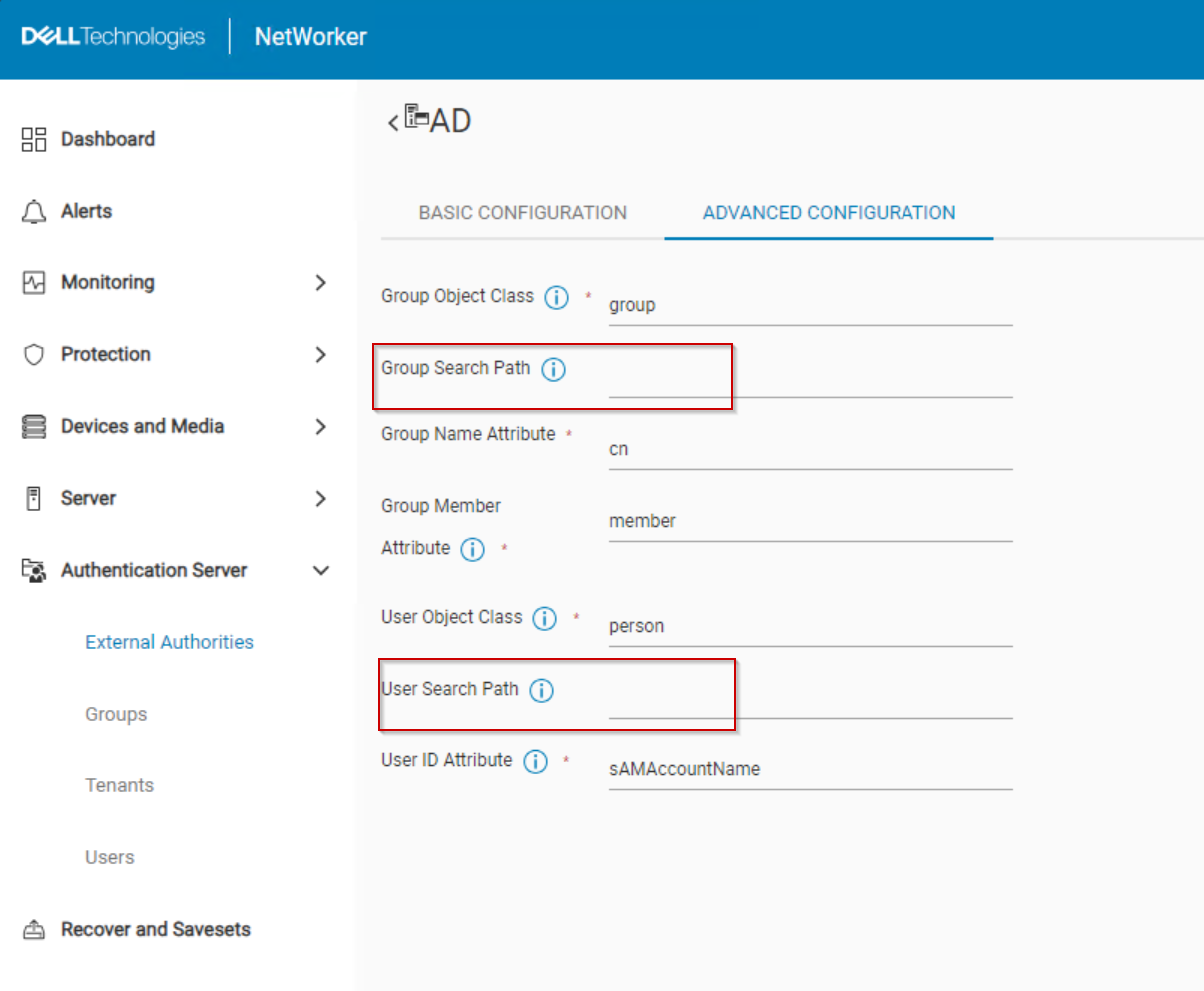

AD/LDAP è stato integrato con NetWorker. L'integrazione dell'autorità esterna di NetWorker non dispone di un percorso di ricerca utente o di gruppo specificato (accesso in lettura globale):

Utenti o gruppi AD/LDAP sono stati aggiunti ai campi dei ruoli esterni di Server-User>Groups. Un utente AD/LDAP non appartiene a nessuno dei gruppi definiti in NetWorker e l'utente non è definito in nessuno dei gruppi di utenti NSR.

L'utente AD/LDAP può accedere a NetWorker Web User Interface (NWUI) e visualizzare le schede Dashboard e Monitoring:

L'utente non è in grado di rivedere o modificare la configurazione di NetWorker; tuttavia, possono accedere alle informazioni sui processi completati o in esecuzione sul server NetWorker:

Cause

Questo problema è stato sollevato alla progettazione di NetWorker. NetWorker funziona come previsto. Se non viene specificato alcun percorso di ricerca utente o di gruppo , NetWorker authc dispone di accesso in lettura globale all'intera struttura AD/LDAP.

Ciò può essere osservato anche se è stato impostato un percorso di ricerca utente e/o un percorso di ricerca gruppo, ma è impostato su basso all'interno della struttura AD/LDAP, consentendo alla ricerca nella struttura ad albero secondario di raccogliere utenti/gruppi al di sotto del percorso impostato.

Resolution

Limitare la visibilità dell'organizzazione AD/LDAP di NetWorker solo agli utenti/gruppi che devono avere accesso a NetWorker. Questa operazione può essere eseguita utilizzando i campi user search path e group search path nella risorsa NetWorker external authority.

- Nell'ambiente AD/LDAP, identificare il nome distinto (DN) del container padre (CN) o dell'unità organizzativa (OU) che richiede l'accesso a NetWorker.

Ad esempio, è possibile utilizzare il seguente comando PowerShell per identificare la posizione di un gruppo all'interno di Microsoft AD:

Get-ADGroup -Identity "GROUP_NAME" | Select-Object -Property Name,ObjectClass,DistinguishedName

PS C:\Users\Administrator> Get-ADGroup -Identity "NetWorker_Admins" | Select-Object -Property Name,ObjectClass,DistinguishedName Name ObjectClass DistinguishedName ---- ----------- ----------------- NetWorker_Admins group CN=NetWorker_Admins,OU=DELL,DC=networker,DC=lan

In questo esempio, il gruppo appartiene all'unità organizzativa (OU) OU=DELL,DC=networker,DC=lan. L'UNITÀ ORGANIZZATIVA/NC del gruppo può essere utilizzata come percorso di ricerca del gruppo.

Il seguente comando PowerShell può essere utilizzato per ottenere la posizione degli utenti Microsoft AD all'interno di un gruppo AD:

Get-ADGroupMember -Identity "GROUP_NAME" | Select-Object Name, SamAccountName, ObjectClass, DistinguishedName

Esempio:

PS C:\Users\Administrator> Get-ADGroupMember -Identity "NetWorker_Admins" | Select-Object Name, SamAccountName, ObjectClass, DistinguishedName Name SamAccountName ObjectClass DistinguishedName ---- -------------- ----------- ----------------- NetWorker Engineering nwree user CN=NetWorker Engineering,OU=DELL,DC=networker,DC=lan Backup Administrator bkupadmin user CN=Backup Administrator,OU=Support_Services,OU=DELL,DC=networker,DC=lan

NOTA: È necessario prendere in considerazione le risorse del sottoalbero. Ad esempio, se sono presenti altre unità organizzative/CN nel percorso selezionato, anch'esse saranno visibili a NetWorker. Può essere utilizzato per concedere autorizzazioni a utenti/gruppi in un percorso specifico; Al contrario, apre anche l'accesso a gruppi/risorse al di sotto di un percorso specificato. Per assistenza su come ottenere i percorsi di ricerca di utenti e gruppi appropriati, consultare l'amministratore di dominio.

- Accedere a NetWorker Web User Interface (NWUI) utilizzando l'account amministratore NetWorker predefinito.

- Passare ad Authentication Server-External>Authority.

- Selezionare la risorsa dell'autorità esterna e cliccare su EDIT.

- Dalle proprietà della risorsa esterna, passare alla scheda ADVANCED CONFIGURATION.

- Aggiornare i campi Group Search Path e User Search Path in modo da includere il percorso OU/CN (esclusi i valori DC) alla risorsa OU/CN padre per la quale si desidera che NetWorker authc abbia accesso in lettura.

- Passare alla scheda BASIC CONFIGURATION .

- Nel campo User DN Password, immettere la password dell'account User DN.

- Cliccare su SAVE. Se l'aggiornamento viene eseguito correttamente, la risorsa segnala:

Gli utenti/gruppi che risiedono nel percorso di ricerca gruppo e nel percorso di ricerca utente specificati potranno comunque accedere a NWUI. tuttavia, agli utenti che risiedono al di fuori di questi percorsi non sarà consentito l'accesso a NWUI.

Additional Information

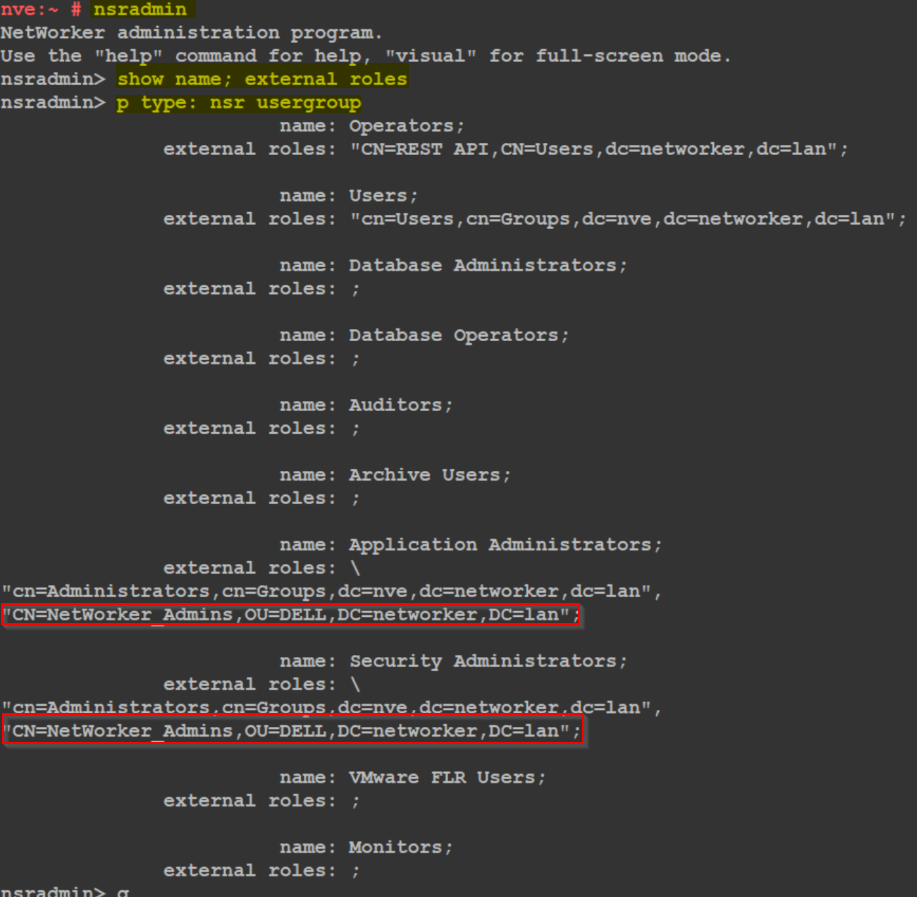

Sul server NetWorker, verificare quali utenti/gruppi esterni sono definiti nei gruppi di utenti NetWorker:

nsradmin show name; external roles print type: nsr usergroup

Un utente esterno può essere trovato da authc; tuttavia, non è membro di nessuno dei gruppi definiti nei campi NSR usergroup external roles; Né è definito dall'utente in nessuno di questi campi:

Sul server di autenticazione NetWorker, verificare i gruppi AD/LDAP a cui appartiene un utente.

authc_mgmt -u Administrator -p 'NETWORKER_ADMINISTRATOR_PASSWORD' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=USER_NAME

In questo caso, l'utente testuser2 non fa parte del gruppo AD NetWorker_Admins impostato nei campi NSR usergroup external roles, né il DN utente è definito nei campi external roles.