ME4: Aangepaste beveiligingscertificaten genereren met behulp van Active Directory Certificate Services

Summary: In deze instructies wordt uitgelegd hoe u twee aangepaste SSL-certificaten maakt, één voor elke controller, met behulp van OpenSSL en Active Directory Certificate Services (ADCS). De certificaten werken met zowel een gemeenschappelijke FQDN (Fully Qualified Domain Name) voor beide ME4-controllers als met de FQDN-systeemnaam van elke afzonderlijke controller. ...

Instructions

-

Active Directory Certificate Services voor uw domein installeren en de services configureren

-

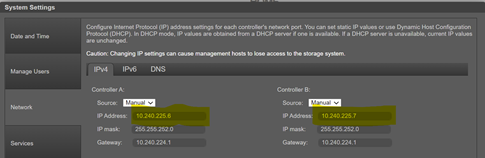

Noteer de IP's, DNS-server-IP's (Domain Name System), zoekdomein en systeemnamen voor elke ME4-controller

-

OpenSSL

-

Download OpenSSL for Windows 64-bit volledige versie van https://slproweb.com/products/Win32OpenSSL.html

-

-

Controleer de DNS-server die door ME4 wordt gebruikt en of het AD-domein round robin DNS ondersteunt

Voor dit artikel worden de volgende FQDN DNS-namen voor de ME4 gebruikt. Elke naam werkt, dit zijn voorbeeldnamen. Vervang door uw domeinnaam en uw voorkeursnamen.

-

Nederlandse naam: me4.mscerttest.com

-

Controller A-naam: me4-a.mscerttest.com

-

Naam controller B: me4-b.msccerttest.com

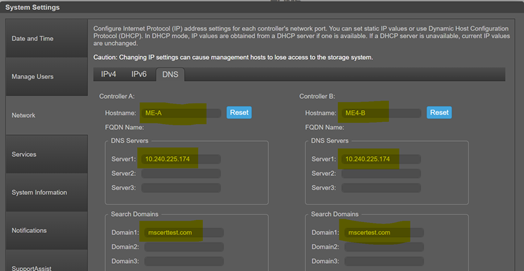

Zowel AD Certificate Services (CS) en de ME4 moeten dezelfde DNS-servers gebruiken. De DNS-server moet round robin DNS ondersteunen om een gemeenschappelijke FQDN-naam voor beide controllers te kunnen gebruiken. Microsoft DNS ondersteunt standaard round robin-DNS. In ons voorbeeld is het IP-adres van de DNS-server 10.240.225.174.

Maak op uw DNS-server de volgende A-records. In ons voorbeeld is het IP-adres van de A-controller 10.240.225.6 en het IP-adres van de B-controller 10.240.225.7. Gebruik voor uw omgeving uw domeinnaam en uw IP-adressen.

-

Maak een A-record voor me4.mscerttest.com met het IP-adres 10.240.225.6

-

Maak een A-record voor me4.mscerttest.com met het IP-adres 10.240.225.7

-

Maak een A-record voor me4-a.mscertest.com met het IP-adres 10.240.225.6

-

Maak een A-record voor me4-b.mscerttest.com met het IP-adres 10.240.225.7

Controleer met nslookup of de gemeenschappelijke FQDN - me4.mscerttest.com - de IP-adressen van beide controllers retourneert om round robin-DNS te verifiëren.

C:\Users\Administrator>nslookup

Default Server: localhost

Adres: 127.0.0.1

>

me4.mscerttest.com server: localhost

Adres: 127.0.0.1

Naam: me4.mscerttest.com

Adressen: 10.240.225.7

10.240.225.6

ME4 IP/DNS-configuratie valideren

De systeemnamen, domeinnaam en DNS-server die op de ME4 worden gebruikt, moeten overeenkomen met die van de AD CS.

Open de ME4-gebruikersinterface en selecteer Actie -> Systeeminstellingen. Ga naar het tabblad Netwerk.

-

Controleer op de IP-pagina's de IP's van de A- en B-controller en controleer de instellingen van de A-records in DNS

-

Controleer op de DNS-pagina:

-

Het zoekdomein voor elke controller komt overeen met het AD CS-domein

-

De hostnaam voor elke controller komt overeen met de DNS-naam die is toegepast voor de afzonderlijke A-records van de controller

-

De DNS-server is dezelfde DNS die door ADCS wordt gebruikt

Certificaataanvraagbestanden maken voor A- en B-controller

Maak vervolgens twee configuratiebestanden met behulp van een teksteditor. Deze bestanden worden gebruikt om de certificaataanvraagbestanden voor de controllers in OpenSSL te genereren. Er zijn twee bestanden: één voor de A-controller en één voor de B-controller. Voorbeelden zijn toegevoegd op het tabblad Gerelateerd, op basis van onze omgeving voor zowel de A- als de B-controller.

De inhoud van deze bestanden ziet er als volgt uit in de teksteditor.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Wijzig de volgende velden in het bestand in elk controllerconfiguratiebestand - één voor ME4-A en één voor ME4-B - zodat deze overeenkomen met uw namen en domeinen.

-

De algemene naam en controllernaam in zowel de commonName als de alt_names moeten overeenkomen met uw omgeving voor die controller

-

Als u iets anders dan 2048 gebruikt voor de sleutelgrootte, wijzigt u die informatie in default_bits

-

De landNaam, staatOrProvincieNaam, plaatsbepalingNaam, organisatieNaam en organisatieEenheidNaam moeten overeenkomen met uw bedrijfsgegevens

Wanneer u klaar bent, zouden er twee tekstbestanden moeten zijn, een ME4-A.cnf en een ME4-B.cnf, met de vereiste namen en configuratie voor uw omgeving.

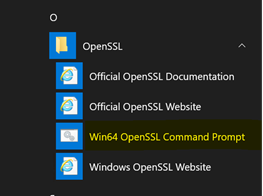

De ME4 is een externe storage, dus er moet een certificaataanvraag worden gegenereerd via OpenSSL om te presenteren aan ADCS. De eerste stap is het installeren van OpenSSL als dit nog niet is geïnstalleerd. Voor dit proces is gemakshalve een Windows-versie op de ADCS geïnstalleerd. OpenSSL kan zich op een Linux-server of een andere Windows-server bevinden en nog steeds in staat zijn om het certificaatverzoek te genereren.

De Windows-versie van OpenSSL kan worden gedownload @ https://slproweb.com/products/Win32OpenSSL.html

Kies de 64-bit OpenSSL volledige versie en installeer deze.

Eenmaal geïnstalleerd, drukt u op de Windows Start-knop en bladert u naar OpenSSL in de lijst met programma's. Daaronder staat een pictogram voor Win64 OpenSSL-opdrachtprompt. Klik op het pictogram en er wordt een venster met DOS-opdrachten geopend met alle juiste opdrachten voor het uitvoeren van OpenSSL. Gebruik de opdrachtprompt in de volgende sectie.

Gebruik configuratiebestanden en OpenSSL om certificaataanvraagbestanden te maken

Start het venster Win64 OpenSSL-opdrachtprompt. Zodra het is geopend, cd naar de directory waar uw ME4-A.cnf- en ME4-B.cnf-bestanden zich bevinden. De onderstaande stappen moeten twee keer worden uitgevoerd: één keer voor het ME4-A-bestand en één keer voor het ME4-B-bestand.

Gebruik voor de A-controllercertificaataanvraag het ME4-A.cnf-bestand. Deze opdracht hieronder genereert een bestand met een persoonlijke sleutel en een certificaataanvraagbestand voor de A-controller.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Wanneer de opdracht is voltooid, is er een "ME4-A.csr" (certificaataanvraagbestand voor A) en een "ME4-A.key" (bestand met persoonlijke sleutel voor A).

Herhaal dit voor de B-controller en vervang ME4-B door ME4-A in de opdrachtregel. Wanneer de stappen zijn voltooid, zouden er vier bestanden nodig moeten zijn om onze twee certificaten te genereren:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Kopieer deze bestanden naar de AD CS-server om het genereren van de certificaten voor te bereiden.

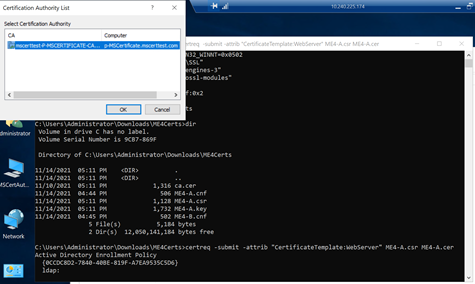

De ME4-controllercertificaten genereren

Kopieer de ".key" en ".csr" bestanden naar een directory op uw ADCS-server. Open een DOS-opdrachtprompt op de ADCS-server. Ga in de opdrachtprompt met "cd" naar de map met deze bestanden. In dit voorbeeld wordt de standaard ADCS-sjabloonwebserver als sjabloon gebruikt. Als er andere parameters nodig zijn dan in de Webserver-sjabloon, maak dan uw eigen sjabloon en verwijs ernaar in de onderstaande opdracht.

Voer de volgende opdracht uit om het certificaat voor de A-controller te genereren.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Omdat in dit voorbeeld de ADCS-server wordt gebruikt, is het niet nodig om de optie -config DOMAINCA\CA1 toe te voegen om de ADCS op de opdrachtregel te definiëren. Op het scherm wordt een dialoogvenster weergegeven waarin de ADCS wordt weergegeven en waarmee selectie mogelijk is wanneer de opdracht op de ADCS-server wordt uitgevoerd.

Zodra de opdracht is voltooid, wordt een aanvraag-ID weergegeven in de opdrachtregeluitvoer. In die directory wordt ook een ME4-A.cer bestand gemaakt, wat het vereiste certificaat is.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

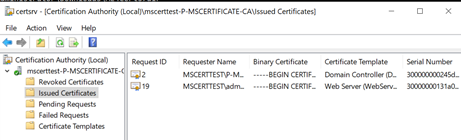

De weergegeven aanvraag-ID is 19 en is nu te zien in de MMC voor de AD-certificeringsinstantie als een geldig certificaat onder Uitgegeven certificaten.

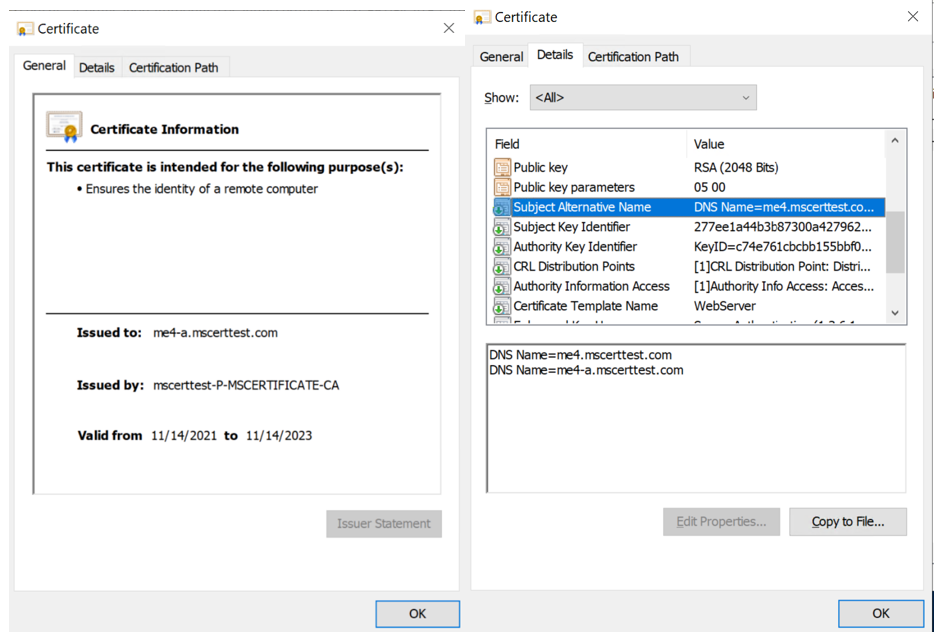

Als u de parameters van het certificaat wilt zien, klikt u met de rechtermuisknop op de aanvraag-ID en selecteert u Openen.

Dit certificaat is geldig voor zowel de algemene naam - me4.mscerttest.com - als de controllernaam - me4-a.mscerttest.com omdat het certificaatsubject alternatieve namen gebruikt in ons configuratiebestand.

Herhaal dit voor de B-controller en vervang ME4-B door ME4-A in de opdrachtregel. Dit produceert een verschillende aanvraag-ID voor dit certificaat, omdat het A- en B-certificaat twee verschillende certificaten zijn.

Wanneer dit is voltooid, moet de map twee certificaatbestanden bevatten. Deze bestanden en de bijbehorende ".key" bestanden zijn wat wordt geüpload naar de ME4 A- en B-controller. Kopieer de A- en B-.cer-bestanden die zijn gegenereerd met ADCS en de A- en B-bestanden.key" bestanden gegenereerd vanuit OpenSSL naar een gemeenschappelijke map voor de volgende stap.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Upload certificaten naar de controllers

Breng het A-certificaat en het A-sleutelbestand over naar de A-controller met FTP en doe hetzelfde voor het B-certificaat en het sleutelbestand. Start vervolgens de beheerservices op beide controllers opnieuw op om de certificaten in te schakelen.

Deze upload wordt beschreven in een ander Dell support-artikel - PowerVault ME4: Aangepaste certificaten

installeren en verwijderenEr zijn twee verschillen met dat artikel voor deze upload.

-

De namen van de bestanden die in dat artikel moeten worden geüpload, eindigen op "

.pem"-

De bestandsextensies hoeven niet te veranderen "

.cer" en ".key" bij het uploaden - ze kunnen worden gebruikt zoals ze zijn.

-

-

Er is een fout aan het einde van de FTP-upload omdat de ME4 niet weet hoe hij contact moet opnemen met uw AD CS-certificeringsinstantie om het certificaat te verifiëren. Het certificaat is correct geüpload en is geldig, zodat de fout kan worden genegeerd. De fout ziet er als volgt uit:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Controleer of de certificaten geen SSL-fouten

bevattenDe laatste stappen zijn:

-

Open een browser

-

Maak een https-verbinding met de algemene naam

-

Maak een https-verbinding met de FQDN van de A- en B-controller

-

Zorg ervoor dat er geen SSL-fouten optreden

Opmerking: Wanneer de algemene naam wordt gebruikt, gaat deze standaard herhaaldelijk naar een van de controllers. Controleer of de algemene naam verbinding maakt met de andere controller. Dit kan worden gedaan door de beheerservices opnieuw op te starten op de controller die de algemene naam gebruikt. Controleer nu of deze is verbonden met de andere controller voor de gemeenschappelijke FQDN.