ME4: Active Directory Sertifika Hizmetleri'ni kullanarak Özel Güvenlik Sertifikaları Oluşturma

Summary: Bu talimatlar, OpenSSL ve Active Directory Sertifika Hizmetleri (ADCS) kullanılarak her denetleyici için birer tane olmak üzere iki özel SSL sertifikasının nasıl oluşturulacağını gösterir. Sertifikalar hem her iki ME4 denetleyicisi için ortak bir Tam Nitelikli Etki Alanı Adı (FQDN) hem de her bir denetleyicinin FQDN sistem adı ile çalışır. ...

Instructions

-

Etki alanınız için Active Directory Sertifika Hizmetleri'ni yükleyin ve hizmetleri yapılandırın

-

Her ME4 denetleyicisi için IP'leri, Etki Alanı Adı Sistemi (DNS) sunucu IP'lerini, arama etki alanını ve sistem adlarını kaydedin

-

OpenSSL

-

ME4 tarafından kullanılan DNS sunucusunun ve AD etki alanının çevrimsel sıralı DNS'yi desteklediğini doğrulayın

Bu makalede, ME4 için aşağıdaki FQDN DNS adları kullanılmıştır. Herhangi bir ad kabul edilir ve bunlar örnek adlardır. Alan adınızla ve tercih ettiğiniz adlarla değiştirin.

-

Ortak ad: me4.mscerttest.com

-

A Denetleyicisi adı: me4-a.mscerttest.com

-

B Denetleyicisi Adı: me4-b.msccerttest.com

Her ikisi de AD Sertifika Hizmetleri (CS) ve ME4 aynı DNS sunucularını kullanmalıdır. DNS sunucusunun, her iki denetleyicide ortak bir FQDN adı kullanabilmesi için çevrimsel sıralı DNS'yi desteklemesi gerekir. Varsayılan olarak, Microsoft DNS çevrimsel sıralı DNS'yi destekler. Örneğimizde, DNS sunucusu IP'si 10.240.225.174'tür.

DNS sunucunuzda aşağıdaki A kayıtlarını oluşturun. Örneğimizde, A denetleyicisinin IP'si 10.240.225.6 ve B denetleyicisinin IP'si 10.240.225.7'dir. Ortamınız için etki alanınızın adını ve IP'lerinizi kullanın.

-

10.240.225.6 IP'si ile me4.mscerttest.com için bir A kaydı oluşturun

-

10.240.225.7 IP'si ile me4.mscerttest.com için bir A kaydı oluşturun

-

10.240.225.6 IP'si ile me4-a.mscertest.com için A kaydı oluşturun

-

10.240.225.7 IP'si ile me4-b.mscerttest.com için bir A kaydı oluşturun

nslookup ile ortak FQDN'nin - me4.mscerttest.com - çevrimsel sıralı DNS'yi doğrulamak için her iki denetleyicinin IP adreslerini getirdiğini doğrulayın.

C:\Users\Administrator>nslookup

Varsayılan Sunucu: localhost

Adres: 127.0.0.1

>

me4.mscerttest.com Sunucu: localhost

Adres: 127.0.0.1

Ad: me4.mscerttest.com

Adresler: 10.240.225.7

10.240.225.6

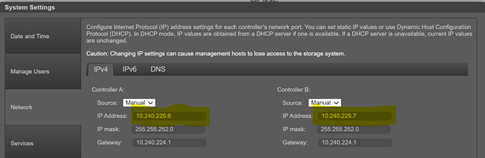

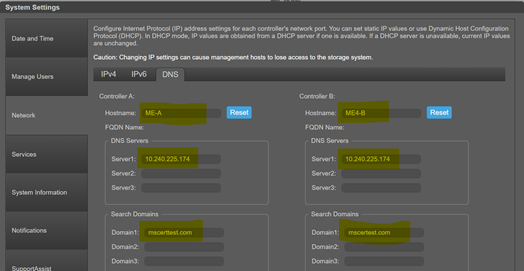

ME4 IP/DNS Yapılandırmasını Doğrulama

ME4'te kullanılan sistem adları, etki alanı adı ve DNS sunucusu, AD CS tarafından kullanılanlarla eşleşmelidir.

ME4 kullanıcı arayüzünü açın ve Eylem -> Sistem Ayarları'nı seçin. Network (Ağ) sekmesine gidin.

-

IP sayfalarında, A ve B denetleyicisinin IP'lerini doğrulayın ve DNS'de A kayıtları kurulumunu doğrulayın

-

DNS sayfasında şunları doğrulayın:

-

Her denetleyicinin arama etki alanının AD CS etki alanıyla eşleşip eşleşmediği

-

Her denetleyicinin ana bilgisayar adının, ilgili denetleyici A kayıtları için uygulanan DNS adı ile eşleşip eşleşmediği

-

DNS sunucusunun, ADCS tarafından kullanılan DNS ile aynı olup olmadığı

A ve B Denetleyicisi için Sertifika İstek Dosyaları Oluşturma

Ardından, bir metin düzenleyici kullanarak iki yapılandırma dosyası oluşturun. Bu dosyalar, OpenSSL'deki denetleyicilere yönelik sertifika istek dosyalarını oluşturmak için kullanılır. İki dosya vardır: Biri A denetleyicisi, diğeri B denetleyicisi için. Hem A hem de B denetleyicisi için ortamımıza bağlı olarak İlgili sekmesinde örnekler eklenmiştir.

Bu dosyaların içeriği metin düzenleyicide şöyle görünür.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Biri ME4-A, biri ME4-B için olmak üzere her denetleyici yapılandırma dosyasında bulunan aşağıdaki alanları, adlarınızla ve etki alanlarınızla eşleşecek şekilde değiştirin.

-

Hem commonName hem de alt_names üzerindeki ortak ad ve denetleyici adı, bu denetleyici için ortamınızla eşleşmelidir

-

Anahtar boyutu için 2048'den farklı bir değer kullanıyorsanız default_bits üzerindeki bu bilgileri değiştirin

-

countryName, stateOrProvinceName, localityName, organizationName ve organizationalUnitName değerleri, şirket bilgilerinizle eşleşmelidir

Tamamlandığında, ortamınız için gerekli adlara ve yapılandırmaya sahip iki metin dosyası (ME4-A.cnf ve ME4-B.cnf) olmalıdır.

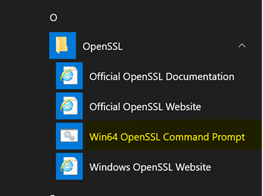

ME4 harici bir depolamadır. Bu nedenle ADCS'ye sunmak için OpenSSL aracılığıyla bir sertifika isteği oluşturulmalıdır. İlk adım, sisteminizde henüz yoksa OpenSSL'yi yüklemektir. Bu işlem için, kolaylık sağlamak amacıyla ADCS'ye bir Windows sürümü yüklendi. OpenSSL, bir Linux sunucusunda veya başka bir Windows sunucusunda olabilir ve yine de sertifika isteğini oluşturabilir.

OpenSSL'nin Windows sürümü @ https://slproweb.com/products/Win32OpenSSL.html

indirilebilir64 bit OpenSSL tam sürümünü seçin ve yükleyin.

Kurduktan sonra, Windows Başlat düğmesine basın ve programlar listesinden OpenSSL'ye gidin. Altında Win64 OpenSSL Komut İstemi için bir simge bulunur. Simgeye tıkladığınızda, OpenSSL'yi çalıştırmak için tüm ilgili ayarlı komutları içeren bir DOS komut penceresi açılır. Sonraki bölümdeki komut istemini kullanın.

Sertifika İstek Dosyaları Oluşturmak için Yapılandırma Dosyalarını ve OpenSSL'yi Kullanma

Win64 OpenSSL komut istemi penceresini başlatın. Açıldıktan sonra, ME4-A.cnf ve ME4-B.cnf dosyalarınızın bulunduğu dizine cd komutunu ekleyin. Aşağıdaki adımlar, bir kez ME4-A dosyası ve bir kez ME4-B dosyası için olmak üzere iki kez tamamlanmalıdır.

A denetleyicisi sertifika isteği için ME4-A.cnf dosyasını kullanın. Aşağıdaki komut, A denetleyicisi için bir özel key dosyası ve sertifika istek dosyası oluşturur.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Komut tamamlandığında, bir "ME4-A.csr" (A için sertifika talep dosyası) ve a "ME4-A.key" (A için özel anahtar dosyası).

Komut satırında ME4-A yerine ME4-B koyarak B denetleyicisi için bunu tekrarlayın. Adımlar tamamlandığında, iki sertifikamızı oluşturmak için gereken dört dosya olmalıdır:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Sertifikaları oluşturmaya hazırlanmak için bu dosyaları AD CS sunucusuna kopyalayın.

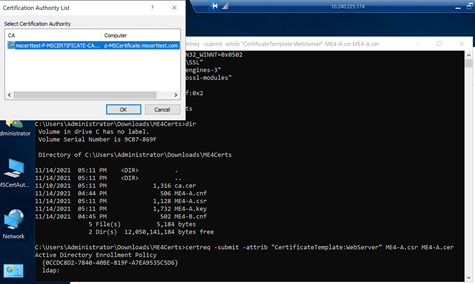

ME4 Denetleyici Sertifikaları Oluşturma

Kopyala ".key" ve ".csrdosyaları ADCS sunucunuzdaki bir dizine ekleyin. ADCS sunucusunda bir DOS komut istemi açın. Komut isteminde bu dosyaların bulunduğu dizine "cd" komutunu ekleyin. Bu örnek, şablon olarak standart ADCS şablonu Web sunucusunu kullanır. Web sunucusu şablonundakinden farklı parametreler gerekiyorsa, kendi şablonunuzu oluşturun ve aşağıdaki komutta buna başvurun.

A denetleyicisi için sertifika oluşturmak üzere aşağıdaki komutu çalıştırın.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Bu örnek ADCS sunucusunu kullandığından, komut satırında ADCS'yi tanımlamak için -config DOMAINCA\CA1 seçeneğini eklemeye gerek yoktur. Ekranda ADCS'yi görüntüleyen ve komut ADCS sunucusunda çalıştırıldığında seçim yapmaya izin veren bir iletişim kutusu gösterilir.

Komut tamamlandığında, komut satırı çıktısında bir istek kimliği gösterir. Bu dizinde gerekli sertifika olarak bir ME4-A.cer dosyası da oluşturulur.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

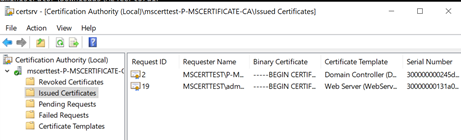

Gösterilen İstek Kimliği 19'dur ve artık AD Sertifika Yetkilisi için MMC'de Issued Certificates (Verilen Sertifikalar) altında geçerli bir sertifika olarak görülebilir.

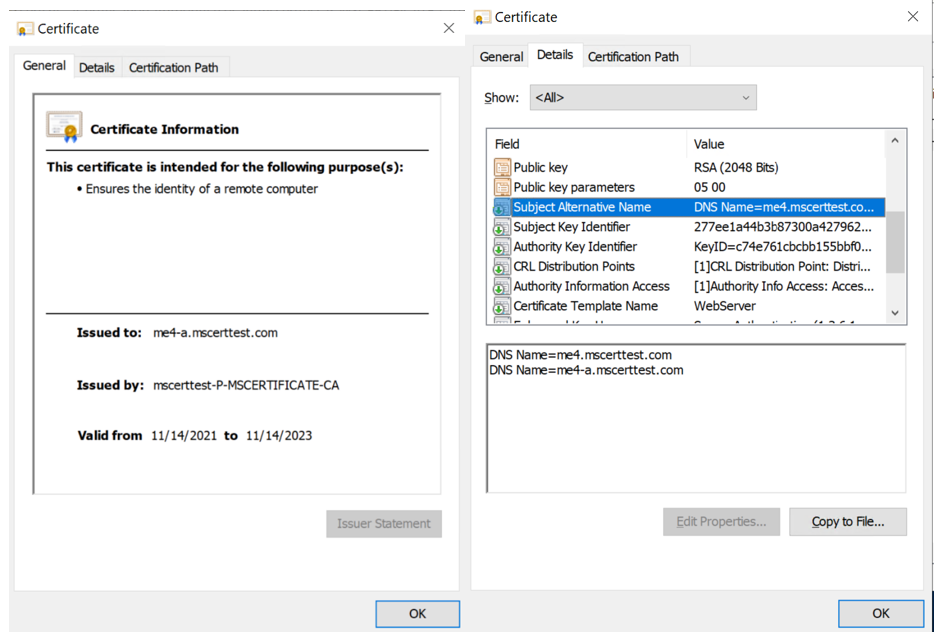

Sertifikanın parametrelerini görmek için istek kimliğine sağ tıklayın ve Open (Aç) öğesini seçin.

Bu sertifika, hem ortak ad - me4.mscerttest.com - hem de denetleyici adı - için geçerlidir me4-a.mscerttest.com çünkü sertifika konusu yapılandırma dosyamızda alternatif adlar kullanır.

Komut satırında ME4-A yerine ME4-B koyarak B denetleyicisi için bunu tekrarlayın. A ve B sertifikaları iki farklı sertifika olduğundan, bu sertifika için farklı bir istek kimliği oluşturur.

Bu işlem tamamlandığında dizinde iki sertifika dosyası olmalıdır. Bu dosyalar ve bunlarla ilişkili ".key" dosyaları ME4 A ve B denetleyicisine yüklenen dosyalardır. ADCS ile oluşturulan A ve B .cer dosyalarını ve A ve B ".key" OpenSSL'den oluşturulan dosyaları bir sonraki adım için ortak bir dizine aktarın.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Sertifikaları Denetleyicilere Yükleme

A sertifikasını ve A anahtar dosyasını FTP ile A denetleyicisine aktarın ve aynısını B sertifikası ve anahtar dosyası için de yapın. Ardından sertifikaları etkinleştirmek için her iki denetleyicide de yönetim hizmetlerini yeniden başlatın.

Bu yükleme, başka bir Dell destek makalesi olan PowerVault ME4'te açıklanmıştır: Özel Sertifikaları Yükleme ve Kaldırma

Bu yükleme için bu makaleden iki fark var.

-

Bu makaledeki yüklenecek dosyaların adları " ile biter

.pem)-

Dosya uzantılarının değişmesi gerekmez "

.cer" ve ".key" yüklerken - olduğu gibi kullanılabilirler.

-

-

FTP karşıya yükleme işleminin sonunda bir hata oluşur çünkü ME4, sertifikayı doğrulamak için AD CS sertifika yetkilinizle nasıl iletişim kuracağını bilmez. Sertifika doğru şekilde karşıya yüklendi ve hatanın göz ardı edilebilmesi için geçerlidir. Hata şuna benzer:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Sertifikalarda SSL Hatası Olmadığını Doğrulama

Son adımlar şunlardır:

-

Bir tarayıcı açın

-

Ortak adla bir https bağlantısı oluşturun

-

Hem A hem de B denetleyicisi FQDN'sine bir https bağlantısı oluşturun

-

SSL hatası oluşmadığından emin olun

Not: Ortak ad kullanıldığında, varsayılan olarak denetleyicilerden birine tekrar tekrar gider. Ortak adın diğer denetleyiciye bağlandığını doğrulayın. Bu, ortak adın kullanıldığı denetleyicide yönetim hizmetlerini yeniden başlatarak yapılabilir. Şimdi ortak FQDN için diğer denetleyiciye bağlandığını doğrulayın.