ME4:使用 Active Directory 憑證服務產生自訂安全性憑證

Summary: 這些指示說明如何使用 OpenSSL 和 Active Directory 憑證服務 (ADCS) 建立兩個自訂 SSL 憑證 (每個控制器各一個)。這些憑證適用於兩個 ME4 控制器的通用完整網域名稱 (FQDN),以及每個個別控制器的 FQDN 系統名稱。

Instructions

-

為您的網域安裝 Active Directory 憑證服務並設定服務

-

記錄每個 ME4 控制器的 IP、網域名稱系統 (DNS) 伺服器 IP、搜尋網域和系統名稱

-

OpenSSL

-

驗證 ME4 使用的 DNS 伺服器,且 AD 網域支援循環制 DNS

在本文中,請使用下列 ME4 的 FQDN DNS 名稱。任何名稱都可用,這些是範例名稱。更換為您的網域名稱和偏好的名稱。

-

通用名稱:me4.mscerttest.com

-

控制器 A 名稱:me4-a.mscerttest.com

-

控制器 B 名稱:me4-b.msccerttest.com

兩個 AD 憑證服務 (CS) 和 ME4 必須使用相同的 DNS 伺服器。DNS 伺服器必須支援循環制 DNS,才能將通用 FQDN 名稱用於兩個控制器。Microsoft DNS 預設會支援循環制 DNS。例如,DNS 伺服器 IP 為 10.240.225.174。

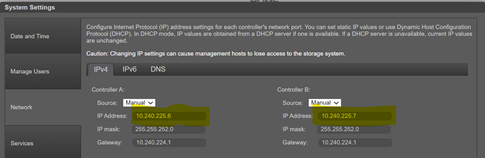

在 DNS 伺服器上,創建以下 A 記錄。在我們的範例中,A 控制器的 IP 是 10.240.225.6,B 控制器的 IP 是 10.240.225.7。針對您的環境,請使用您的網域名稱和 IP。

-

為 IP 10.240.225.6 的 me4.mscerttest.com 建立 A 記錄

-

為 IP 10.240.225.7 的 me4.mscerttest.com 建立 A 記錄

-

為 IP 10.240.225.6 的 me4-a.mscertest.com 建立 A 記錄

-

為 IP 10.240.225.7 的 me4-b.mscerttest.com 建立 A 記錄

使用 nslookup 確認通用 FQDN - me4.mscerttest.com - 傳回兩個控制器的 IP 位址,以確認循環制 DNS。

C:\Users\Administrator>nslookup

預設伺服器: localhost

位址: 127.0.0.1

> me4.mscerttest.com

伺服器: localhost

位址: 127.0.0.1

名稱:me4.mscerttest.com

位址:10.240.225.7

10.240.225.6

ME4 上使用的系統名稱、網域名稱和 DNS 伺服器應與 AD CS 所使用的一致。

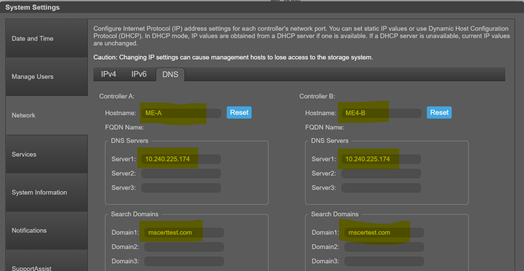

開啟 ME4 UI,然後選取動作 -> 系統設定。前往「網路」標籤。

-

在 IP 頁面上,確認 A 和 B 控制器的 IP,並確認 DNS 中設定的 A 記錄

-

在 DNS 頁面上,確認:

-

各控制器的搜尋網域與 AD CS 網域相符

-

各控制器的主機名稱與套用於個別控制器 A 記錄的 DNS 名稱相符

-

DNS 伺服器與 ADCS 使用的 DNS 相同

接下來,使用文字編輯器創建兩個配置檔。這些檔案要用來在 OpenSSL 中產生控制器的憑證要求檔案。共有兩個檔案 - 一個用於 A 控制器,一個用於 B 控制器。示例附在「相關」選項卡上,基於我們對 A 和 B 控制器的環境。

這些檔案的內容在文字編輯器中顯示如下。

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

修改各控制器組態檔案中的下列欄位 (一個用於 ME4-A,一個用於 ME4-B),使其與您的名稱和網域相符。

-

在 commonName 和 alt_names 中的通用名稱和控制器名稱必須與您環境的該控制器相符

-

如果使用了 2048 以外的金鑰大小,請在 default_bits 中更改該資訊

-

其中的 countryName、stateOrProvinceName、localityName、organizationName 和 organizationalUnitName 必須與您的公司資訊相符

完成後,應有兩個文字檔案 - ME4-A.cnf 和 ME4-B.cnf - 其中具有您環境的必要名稱和組態。

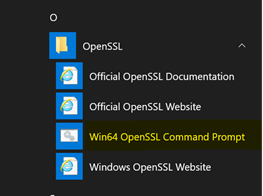

ME4 是外部儲存,因此必須透過 OpenSSL 產生憑證要求,才能提交至 ADCS。第一個步驟是安裝 OpenSSL (如果尚未安裝)。為了方便起見,在此過程中,ADCS 上安裝了 Windows 版本。OpenSSL 可以在 Linux 伺服器或其他 Windows 伺服器上,並且仍然可以生成證書請求。

您可以下載 Windows 版本的 OpenSSL @ https://slproweb.com/products/Win32OpenSSL.html

選擇 64 位元 OpenSSL 完整版本並安裝。

安裝後,按下 Windows 開始按鈕,然後瀏覽至程式清單中的 OpenSSL。其下方有一個 Win64 OpenSSL 命令提示字元的圖示。按一下該圖示,隨即開啟 DOS 命令視窗,其中包含執行 OpenSSL 的所有適當設定命令。使用下一節中的命令提示符。

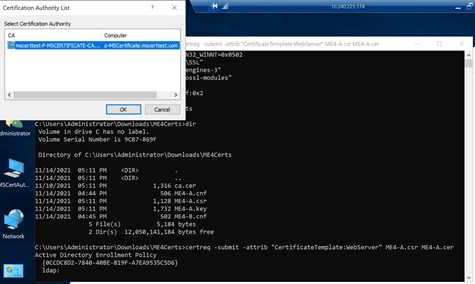

啟動 Win64 OpenSSL 命令提示字元視窗。開啟後,請使用 cd 命令前往 ME4-A.cnf 和 ME4-B.cnf 檔案所在的目錄。以下步驟需要完成兩次 - 一次用於 ME4-A 檔,一次用於 ME4-B 檔。

針對 A 控制器憑證要求,請使用 ME4-A.cnf 檔案。下方命令會為 A 控制器產生私密金鑰檔案和憑證要求檔案。

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

命令完成後,會出現「ME4-A.csr“(A)和””ME4-A.key“(A 的私鑰檔)。

對 B 控制器重複此步驟,在命令列中將 ME4-B 替換為 ME4-A。步驟完成後,需要四個檔才能生成我們的兩個證書:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

將這些檔案複製到 AD CS 伺服器,準備產生憑證。

複製「.key“和”.csr“的檔案添加到 ADCS 伺服器上的目錄中。在 ADCS 伺服器上開啟 DOS 命令提示字元。在命令提示字元中,「cd」進入包含這些檔案的目錄。此示例使用標準 ADCS 範本 Web 伺服器作為範本。如果需要與 Web 伺服器範本中的參數不同的參數,請創建自己的範本並在以下命令中引用它。

執行下列命令,產生 A 控制器的憑證。

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

由於此示例使用 ADCS 伺服器,因此無需添加選項 -config DOMAINCA\CA1 即可在命令行上定義 ADCS。螢幕上會出現一個顯示 ADCS 的對話方塊,並讓您在 ADCS 伺服器上執行命令時可進行選擇。

命令完成後,它會在命令行輸出中顯示請求ID。在該目錄中還會建立一個 ME4-A.cer 檔案,這就是所需憑證。

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

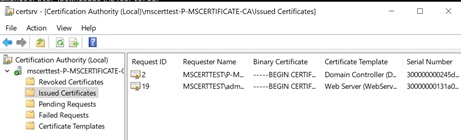

顯示的要求 ID 為 19,現在會顯示在 AD 憑證授權單位的 MMC 中,為已核發憑證之下的有效憑證。

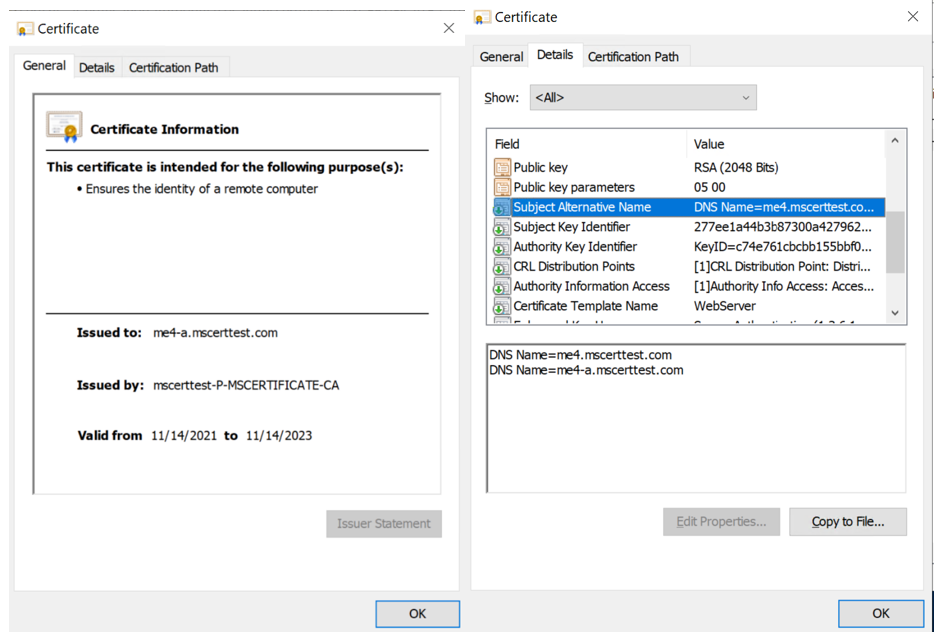

若要查看憑證的參數,請在要求 ID 上按右鍵,然後選取「開啟」。

此證書對公用名 - me4.mscerttest.com - 和控制器名稱 - me4-a.mscerttest.com 都有效,因為證書消費者在我們的配置檔中使用備用名稱。

對 B 控制器重複此步驟,在命令列中將 ME4-B 替換為 ME4-A。這會為此憑證產生不同的要求 ID,因為 A 和 B 憑證是兩個不同的憑證。

完成此作業時,目錄應有兩個憑證檔案。這些檔案及其相關的「.key“檔是上傳到 ME4 A 和 B 控制器的內容。複製使用 ADCS 生成的 A 和 B .cer檔以及 A 和 B”.key」中從 OpenSSL 產生的檔案,儲存至下一個步驟的通用目錄。

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

使用 FTP 將 A 證書和 A 金鑰檔案傳輸到 A 控制器,並對 B 證書和金鑰檔案執行相同的操作。然後在兩個控制器上重新啟動管理服務,以啟用憑證。

其他 Dell 支援文章 - PowerVault ME4 會說明此上傳內容:安裝與移除自訂憑證

此上傳與該文章有兩個區別。

-

該文章中要上傳的檔的名稱以”

.pem」-

檔擴展名不必更改”

.cer“和”.key“上傳時 - 它們可以按原樣使用。

-

-

FTP 上傳結束時出現錯誤,因為 ME4 不知道如何聯絡您的 AD CS 認證機構來驗證憑證。憑證已正確上傳且有效,因此可以忽略該錯誤。錯誤如下所示:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

驗證憑證沒有 SSL 錯誤

最後步驟是:

-

開啟瀏覽器

-

建立與通用名稱的 https 連線

-

建立與 A 和 B 控制器 FQDN 的 https 連線

-

確保未發生 SSL 錯誤

注意:使用通用名稱時,預設會重複前往其中一個控制器。確認通用名稱是否連接到另一個控制器。您可以在使用通用名稱使用的控制器上重新啟動管理服務,以完成此作業。現在,請確認通用 FQDN 已連接到另一個控制器。