PowerVault ME4. Установка и удаление пользовательских сертификатов

Summary: В этой статье описаны шаги по установке пользовательского сертификата через FTP для продуктов хранения данных Dell PowerVault серии ME.

Instructions

Установка и удаление пользовательских сертификатов на ME4

- Установка сертификата

- Просмотр информации о сертификате

- Удаление пользовательских сертификатов

- Только пример CLI с использованием сеанса SSH для Linux и ME4

Установка сертификата.

Для установки стороннего или самозаверяющего сертификата безопасности выполните следующие действия:

-

В PowerVault Manager подготовьтесь к использованию FTP или протокола безопасной передачи файлов (SFTP).

-

Определите IP-адреса сетевых портов контроллеров в разделе ME4 System Settings > Network.

-

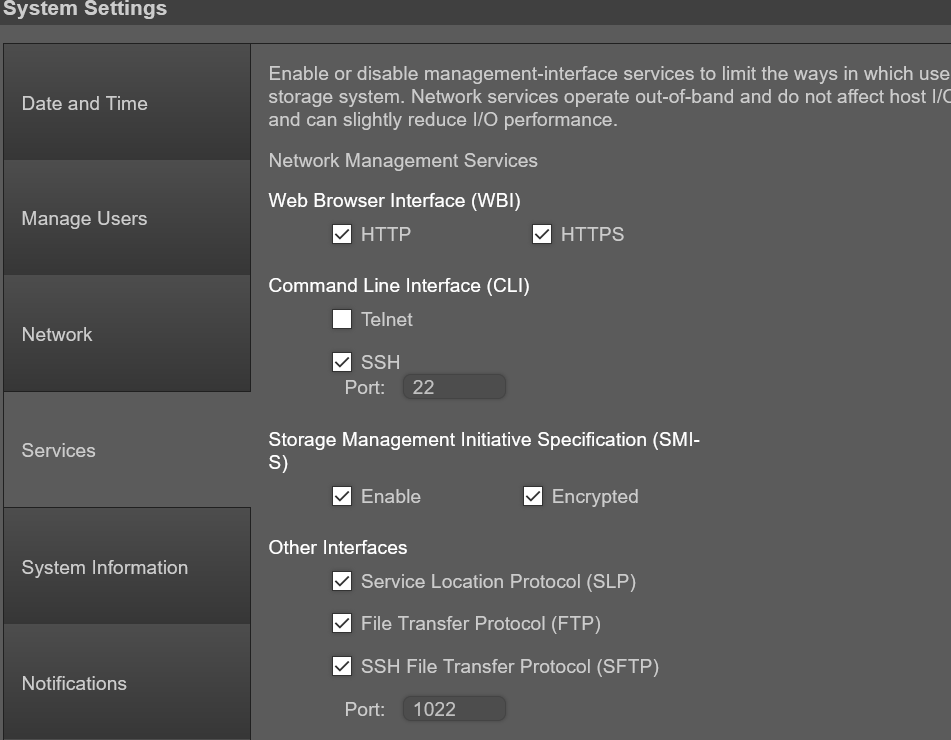

Убедитесь, что служба FTP или SFTP включена в хранилище в разделе «System Settings > Services» ME4. При использовании SFTP запишите, какой порт SFTP настроен для использования.

-

-

ME4 Системные настройки > Управление пользователями можно использовать для проверки того, что учетная запись пользователя имеет роли Manage и FTP/SFTP.

-

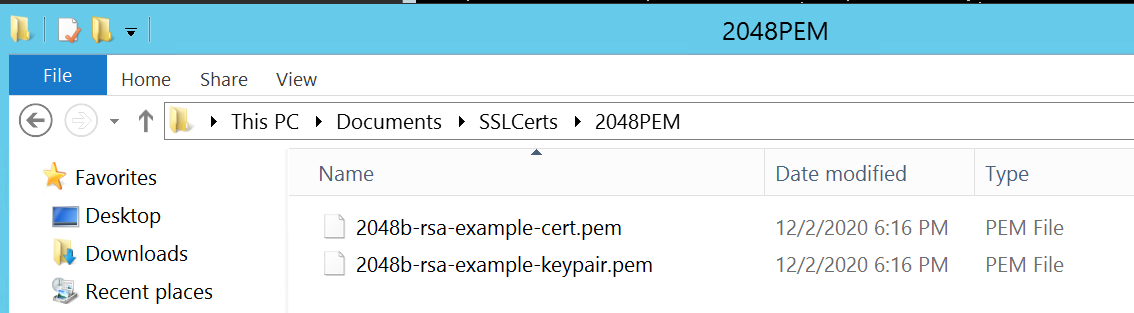

Поместите файл сертификата и файл ключа в каталог, доступный для клиента FTP. Файл сертификата и ключа должен иметь формат Privacy Enhanced Mail (PEM). Заказчики могут загружать файлы правил различающегося кодирования (DER), но они не могут использоваться при перезапуске управления на контроллерах. Примечание. ME4 поддерживает сертификаты с подстановочными знаками.

-

Откройте командную строку (Windows) или окно терминала (UNIX) и перейдите в каталог, содержащий файлы сертификатов. Пользовательский интерфейс нельзя использовать так же, как клиент Filezilla, так как строка «put» требует параметров команды после имени файла.

Windows FTP не может выполнять пассивный FTP, если включен брандмауэр. Он может войти в массив ME4, но затем выдает ошибку с проблемой подключения к порту при попытке отправить файлы. При попытке использовать FTP командной строки Windows необходимо перед началом работы отключить брандмауэр Windows.)

-

Тип:

sftp controller-network-address -P port or ftp controller-network-address. Для использования на обоих контроллерах файлы должны быть загружены на оба контроллера.

Пример. sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Войдите в систему как пользователь с правами на управление ролью и разрешениями на интерфейс FTP или SFTP. В этих примерах используется клиент командной строки WinSCP FTP, но если брандмауэр Windows отключен, можно использовать клиент Windows FTP. Также можно использовать клиент Linux.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Тип:

put certificate-file-name cert-fileГде имя файла сертификата — это имя файла сертификата для конкретного устройства хранения. Ошибки файлов могут возникать, если каталог, в который помещается сертификат, является скрытым каталогом, на изменение которого у пользователя FTP нет разрешений.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Тип:

put key-file-name cert-key-fileгде key-file-name — это имя файла ключа безопасности для конкретной системы хранения.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Обратите внимание, что если на FTP-сайте массива сделан листинг каталогов, то после загрузки этих файлов они не отображаются. Они хранятся в скрытых каталогах, которые пользователь FTP не может просматривать.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Повторите шаги 4, 5, 6 и 7 для другого контроллера.

-

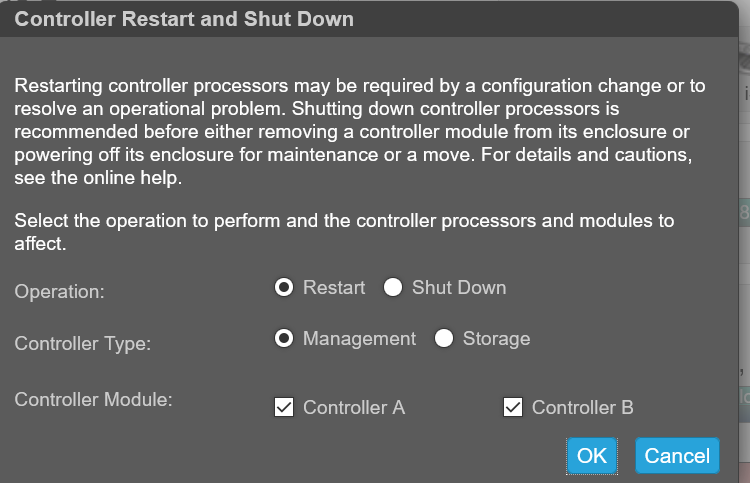

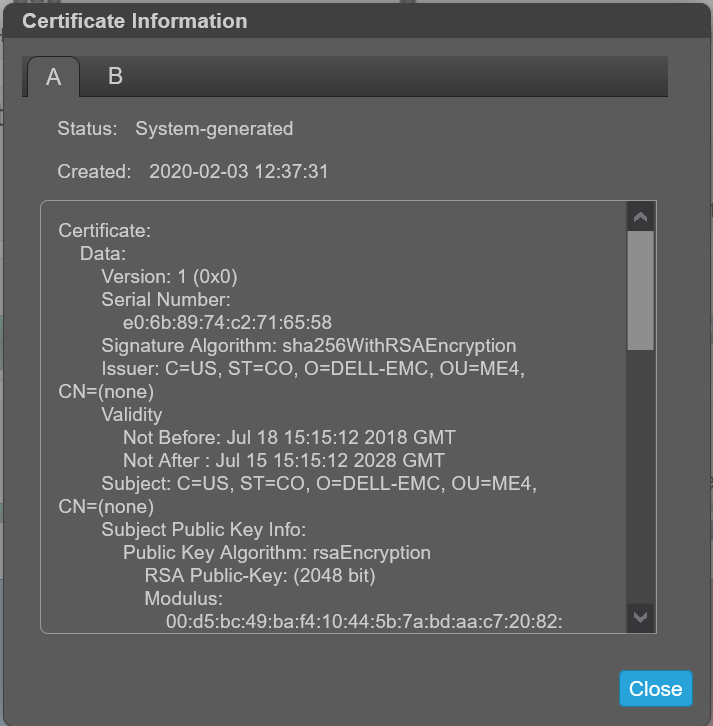

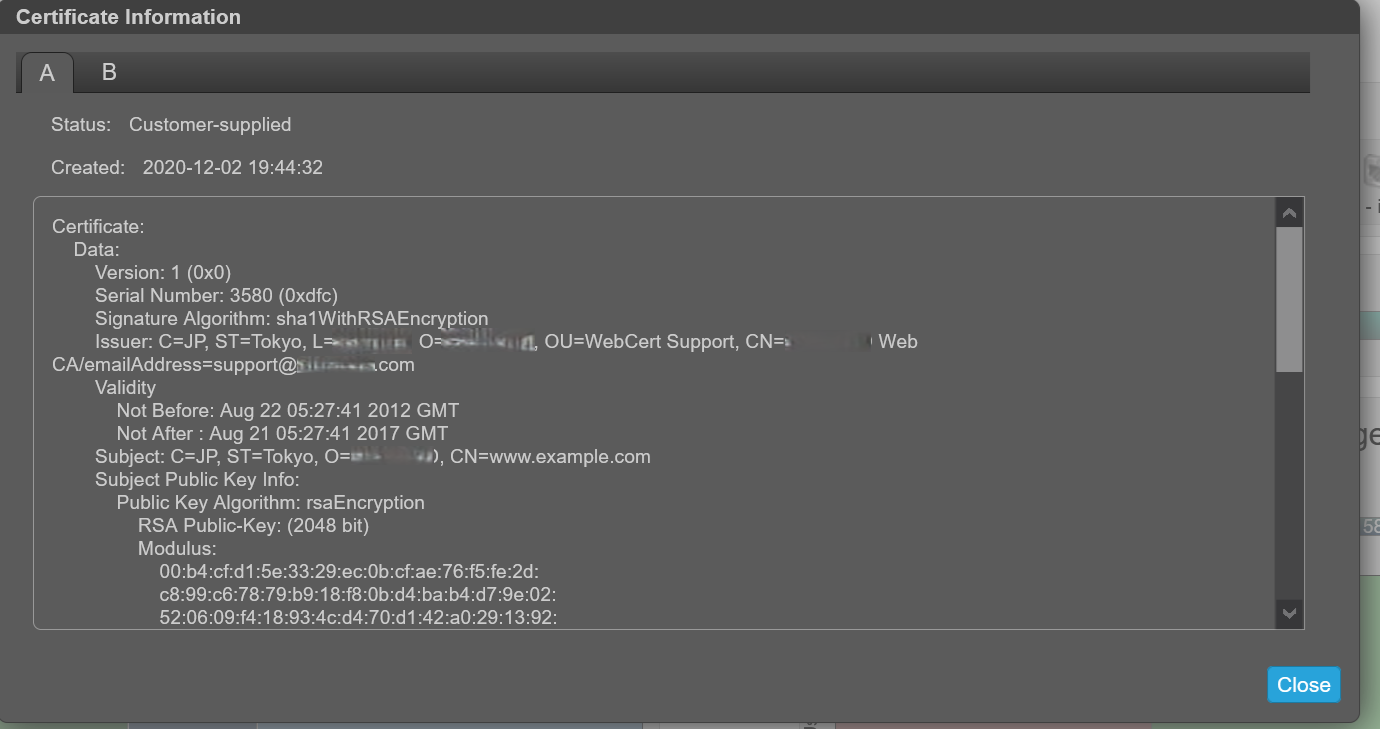

Перезапустите оба контроллера управления, чтобы новый сертификат безопасности вступил в силу. После перезапуска контроллеров управления сертификат можно просмотреть в пользовательском интерфейсе, как показано ниже, или с помощью SSH-команды «show certificate».

Просмотр сведений о сертификате.

По умолчанию хранилище создает уникальный SSL-сертификат для каждого контроллера. Для обеспечения максимальной безопасности замените созданный системой сертификат по умолчанию сертификатом, выданным доверенным центром сертификации.

На панели «Certificate Information» отображается информация об активных SSL-сертификатах, которые хранятся в системе для каждого контроллера. Вкладки A и B содержат неформатированный текст сертификата для каждого из соответствующих контроллеров. На панели также отображается одно из следующих значений состояния и дата создания для каждого сертификата:

-

Предоставлено заказчиком — указывает, что контроллер использует сертификат, загруженный заказчиком.

-

System generated — указывает, что контроллер использует активные сертификат и ключ, созданные контроллером.

-

Неизвестное состояние — указывает, что сертификат контроллера не может быть прочитан. Чаще всего это происходит, когда контроллер перезапускается, процесс замены сертификата все еще выполняется или пользователь выбрал вкладку для партнерского контроллера в системе с одним контроллером.

Пользовательские сертификаты можно использовать, загрузив их через FTP или SFTP или с помощью параметра contents CLI-команды create certificate. Это позволяет пользователю создавать сертификаты с собственным уникальным содержимым. Чтобы новый сертификат вступил в силу, перезапустите контроллер управления для него.

Убедитесь, что замена сертификата прошла успешно и контроллер использует предоставленный сертификат:

- Убедитесь, что сертификат имеет статус «предоставлен заказчиком»

- Дата создания указана верно

- Содержимое сертификата — это ожидаемый текст

Просмотр сведений о сертификате:

-

В баннере нажмите системную панель и выберите Показать сведения о сертификате. Откроется панель информации о сертификате.

-

После завершения просмотра информации о сертификате нажмите Закрыть.

Перед установкой сертификата отображается информация «System Generated».

После установки собственного сертификата он будет идентифицироваться как «Предоставлен заказчиком»:

Удаление пользовательских сертификатов.

Чтобы восстановить созданный системой сертификат и удалить пользовательский сертификат с обоих контроллеров, войдите в каждый контроллер и выполните команду:# create certificate restore

Чтобы изменение сертификата вступило в силу, перезапустите Management Controller на всех контроллерах, на которых использовалась команда.

Только пример CLI с использованием сеанса SSH для Linux и ME4

-

Создайте сертификат и поместите .cer PEM и .key на свой компьютер с Linux.

-

Из сеанса SSH на компьютере Linux передайте файлы через FTP в массив, а затем откройте сеанс SSH в массиве, чтобы перезапустить оба контроллера на ME4. После перезапуска контроллеров управления ME4 проходит около двух минут, прежде чем пользователь сможет снова войти в ME4 и показать новый сертификат. Примечание. Включение одного контроллера может занять больше времени, чем другого. Пока оба контроллера полностью не работают, в хранилище может отображаться один контроллер в сертификате системы, а другой — в сертификате заказчика.

В приведенном ниже примере IP-адреса контроллера ME4:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Чтобы оба контроллера имели сертификат:

- Загрузите файл сертификата и ключа на оба контроллера с помощью FTP

- Перезапустите контроллер управления на обоих контроллерах

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#