ME4. Создание пользовательских сертификатов безопасности с помощью служб сертификации Active Directory

Summary: В этих инструкциях показано, как создать два пользовательских сертификата SSL, по одному для каждого контроллера, с помощью OpenSSL и служб сертификации Active Directory (ADCS). Сертификаты работают как с общим полным доменным именем (FQDN) для обоих контроллеров ME4, так и с полным доменным именем системы каждого отдельного контроллера. ...

Instructions

-

Установите службы сертификации Active Directory для домена и настройте службы

-

Запишите IP-адреса, IP-адреса серверов доменных имен (DNS), домен поиска и системные имена для каждого контроллера ME4

-

OpenSSL

-

Скачать полную версию OpenSSL для 64-разрядной ОС Windows с https://slproweb.com/products/Win32OpenSSL.html

-

-

Убедитесь, что DNS-сервер, используемый ME4, и домен AD поддерживает DNS с циклическим перебором

В этой статье используются следующие полностью определенные доменные имена DNS для ME4. Можно использовать любое имя, данные имена приведены в качестве примера. Замените их доменным именем и предпочитаемыми именами.

-

Общее имя: me4.mscerttest.com

-

Имя контроллера A: me4-a.mscerttest.com

-

Имя контроллера B: me4-b.msccerttest.com

Оба AD Службы сертификации (CS) и ME4 должны использовать одни и те же серверы DNS. DNS-сервер должен поддерживать DNS с циклическим перебором, чтобы использовать общее полное доменное имя для обоих контроллеров. По умолчанию Microsoft DNS поддерживает DNS с циклическим перебором. В нашем примере IP-адрес DNS-сервера — 10.240.225.174.

На DNS-сервере создайте следующие A-записи. В нашем примере IP-адрес контроллера A — 10.240.225.6, а IP-адрес контроллера B — 10.240.225.7. В вашей среде используйте ваши доменное имя и IP-адреса.

-

Создайте запись A для me4.mscerttest.com с IP-адресом 10.240.225.6

-

Создайте запись A для me4.mscerttest.com с IP-адресом 10.240.225.7

-

Создайте запись A для me4-a.mscertest.com с IP-адресом 10.240.225.6

-

Создайте запись A для me4-b.mscerttest.com с IP-адресом 10.240.225.7

Проверьте с помощью команды «nslookup», что общее полное доменное имя (me4.mscerttest.com) возвращает оба IP-адреса контроллера для верификации DNS с циклическим перебором.

C:\Users\Administrator>nslookup

Сервер по умолчанию: localhost

Адрес: 127.0.0.1

> me4.mscerttest.com

Сервер: localhost

Адрес: 127.0.0.1

Имя: me4.mscerttest.com

Адреса: 10.240.225.7

10.240.225.6

Проверьте конфигурацию IP/DNS ME4

Системные имена, доменные имена и DNS-серверы, используемые в ME4, должны совпадать с именами, используемыми в AD CS.

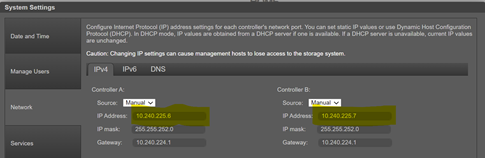

Откройте пользовательский интерфейс ME4 и выберите Действие —> Параметры системы. Перейдите на вкладку «Network».

-

На страницах IP-адресов проверьте IP-адреса контроллеров A и B и проверьте настройки записей A в DNS.

-

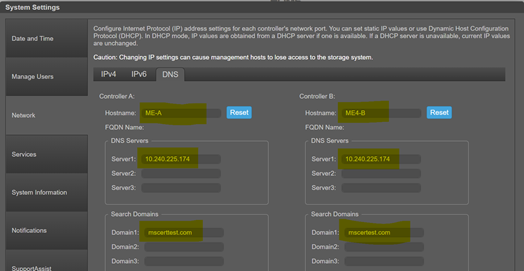

На странице DNS проверьте:

-

Домен поиска для каждого контроллера соответствует домену AD CS.

-

Имя хоста для каждого контроллера совпадает с именем DNS, применяемым для записей отдельного контроллера A.

-

DNS-сервер — это тот же DNS-сервер, используемый ADCS

Создайте файлы запроса сертификата для контроллеров A и B

Затем создайте два файла конфигурации с помощью текстового редактора. Эти файлы используются для создания файлов запросов сертификатов для контроллеров в OpenSSL. Создается два файла — один для контроллера A и один для контроллера B. На вкладке «Related» прикреплены примеры, основанные на нашей среде для контроллеров A и B.

Содержимое этих файлов в текстовом редакторе выглядит следующим образом.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

В следующих полях в каждом файле конфигурации контроллера (один для ME4-A и один для ME4-B) укажите ваши имена и домены.

-

Общее имя и имя контроллера в полях «commonName» и «alt_names» должны соответствовать вашей среде для этого контроллера.

-

Если размер ключа отличается от 2048, измените значение в поле «default_bits».

-

Значения в полях «countryName», «stateOrProvinceName», «localityName», «organizationName» и «organizationalUnitName» должны отражать информацию о вашей компании.

По завершении должны быть созданы два текстовых файла (ME4-A.cnf и ME4-B.cnf), которые содержать требуемые имена и конфигурацию для вашей среды.

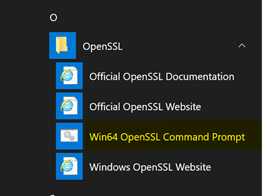

ME4 — это внешнее хранилище, поэтому запрос сертификата должен быть создан через OpenSSL для представления ADCS. Сначала нужно установить OpenSSL, если она еще не установлена в системе. Для удобства этого процесса на ADCS была установлена версия Windows. OpenSSL может находиться на сервере Linux или другом сервере Windows и по-прежнему генерировать запрос сертификата.

Версию OpenSSL для Windows можно загрузить @ https://slproweb.com/products/Win32OpenSSL.html

Выберите 64-разрядную полную версию OpenSSL и установите ее.

После установки нажмите кнопку «Пуск» в Windows и выберите OpenSSL в списке программ. В этом пункте будет представлен значок для запуска окна командной строки Win64 OpenSSL. Нажмите на значок, и откроется окно команд DOS со всеми соответствующими командами для запуска OpenSSL. Используйте командную строку, приведенную в следующем разделе.

Используйте файлы конфигурации и OpenSSL для создания файлов запросов сертификатов

Запустите окно командной строки Win64 OpenSSL. Как только оно откроется, перейдите в каталог, где находятся файлы ME4-A.cnf и ME4-B.cnf. Приведенные ниже действия необходимо выполнить дважды: один раз для файла ME4-A и один раз для файла ME4-B.

Для запроса сертификата контроллера A используйте файл ME4-A.cnf. Команда, приведенная ниже, создает файл закрытого ключа и файл запроса сертификата для контроллера A.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

После завершения выполнения команды появляется команда «ME4-A.csr" (файл запроса сертификата для A) и "ME4-A.key" (файл закрытого ключа для A).

Повторите это для контроллера B, заменив ME4-B на ME4-A в командной строке. После выполнения этих шагов для создания двух сертификатов потребуется четыре файла:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Скопируйте эти файлы на сервер AD CS, чтобы подготовиться к созданию сертификатов.

Создайте сертификаты контроллера ME4

Скопируйте файл ".key" и ".csr" в каталог на вашем сервере ADCS. Откройте командную строку DOS на сервере ADCS. В командной строке введите измените каталог на каталог, где находятся эти файлы. В данном примере в качестве шаблона используется веб-сервер стандартного шаблона ADCS. Если требуются параметры, отличные от указанных в шаблоне веб-сервера, создайте собственный шаблон и укажите его в следующей команде.

Выполните следующую команду, чтобы создать сертификат для контроллера A.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Поскольку в данном примере используется сервер ADCS, нет необходимости добавлять параметр -config DOMAINCA\CA1 для определения ADCS в командной строке. На экране появится диалоговое окно с ADCS, в котором можно выбрать время выполнения команды на сервере ADCS.

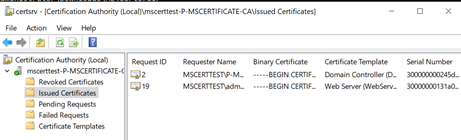

После завершения выполнения команды в выходных данных командной строки отображается идентификатор запроса. В этом каталоге также создается файл ME4-A.cer, который является необходимым сертификатом.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

Указанный идентификатор запроса «19» теперь будет отображаться в MMC для центра сертификации AD в качестве действительного сертификата в разделе «Выданные сертификаты».

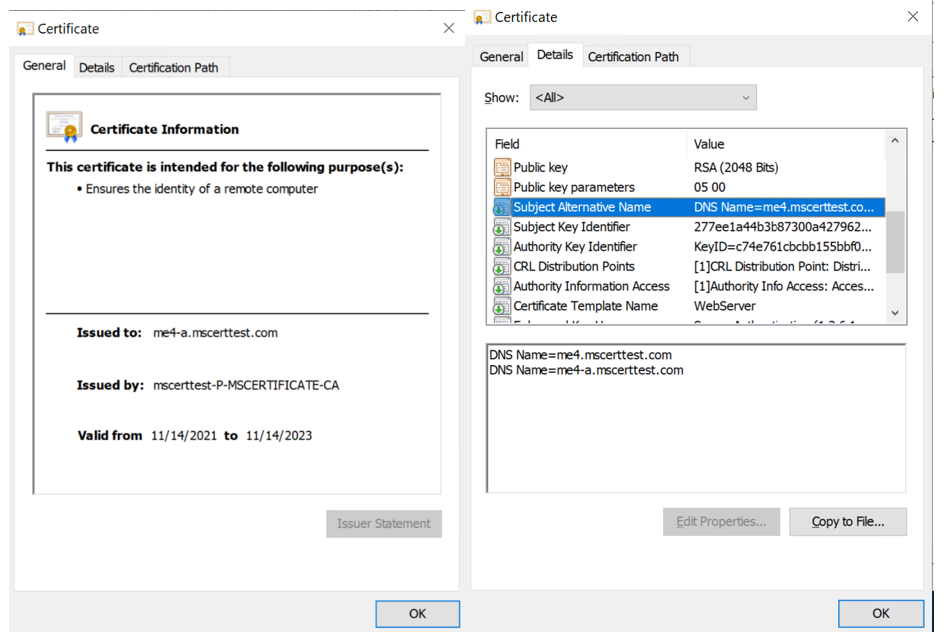

Чтобы просмотреть параметры сертификата, щелкните правой кнопкой мыши идентификатор запроса и выберите «Открыть».

Этот сертификат действителен как для общего имени me4.mscerttest.com, так и для имени контроллера, me4-a.mscerttest.com потому, что субъект сертификата использует альтернативные имена в нашем файле конфигурации.

Повторите это для контроллера B, заменив ME4-B на ME4-A в командной строке. В результате для этого сертификата будет отображаться другой идентификатор запроса, поскольку сертификаты A и B — это два разных сертификата.

По завершении в каталоге должно быть два файла сертификатов. Эти файлы и связанные с ними ".key" - это то, что загружается в контроллер ME4 A и B. Скопируйте файлы A и B .cer, созданные с помощью ADCS, а также файлы A и B ".key» файлы, сгенерированные из OpenSSL в общий каталог для следующего шага.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Загрузите сертификаты на контроллеры

Перенесите сертификат A и файл ключа A на контроллер A с помощью FTP и сделайте то же самое для сертификата B и файла ключа. Затем перезагрузите службы управления на обоих контроллерах, чтобы активировать сертификаты.

Эта загрузка описана в другой статье службы поддержки Dell — PowerVault ME4. Установка и удаление пользовательских сертификатов

Есть два отличия от этой статьи для этой загрузки.

-

Имена файлов для загрузки в этой статье заканчиваются на "

.pem»-

Расширения файлов изменять не нужно "

.cer" и ".key" при загрузке - их можно использовать как есть.

-

-

В конце загрузки FTP возникает ошибка, так как ME4 не знает, как связаться с источником сертификатов AD CS для проверки сертификата. Сертификат загружен правильно и действителен, поэтому ошибку можно игнорировать. Ошибка выглядит следующим образом:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Убедитесь, что сертификаты не содержат ошибок

SSLЗаключительные шаги:

-

Откройте веб-браузер.

-

Создайте подключение https к общему имени.

-

Создайте подключение https к FQDN контроллеров A и B.

-

Убедитесь в отсутствии ошибок SSL.

Примечание. При использовании общего имени по умолчанию оно последовательно переходит к одному из контроллеров. Убедитесь, что общее имя подключено к другому контроллеру. Это можно сделать, перезапустив службы управления на контроллере, который используется с общим именем. Теперь убедитесь, что оно подключено к другому контроллеру для общего FQDN.