PowerVault ME4: 사용자 지정 인증서 설치 및 제거

Summary: 이 문서에서는 Dell PowerVault ME Series 스토리지 제품에 대해 FTP를 통해 사용자 지정 인증서를 설치하는 단계에 대해 설명합니다.

Instructions

ME4에서 사용자 지정 인증서 설치 또는 제거

인증서를 설치합니다.

타사 또는 자체 서명된 보안 인증서를 설치하려면 다음 단계를 수행하십시오.

-

PowerVault Manager에서 FTP 또는 SFTP(Secure File Transfer Protocol) 사용을 준비합니다.

-

ME4 시스템 설정 > 네트워크에서 컨트롤러의 네트워크 포트 IP 주소를 확인합니다.

-

ME4 시스템 설정 > 서비스의 스토리지에서 FTP 또는 SFTP 서비스가 활성화되어 있는지 확인합니다. SFTP를 사용하는 경우 SFTP가 사용하도록 설정된 포트를 기록합니다.

-

-

ME4 시스템 설정 > 사용자 관리를 사용하여 사용자 계정에 관리 및 FTP/SFTP 역할이 있는지 확인할 수 있습니다.

-

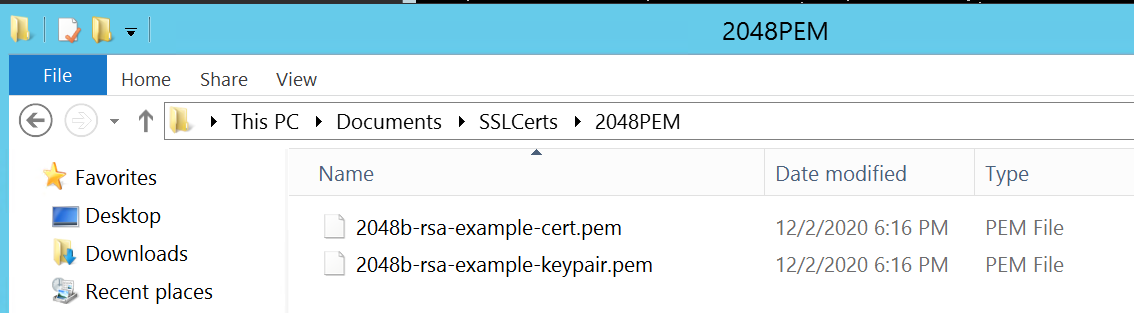

인증서 파일과 키 파일을 FTP 클라이언트가 액세스할 수 있는 디렉토리에 넣습니다. 인증서 및 키 파일의 형식은 PEM(Privacy Enhanced Mail) 형식이어야 합니다. 고객은 DER(Distinguished Encoding Rules) 파일을 업로드할 수 있지만 컨트롤러에서 관리를 재시작할 때는 사용할 수 없습니다. 참고: ME4는 와일드카드 인증서를 지원합니다.

-

명령 프롬프트(Windows) 또는 터미널 창(UNIX)을 열고 인증서 파일이 포함된 디렉토리로 이동합니다. "put" 줄에는 파일 이름 뒤에 명령 매개변수가 필요하기 때문에 UI를 Filezilla 클라이언트처럼 사용할 수 없습니다.

방화벽이 활성화된 경우 Windows FTP는 수동 FTP를 수행할 수 없습니다. ME4 어레이에 로그인할 수 있지만 파일을 보내려고 할 때 포트 연결 문제로 오류가 발생할 수 있습니다. Windows 명령줄 FTP를 사용하려면 시작하기 전에 Windows 방화벽을 비활성화해야 합니다.)

-

다음을 입력합니다.

sftp controller-network-address -P port or ftp controller-network-address이라고 합니다. 파일을 두 컨트롤러 모두에서 사용하려면 두 컨트롤러에 모두 업로드해야 합니다.

예: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X이라고 합니다.

관리 역할 권한과 FTP 또는 SFTP 인터페이스 권한을 지닌 사용자로 로그인합니다. 이 예에서는 WinSCP FTP 명령줄 클라이언트가 사용되지만 Windows 방화벽이 비활성화된 경우 Windows FTP 클라이언트를 사용할 수 있습니다. Linux 클라이언트도 사용할 수 있습니다.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

다음을 입력합니다.

put certificate-file-name cert-file여기서 인증서 파일 이름은 특정 스토리지 유닛에 대한 인증서 파일의 이름입니다. 인증서가 삽입된 디렉토리가 FTP 사용자에게 수정 권한이 없는 숨겨진 디렉토리인 경우 파일 오류가 발생할 수 있습니다.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

다음을 입력합니다.

put key-file-name cert-key-file여기서 key-file-name은 특정 스토리지에 대한 보안 키 파일의 이름입니다.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

이러한 파일을 업로드한 후 어레이 FTP 사이트에서 디렉토리 목록이 완료되면 해당 디렉토리가 표시되지 않습니다. FTP 사용자가 볼 수 없는 숨겨진 디렉토리에 저장됩니다.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

다른 컨트롤러에 대해 4, 5, 6 및 7단계를 반복합니다.

-

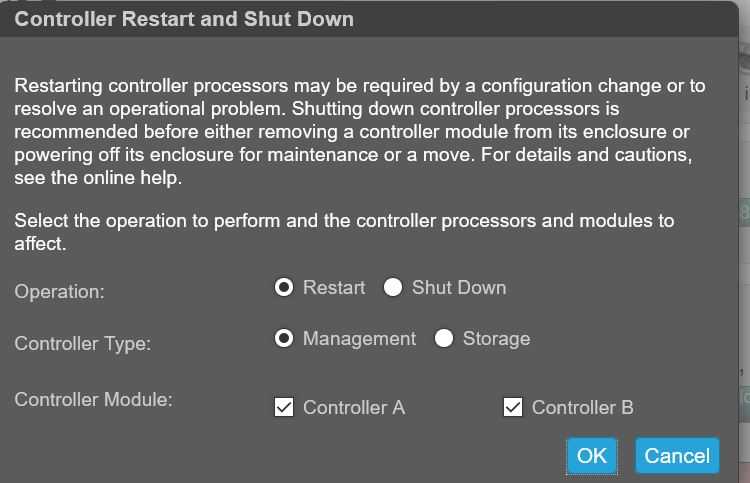

새 보안 인증서를 적용하려면 두 관리 컨트롤러를 모두 재시작합니다. 관리 컨트롤러가 재시작되면 아래와 같이 UI를 통해 또는 SSH 명령 "show certificate"를 통해 인증서를 볼 수 있습니다.

인증서 정보 보기

기본적으로 스토리지는 각 컨트롤러에 대해 고유한 SSL 인증서를 생성합니다. 보안을 강화하려면 기본 시스템 생성 인증서를 신뢰할 수 있는 인증 기관에서 발급한 인증서로 교체하십시오.

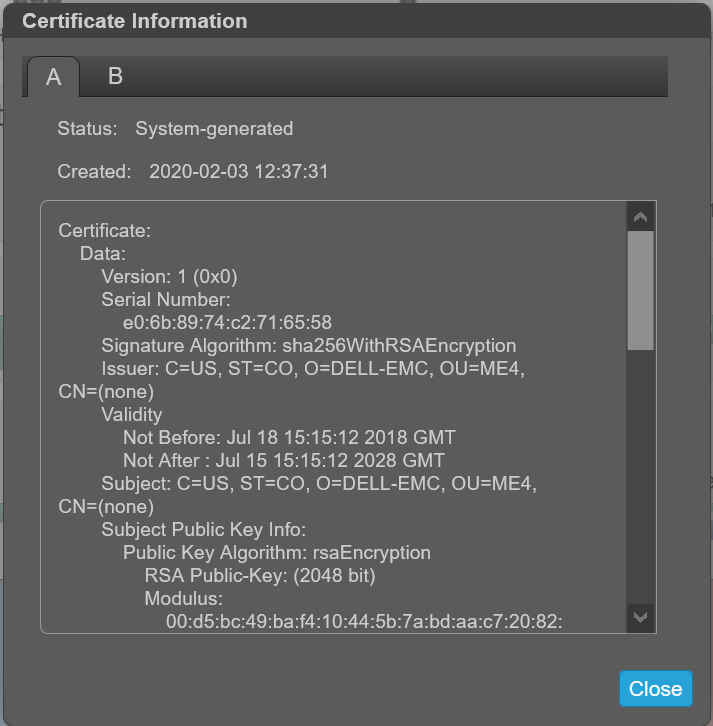

인증서 정보 패널에는 각 컨트롤러에 대해 시스템에 저장된 활성 SSL 인증서에 대한 정보가 표시됩니다. 탭 A 및 B에는 각 해당 컨트롤러에 대한 서식이 지정되지 않은 인증서 텍스트가 포함되어 있습니다. 또한 패널에는 각 인증서의 다음 상태 값 중 하나와 생성 날짜가 표시됩니다.

-

고객 제공 - 컨트롤러가 고객이 업로드한 인증서를 사용하고 있음을 나타냅니다.

-

System generated - 컨트롤러가 활성 인증서와 컨트롤러가 생성한 키를 사용하고 있음을 나타냅니다.

-

알 수 없는 상태 - 컨트롤러의 인증서를 읽을 수 없음을 나타냅니다. 이 문제는 컨트롤러가 재시작 중이거나, 인증서 교체 프로세스가 아직 진행 중이거나, 사용자가 단일 컨트롤러 시스템에서 파트너 컨트롤러의 탭을 선택한 경우에 가장 자주 발생합니다.

사용자 지정 인증서는 FTP 또는 SFTP를 통해 업로드하거나 create certificate CLI 명령의 contents 매개 변수를 사용하여 사용할 수 있습니다. 이를 통해 사용자는 고유한 인증서 콘텐츠를 사용하여 인증서를 만들 수 있습니다. 새 인증서를 적용하려면 해당 인증서에 대한 관리 컨트롤러를 재시작합니다.

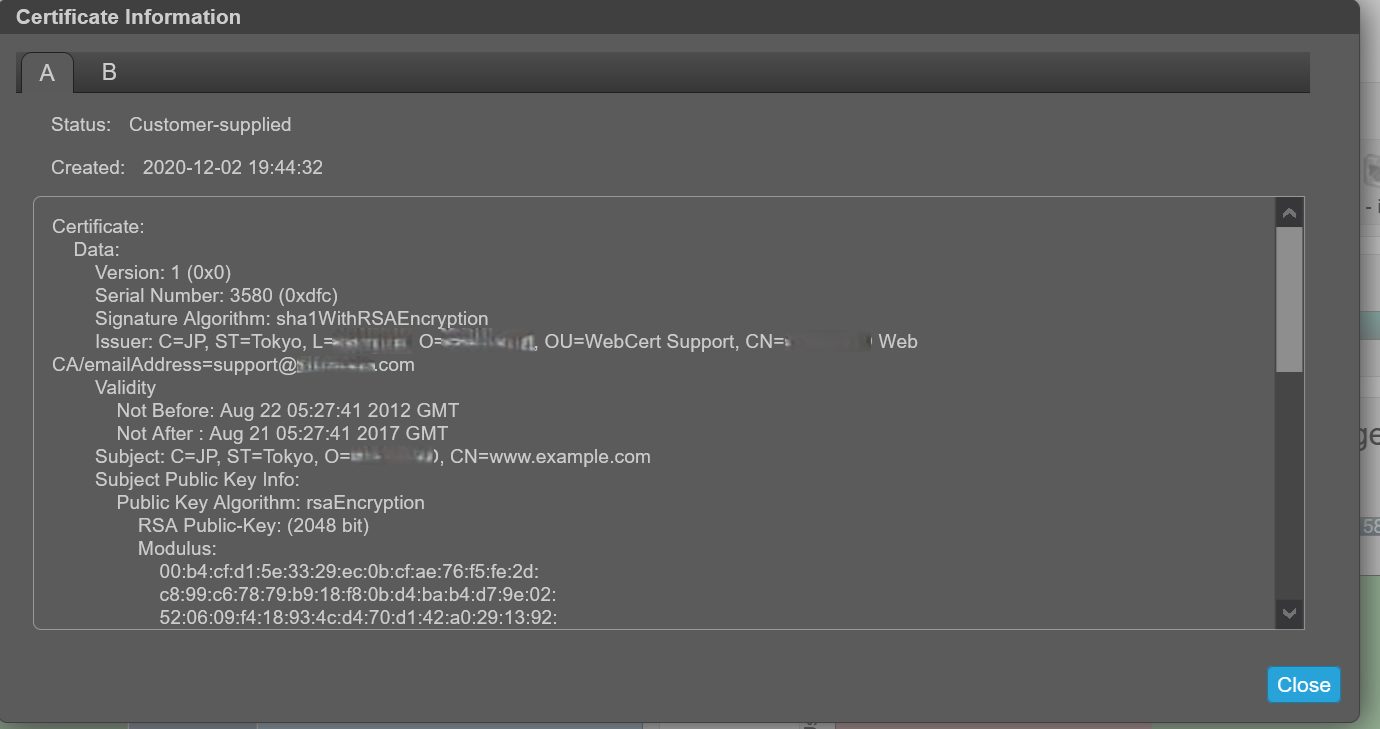

인증서 교체에 성공했고 컨트롤러가 제공된 인증서를 사용하고 있는지 확인합니다.

- 인증서 상태가 "customer-supplied"인지 확인합니다.

- 생성 날짜가 정확합니다.

- 인증서 내용은 예상 텍스트입니다.

인증서 정보 보기:

-

배너에서 시스템 창을 클릭하고 인증서 정보 표시를 선택합니다. 인증서 정보 창이 열립니다.

-

인증서 정보 확인이 완료되면 Close를 클릭합니다.

인증서를 설치하기 전에 정보에 "System Generated"가 표시됩니다.

자체 인증서를 설치한 후에는 Customer Provided:

사용자 지정 인증서 제거

시스템 생성 인증서를 복원하고 두 컨트롤러에서 사용자 지정 인증서를 제거하려면 각 컨트롤러에 로그인하고 다음 명령을 실행합니다.# create certificate restore

인증서 변경 사항을 적용하려면 명령이 사용된 모든 컨트롤러에서 관리 컨트롤러를 다시 시작합니다.

Linux 및 ME4 SSH 세션을 사용하는 CLI 전용 예

-

인증서를 만들고 Linux 시스템에 "PEM .cer" 및 ".key"를 배치합니다.

-

Linux의 SSH 세션에서 FTP를 사용하여 어레이로 파일을 전송한 다음 어레이에 대한 SSH 세션을 열어 ME4에서 두 컨트롤러를 재시작합니다. ME4 관리 컨트롤러를 재시작한 후 사용자가 ME4에 다시 로그인하고 새 인증서를 표시하기까지 약 2분이 걸립니다. 참고: 한 컨트롤러가 다른 컨트롤러보다 작동하는 데 시간이 더 오래 걸릴 수 있습니다. 두 컨트롤러가 모두 완전히 가동될 때까지 스토리지는 시스템 인증서에 컨트롤러와 고객 인증서에 각각 하나의 컨트롤러를 표시할 수 있습니다.

아래 예에서 ME4 컨트롤러 IP는 다음과 같습니다.

A: 100.85.XXX.X

B: 100.85.XXX.XX8

두 컨트롤러 모두에 인증서가 있어야 합니다.

- FTP를 사용하여 인증서 및 키 파일을 두 컨트롤러에 업로드합니다.

- 두 컨트롤러 모두에서 관리 컨트롤러를 재시작합니다.

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#