「PowerVault ME4:カスタム証明書のインストールと削除

Summary: この記事では、Dell PowerVault MEシリーズ ストレージ製品のFTPを介してカスタム証明書をインストールする手順について説明します。

Instructions

ME4でのカスタム証明書のインストールまたは削除

証明書のインストール。

サード パーティーまたは自己署名のセキュリティ証明書をインストールするには、次の手順を実行します。

-

PowerVault Managerで、FTPまたはSecure File Transfer Protocol (SFTP)を使用するための準備をします。

-

ME4システム設定 > ネットワークで、コントローラーのネットワーク ポートIPアドレスを確認します。

-

ME4システム設定 > Servicesで、FTPまたはSFTPサービスがストレージで有効になっていることを確認します。SFTPを使用する場合は、SFTPを使用するように設定されているポートを記録します。

-

-

ME4システム設定 > ユーザーの管理を使用して、ユーザー アカウントに管理およびFTP/SFTPの役割があることを確認できます。

-

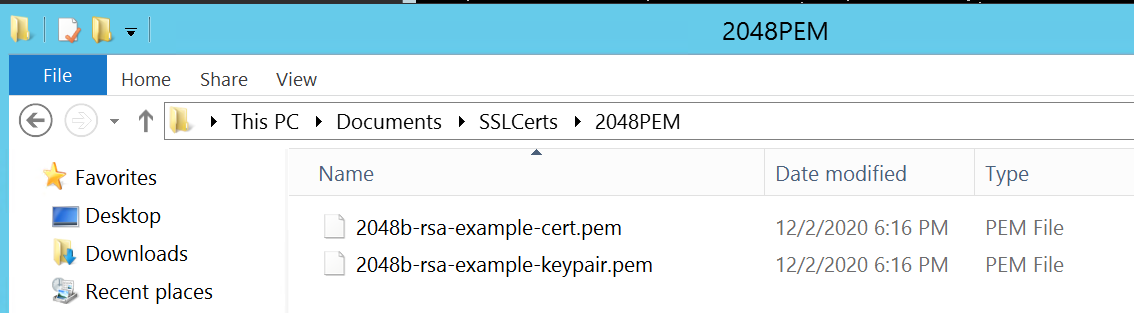

証明書ファイルとキー ファイルは、FTP クライアントからアクセス可能なディレクトリに格納します。証明書とキー ファイルの形式は、Privacy Enhanced Mail(PEM)形式である必要があります。お客様は識別符号化ルール(DER)ファイルをアップロードできますが、コントローラーで管理を再開するときに使用することはできません。注:ME4では、ワイルドカード証明書がサポートされています。

-

コマンド プロンプト(Windows)またはターミナル ウィンドウ(UNIX)を開き、証明書ファイルが含まれているディレクトリーに移動します。「put」行ではファイル名の後にコマンド パラメーターが必要であるため、UIをFilezillaクライアントのように使用することはできません。

ファイアウォールが有効になっている場合、Windows FTPはパッシブFTPを実行できません。ME4アレイにログインできる場合がありますが、ファイルを送信しようとすると、ポート接続の問題でエラーが発生します。Windowsコマンド ラインFTPを使用する場合は、開始する前にWindowsファイアウォールを無効にする必要があります)。

-

次の入力を行います。

sftp controller-network-address -P port or ftp controller-network-address」などのIPアドレスの形式でもかまいません。両方のコントローラーで使用するには、両方のコントローラーにファイルをアップロードする必要があります。

例: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X」などのIPアドレスの形式でもかまいません。

管理ロールの権限とFTPまたはSFTPインターフェイスの権限を持つユーザーとしてログインします。これらの例では、WinSCP FTPコマンドライン クライアントが使用されていますが、Windowsファイアウォールが無効になっている場合は、Windows FTPクライアントを使用できます。Linuxクライアントを使用することもできます。

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

次の入力を行います。

put certificate-file-name cert-fileここで、証明書ファイル名は、特定のストレージ ユニットの証明書ファイルの名前です。ファイル エラーは、証明書が配置されたディレクトリーが非表示のディレクトリーであり、FTPユーザーが変更する権限を持っていない場合に発生する可能性があります。

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

次の入力を行います。

put key-file-name cert-key-fileここで、key-file-name は、特定のストレージのセキュリティキーファイルの名前です。

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

メモ:これらのファイルをアップロードした後、アレイのFTPサイトでディレクトリー リストが実行された場合、ディレクトリーは表示されません。これらは、FTPユーザーが見ることができない隠しディレクトリーに保存されます。

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

他のコントローラーに対しても手順4、5、6、7を繰り返します。

-

新しいセキュリティ証明書を有効にするには、両方の管理コントローラーを再起動します。管理コントローラーが再起動したら、次に示すようにUIを使用するか、SSHコマンド「show certificate」を使用して証明書を表示できます。

証明書情報の表示。

デフォルトでは、ストレージは各コントローラーに固有のSSL証明書を生成します。セキュリティを最も強固にするには、デフォルトのシステム生成証明書を、信頼できる認証局から発行された証明書に置き換えます。

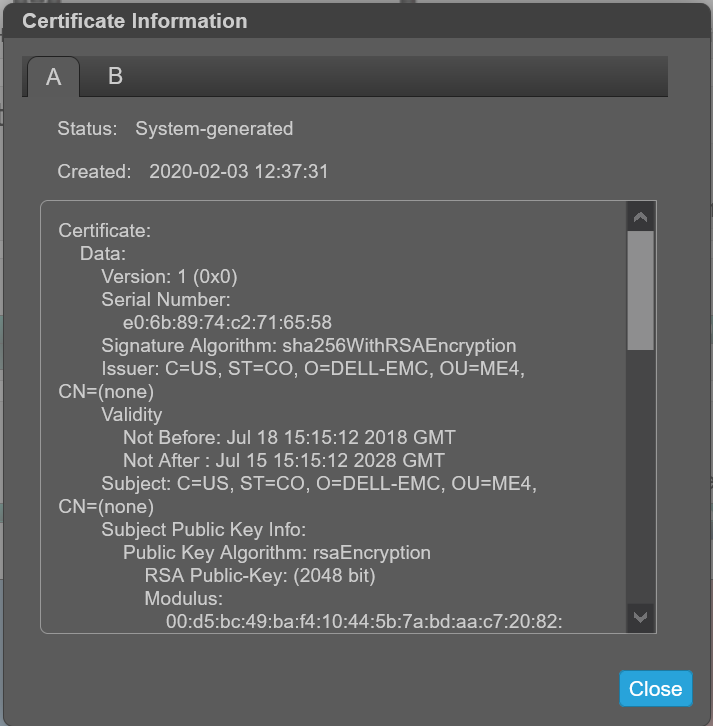

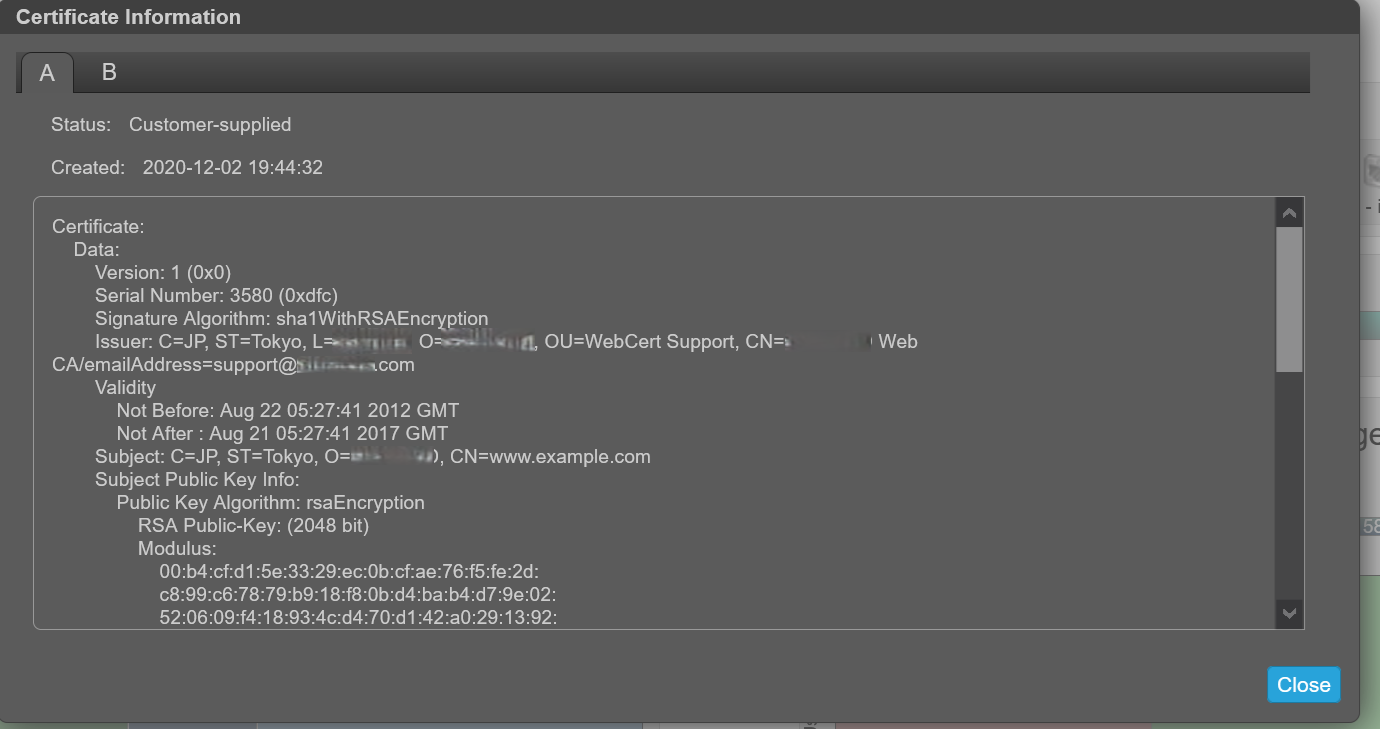

証明書情報パネルには、各コントローラーのシステムに保存されているアクティブなSSL証明書の情報が表示されます。タブ A と B には、対応する各コントローラの未フォーマットの証明書テキストが含まれています。パネルには、次のいずれかのステータス値と各証明書の作成日も表示されます。

-

お客様が提供 — お客様がアップロードした証明書をコントローラーが使用していることを示します。

-

システム生成 — コントローラーが生成したアクティブな証明書とキーをコントローラーが使用していることを示します。

-

不明ステータス - コントローラの証明書を読み取ることができないことを示します。これは多くの場合、コントローラーの再起動中、証明書交換プロセスがまだ処理中、またはユーザーがシングルコントローラー システムでパートナー コントローラーのタブを選択した場合に発生します。

カスタム証明書を使用するには、FTPまたはSFTPを介してアップロードするか、create certificate CLIコマンドのcontentパラメーターを使用します。これにより、ユーザーは独自の証明書コンテンツを使用して証明書を作成できます。新しい証明書を有効にするには、その証明書の管理コントローラーを再起動します。

証明書の交換が正常に完了し、コントローラーが提供された証明書を使用していることを確認します。

- 証明書のステータスが「お客様提供」であることを確認します

- 作成日が正しい

- 証明書の内容は想定されるテキストです

証明書情報の表示:

-

バナーで、システム パネルをクリックし、証明書情報の表示を選択します。[証明書情報]パネルが開きます。

-

証明書情報の表示が完了したら、閉じるをクリックします。

証明書をインストールする前に、情報に「System Generated」と表示されます。

独自の証明書をインストールすると、お客様提供の証明書として識別されます。

カスタム証明書の削除。

システムによって生成された証明書をリストアし、両方のコントローラーからカスタム証明書を削除するには、各コントローラーにログインし、次のコマンドを実行します。# create certificate restore

証明書の変更を有効にするには、コマンドが使用されたすべてのコントローラーで管理コントローラーを再起動します。

CLIのみ LinuxおよびME4 SSHセッションを使用した例

-

証明書を作成し、Linuxマシンに「PEM .cer」と「.key」を配置します。

-

LinuxボックスのSSHセッションから、FTPを使用してアレイにファイルを転送し、アレイへのSSHセッションを開いて、ME4上の両方のコントローラーを再起動します。ME4管理コントローラーを再起動した後、ユーザーがME4に再度ログインして新しい証明書を表示できるようになるまで、約2分かかります。注:一方のコントローラーがもう一方のコントローラーよりも起動に時間がかかる場合があります。両方のコントローラーが完全に起動するまで、ストレージにはシステム証明書に1つのコントローラーが表示され、お客様の証明書にもう1つのコントローラーが表示されます。

次の例では、ME4コントローラーのIPは次のとおりです。

A: 100.85.XXX.X

B: 100.85.XXX.XX8

両方のコントローラーに証明書を設定するには、次の手順を実行します。

- FTPを使用して証明書とキー ファイルを両方のコントローラーにアップロードします

- 両方のコントローラーで、管理コントローラーを再起動します

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#