ME4: Oprettelse af brugerdefinerede sikkerhedscertifikater ved hjælp af Active Directory Certificate Services

Summary: Disse instruktioner viser, hvordan du opretter to brugerdefinerede SSL-certifikater, et for hver controller, ved hjælp af OpenSSL og Active Directory Certificate Services (ADCS). Certifikaterne fungerer både med et fælles fuldt kvalificeret domænenavn (FQDN) for begge ME4-controllere og med FQDN-systemnavnet for hver enkelt controller. ...

Instructions

-

Installer Active Directory-certifikattjenester for domænet, og konfigurer tjenesterne

-

Registrer IP'er, DNS-server-IP er (Domain Name System), søgedomæne og systemnavne for hver ME4-controller

-

OpenSSL

-

Download den fulde version af OpenSSL for Windows 64-bit fra https://slproweb.com/products/Win32OpenSSL.html

-

-

Kontroller DNS-serveren, der bruges af ME4, og AD-domænet understøtter round robin DNS

I denne artikel bruges følgende FQDN DNS-navne til ME4. Ethvert navn fungerer, det er eksempelnavne. Udskift med dit domænenavn og dine foretrukne navne.

-

Almindeligt navn: me4.mscerttest.com

-

Controllerens A-navn: me4-a.mscerttest.com

-

Controller B-navn: me4-b.msccerttest.com

Begge AD Certificate Services (CS) og ME4 skal bruge de samme DNS-servere. DNS-serveren skal understøtte round robin DNS for at bruge et fælles FQDN-navn til begge controllere. Som standard understøtter Microsoft DNS round robin DNS. For vores eksempel er DNS-serverens IP 10.240.225.174.

Opret følgende A-poster på DNS-serveren. For vores eksempel er A-controllerens IP 10.240.225.6, og B-controllerens IP er 10.240.225.7. Til dit miljø skal du bruge dit domænenavn og dine IP-adresser.

-

Oprette en A-post til me4.mscerttest.com med IP 10.240.225.6

-

Oprette en A-post til me4.mscerttest.com med IP 10.240.225.7

-

Oprette en A-post til me4-a.mscertest.com med IP 10.240.225.6

-

Oprette en A-post til me4-b.mscerttest.com med IP 10.240.225.7

Bekræft med nslookup, at den fælles FQDN - me4.mscerttest.com - returnerer begge controllerens IP-adresser for at bekræfte round robin DNS.

C:\Brugere\Administrator>nslookup

Standardserver: localhost-adresse

: 127.0.0.1

>

me4.mscerttest.com server: localhost-adresse

: 127.0.0.1

Navn: me4.mscerttest.com

adresser: 10.240.225.7

10.240.225.6

Valider ME4 IP/DNS-konfiguration

Systemnavnene, domænenavnet og DNS-serveren, der bruges på ME4, skal svare til dem, der bruges af AD CS.

Åbn ME4-brugergrænsefladen, og vælg Handling -> Systemindstillinger. Gå til fanen Netværk.

-

På IP-siderne skal du kontrollere IP-adresserne for A- og B-controlleren og kontrollere opsætningen af A-poster i DNS

-

På DNS-siden skal du kontrollere:

-

Søgedomænet for hver controller matcher AD CS-domænet

-

Værtsnavnet for hver controller svarer til det DNS-navn, der anvendes for de enkelte controller A-poster

-

DNS-serveren er den samme DNS, der bruges af ADCS

Opret certifikatanmodningsfiler til A- og B-controller

Opret derefter to konfigurationsfiler ved hjælp af en teksteditor. Disse filer bruges til at generere certifikatanmodningsfiler til controllerne i OpenSSL. Der er to filer - en til A-controlleren og en til B-controlleren. Eksempler er vedhæftet på fanen Relateret, baseret på vores miljø for både A- og B-controlleren.

Indholdet af disse filer ser sådan ud i teksteditoren.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Rediger følgende felter i filen i hver controllerkonfigurationsfil – et til ME4-A og et til ME4-B – så det svarer til dine navne og domæner.

-

Det almindelige navn og controllernavnet i både commonName og alt_names skal stemme overens med dit miljø for den pågældende controller

-

Hvis du bruger noget andet end 2048 til nøglestørrelsen, skal du ændre disse oplysninger i default_bits

-

CountryName, stateOrProvinceName, localityName, organizationName og organizationalUnitName skal stemme overens med dine virksomhedsoplysninger

Når du er færdig, bør der være to tekstfiler – en ME4-A.cnf og en ME4-B.cnf – som har de nødvendige navne og konfigurationer til dit miljø.

ME4 er et eksternt lager, så der skal genereres en certifikatanmodning via OpenSSL for at blive præsenteret for ADCS. Det første trin er at installere OpenSSL, hvis det ikke allerede er installeret. Til denne proces blev en Windows-version installeret på ADCS for nemheds skyld. OpenSSL kan være på en Linux-server eller en anden Windows-server og stadig være i stand til at generere certifikatanmodningen.

Windows-versionen af OpenSSL kan downloades @ https://slproweb.com/products/Win32OpenSSL.html

Vælg den fulde 64-bit OpenSSL-version, og installer den.

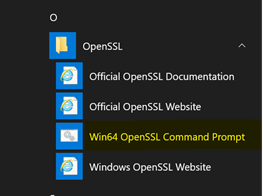

Når den er installeret, skal du trykke på Startknappen i Windows og gå til OpenSSL på listen over programmer. Der er et ikon under det for Win64 OpenSSL kommandoprompt. Klik på ikonet, og det åbner et DOS-kommandovindue med alle de relevante indstillede kommandoer til at køre OpenSSL. Brug kommandoprompten i næste afsnit.

Brug konfigurationsfiler og OpenSSL til at oprette certifikatanmodningsfiler

Start kommandopromptvinduet Win64 OpenSSL. Når den er åben, skal du cd til den mappe, hvor dine ME4-A.cnf- og ME4-B.cnf-filer er. Trinnene nedenfor skal udføres to gange – én gang for ME4-A-filen og én gang for ME4-B-filen.

Brug filen ME4-A.cnf til anmodningen om et controllercertifikat. Denne kommando nedenfor genererer en privat nøglefil og certifikatanmodningsfil til A-controlleren.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Når kommandoen er fuldført, er der en "ME4-A.csr" (certifikatanmodningsfil for A) og en "ME4-A.key" (privat nøglefil til A).

Gentag dette for B-controlleren, og erstat ME4-B med ME4-A i kommandolinjen. Når trinnene er fuldført, skal der kræves fire filer for at generere vores to certifikater:

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Kopier disse filer til AD CS-serveren for at forberede generering af certifikaterne.

Generer ME4-controllercertifikater

Kopier ".key" og ".csr" filer til en mappe på din ADCS-server. Åbn en DOS-kommandoprompt på ADCS-serveren. I kommandoprompten skal du "cd" gå til den mappe, der indeholder disse filer. I dette eksempel bruges ADCS-standardskabelonwebserveren som skabelon. Hvis der kræves andre parametre end dem, der er i webserverskabelonen, skal du oprette din egen skabelon og henvise til den i kommandoen nedenfor.

Kør følgende kommando for at generere certifikatet til A-controlleren.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Da ADCS-serveren bruges i dette eksempel, er der ikke noget krav om at tilføje indstillingen -config DOMAINCA\CA1 for at definere ADCS på kommandolinjen. Der vises en dialogboks på skærmen, der viser ADCS, og den tillader valg, når kommandoen køres på ADCS-serveren.

Når kommandoen er fuldført, viser den et anmodnings-id i kommandolinjeoutputtet. Der oprettes også en ME4-A.cer fil i den mappe, som er det krævede certifikat.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

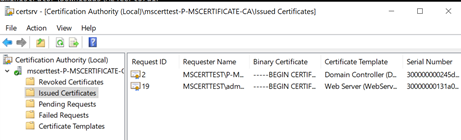

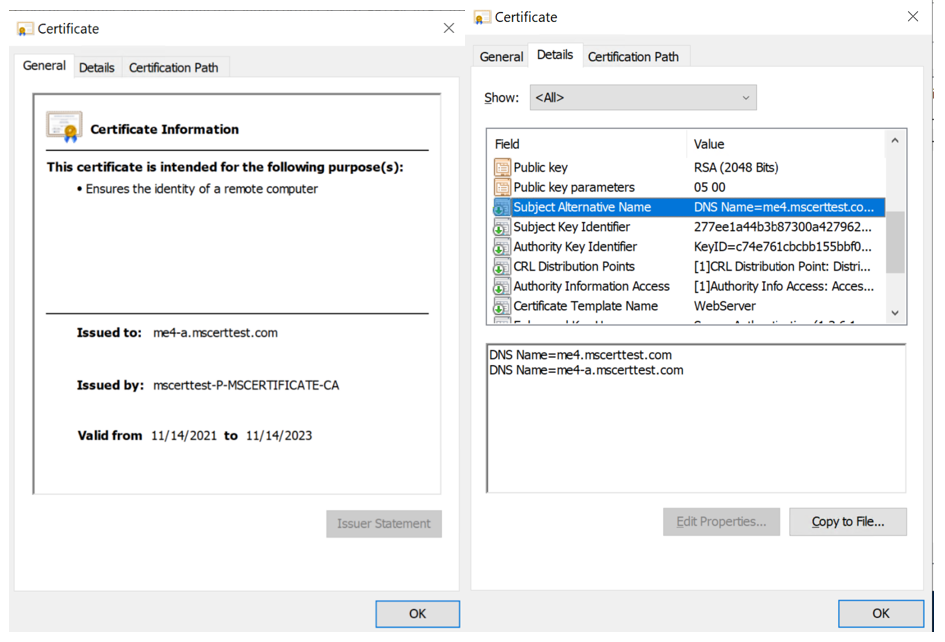

Det viste anmodnings-id er 19 og kan nu ses i MMC for AD-certificeringsmyndigheden som et gyldigt certifikat under udstedte certifikater.

Hvis du vil se parametrene for certifikatet, skal du højreklikke på anmodnings-id'et og vælge Åbn.

Dette certifikat er gyldigt både for det almindelige navn - me4.mscerttest.com - og controllernavnet - me4-a.mscerttest.com fordi certifikatemnet bruger alternative navne i vores konfigurationsfil.

Gentag dette for B-controlleren, og erstat ME4-B med ME4-A i kommandolinjen. Dette giver et andet anmodnings-id for dette certifikat, da A- og B-certifikaterne er to forskellige certifikater.

Når dette er fuldført, skal mappen have to certifikatfiler. Disse filer og deres tilknyttede ".key" filer er det, der uploades til ME4 A- og B-controlleren. Kopier A- og B-.cer filerne, der er genereret med ADCS og A og B ".key" filer genereret fra OpenSSL til en fælles mappe til næste trin.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Upload certifikater til controllerne

Overfør A-certifikatet og A-nøglefilen til A-controlleren med FTP, og gør det samme for B-certifikatet og nøglefilen. Genstart derefter administrationstjenesterne på begge controllere for at aktivere certifikaterne.

Denne upload er beskrevet i en anden Dell-supportartikel – PowerVault ME4: Installation og fjernelse af brugerdefinerede certifikater

Der er to forskelle fra denne artikel for denne upload.

-

Navnene på de filer, der skal uploades i denne artikel, slutter på "

.pem"-

Filudvidelserne behøver ikke at ændre "

.cer" og ".key" ved upload - de kan bruges som de er.

-

-

Der er en fejl i slutningen af FTP-uploaden, fordi ME4 ikke ved, hvordan man kontakter din AD CS-certifikatmyndighed for at bekræfte certifikatet. Certifikatet er uploadet korrekt og er gyldigt, så fejlen kan ignoreres. Fejlen ser sådan ud:

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Kontroller, at certifikaterne ikke har SSL-fejl

De sidste trin er at:

-

Åbn en browser

-

Oprette en https-forbindelse til det almindelige navn

-

Oprette en https-forbindelse til både A- og B-controlleren FQDN

-

Sørg for, at der ikke opstår SSL-fejl

Bemærk: Når det almindelige navn bruges, går det som standard til en af controllerne gentagne gange. Kontrollér, at det almindelige navn opretter forbindelse til den anden controller. Dette kan gøres ved at genstarte administrationstjenesterne på den controller, som det almindelige navn bruger. Bekræft nu, at den opretter forbindelse til den anden controller for den fælles FQDN.