Data Protection Central intern LDAP fungerer ikke efter IDPA-opgradering

Summary: Efter IDPA-opgraderingen fungerer DPC-serverens LDAP (Data Protection Central) ikke.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Intern LDAP fungerer ikke:

- Identitetskilde er der, men vises som afbrudt

- Gruppen er også væk fra identifikationskilde

- Der modtages en rolletilknytningsfejl, når du forsøger at tilføje den

I /var/log/dpc/iam/iam-provider/keycloak.log (som root), ses følgende certifikatfejl:

2024-10-21 17:17:53,937 ERROR [org.keycloak.services] (executor-thread-17) KC-SERVICES0055: Error when connecting to LDAP: <ACM FQDN>:636: javax.naming.CommunicationException: <AMC FQDN>:636 [Root exception is javax.net.ssl.SSLHandshakeException: PKIX path validation failed: java.security.cert.CertPathValidatorException: signature check failed]I /var/log/dpc/iam/iam-service/iam-service.log (som root), ses følgende LDAP-gruppetilføjelsesfejl:

2024-10-21 13:22:44,810 INFO https-jsse-nio-9922-exec-9 c.e.c.s.s.IndetitySourceService LDAP instance Id: ae45949d-40dd-46ee-8136-bc40e0d32644 . Adding group role mapping for [cn=dp_admin,ou=Group,dc=idpa,dc=local]I /var/log/dpc/elg/elg.log, ses der også gruppetilføjelsesfejl:

2024-10-21 13:22:44,949 ERROR https-jsse-nio-9922-exec-9 c.e.c.s.s.GlobalExceptionHnalder IdentitySourceException:com.emc.clp.security.exception.IdentitySourceException: Failed to create group role mapping. Received error for ldap mapper group [MapperGroup(cn=dp_admin,ou=Group,dc=idpa,dc=local] creation.Cause

Efter opgradering af IDPA kan DPC-serveren ikke oprette forbindelse til ACM LDAP-serveren eller tilføje gruppen.

Resolution

Procedure:

- Log på DPC CLI som administrator ved hjælp af

SSH or PuTTYogsu -til root-bruger. - Kør følgende kommandoer:

service dp-iam restart

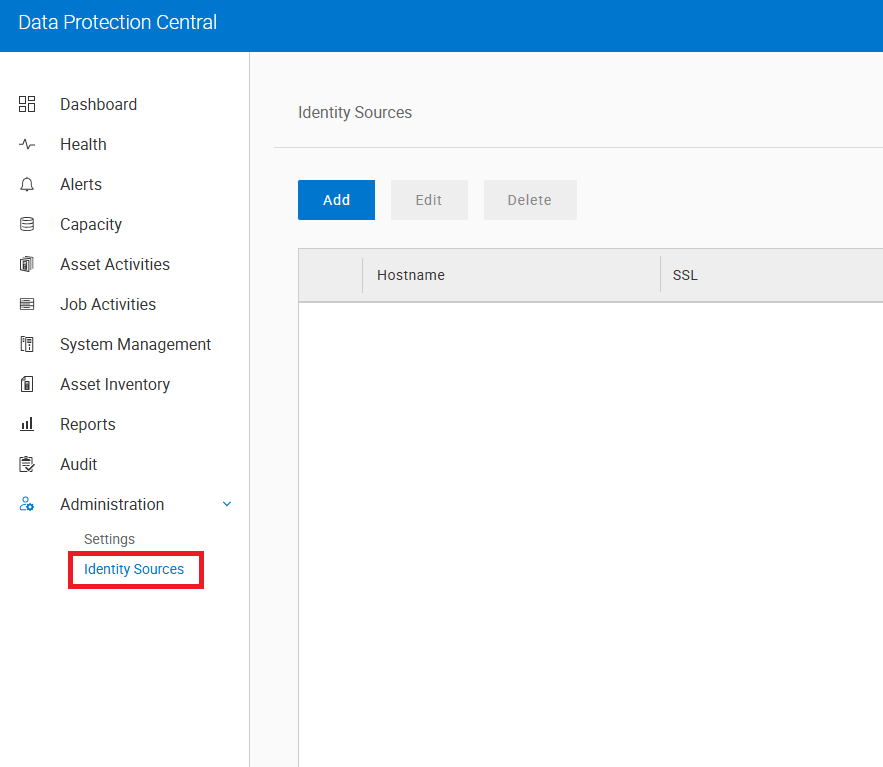

service msm-elg restart- Log på DPC-brugergrænsefladen, og gå til Administrationsidentitetskilder>.

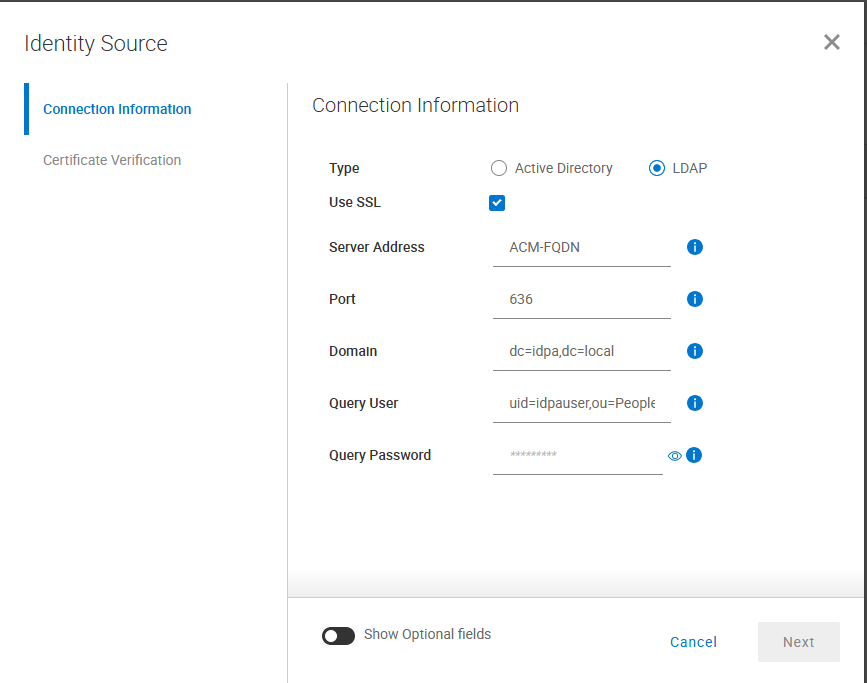

- Tilføj identitetskilden til ACM LDAP-serveren:

Type = LDAP

Use SSL = select

Server Address = <ACM FQDN> (Use actual ACM Fully Qualified Domain Name)

Port = 636

Domain = dc=idpa,dc=local

Query User = uid=idpauser,ou=People,dc=idpa,dc=local

Query Password = idpauser password- Klik på knappen Næste og derefter på knappen Gem på den næste skærm.

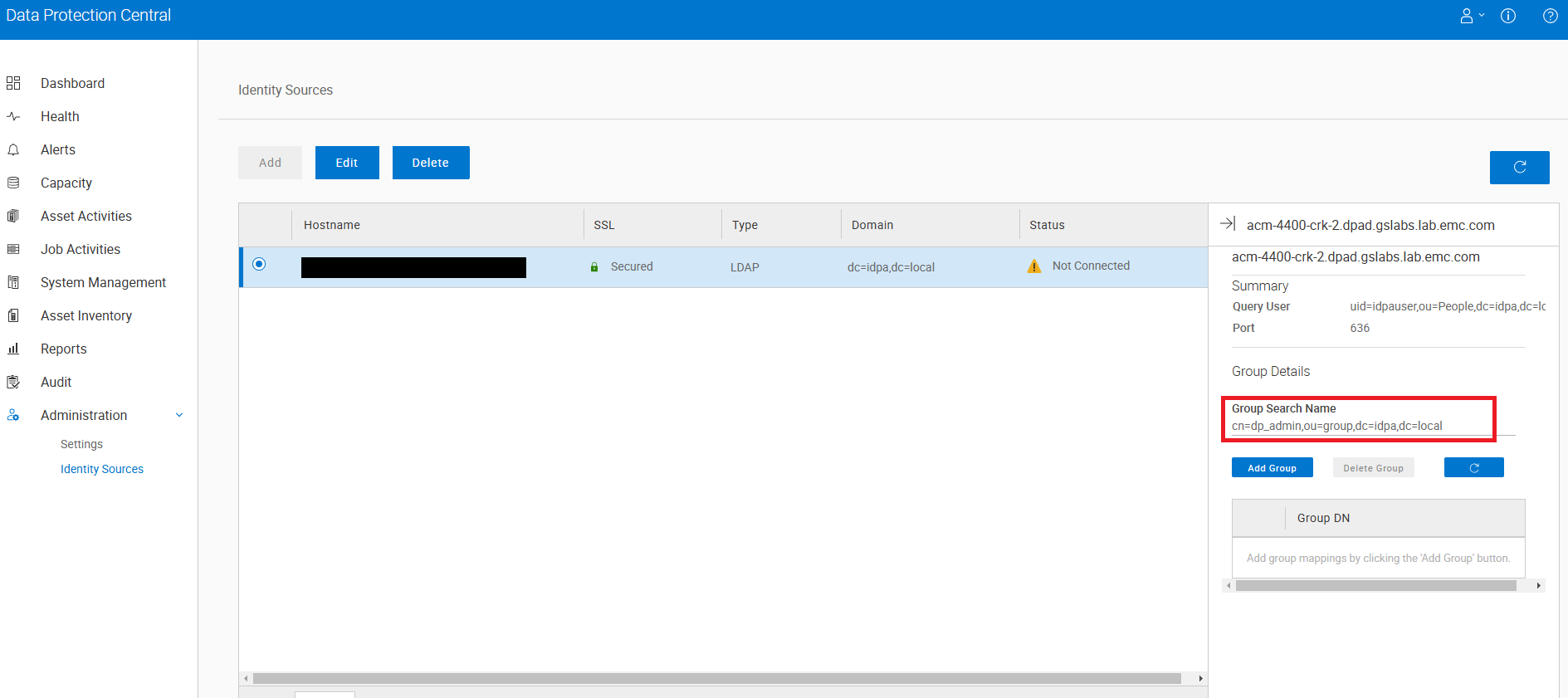

- Fremhæv LDAP-serveren , og klik på knappen

|<-for at åbne indholdsoversigten. Indtast følgende for Navn på gruppesøgning, og klik på knappen Tilføj gruppe:

cn=dp_admin,ou=group,dc=idpa,dc=local

Når identitetskilden og gruppen er tilføjet, skal du opdatere ldapIntegrationStatus.xml på ACM-serveren med følgende proces.

- Log på ACM CLI ved hjælp af

PuTTY or SSHsom root og flyt til følgende mappe:

/usr/local/dataprotection/var/configmgr/server_data/config- Lav en sikkerhedskopi af

ldpaIntgrationStatus.xmlmed følgende kommando:

cp ldapIntegrationStatus.xml ldpaIntegrationStatus.xml.backup- Redigering

ldpaIntegrationStatus.xmlved at åbne den ivi. Find ikonetDATA_PROTECTION_CENTRALkomponentmærke og indstil det til INTEGRERET, hvis det ikke er tilfældet. Det skal se ud som følgende:

<component>

<id>DATA_PROTECTION_CENTRAL</id>

<status>INTEGRATED</status>

</component>- Gem denne ændring ved at trykke på esc og derefter skrive

:x.

Forsøg nu at logge på DPC-brugergrænsefladen med idpauser konto.

Hvis login mislykkes, skal du kontakte Dell Support for at få hjælp til problemet.

Article Properties

Article Number: 000269136

Article Type: Solution

Last Modified: 11 Dec 2025

Version: 4

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.