Så här skapar du exkluderingar och inkluderingar för VMware Carbon Black Cloud

Summary: Lär dig hur du konfigurerar VMware Carbon Black uteslutningar och inkluderingar genom att följa dessa steg-för-steg-instruktioner.

Instructions

VMware Carbon Black använder ryktes- och behörighetsregler för att hantera nästa generations antivirusundantag (NGAV) (godkända listor) och inkluderingar (förbjudna listor). VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced och VMware Carbon Black Cloud Enterprise använder slutpunktsdetektering och svar (EDR). EDR påverkas också av ryktes- och behörighetsregler. Den här artikeln vägleder administratörer genom att ange dessa värden tillsammans med eventuella varningar som kan vara relevanta.

Berörda produkter:

- VMware Carbon Black Cloud-förebyggande

- VMware Carbon Black Cloud Standard

- VMware Carbon Black Cloud Avancerat

- VMware Carbon Black Cloud Enterprise

Berörda operativsystem:

- Windows

- Mac

- Linux

Introduktion av VMware Carbon Black del 3: Policyer och grupper

Längd: 03:37

Undertexter: Finns på flera språk

VMware Carbon Black Cloud använder en kombination av policyer och rykten för att fastställa vilka åtgärder som vidtas.

Klicka på ett ämne nedan om du vill ha mer information.

Policyer

Policyer för VMware Carbon Black Cloud Preventionskiljer sig från policyerna för VMware Carbon Black Cloud Standard, Advanced och Enterprise. Klicka på en produkt om du vill ha mer information om den.

Prevention

VMware Carbon Black Cloud Prevention ger en smidig metod för behörighetsregler samt blockerings- och isoleringsregler eftersom den inte använder EDR.

Klicka på ett ämne nedan om du vill ha mer information.

Behörighetsregler

Behörighetsregler avgör vilka åtgärder som program på angivna sökvägar kan utföra.

Behörighetsregler är sökvägsbaserade och har företräde framför både blockerings- och isoleringsregler samt rykte.

- Öppna webbläsaren och gå till [REGION].conferdeploy.net.

Obs! [REGION] = klientens region

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien/Stillahavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien och Nya Zeeland: https://defense-prodsyd.conferdeploy.net

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Logga in på VMware Carbon Black Cloud.

- Klicka på Enforce i den vänstra menyn.

- Klicka på Policies.

- Välj den principuppsättning som ska ändras.

Obs! Exempelbilderna använder Standard som den principuppsättning som valts att ändra.

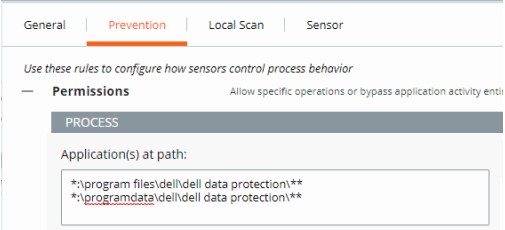

Obs! Exempelbilderna använder Standard som den principuppsättning som valts att ändra. - Klicka på Prevention i den högra menyn.

- Klicka för att utöka Permissions.

- Klicka för att utöka Add application path.

- Fyll i sökvägen för att aktivera en åsidosättning.

Obs!

Obs!- I exempelbilden används följande sökvägar:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- I det här exemplet påverkar de åtgärder som tillämpas alla filer på alla enheter som innehåller sökvägarna

\program files\dell\dell data protection\och\programdata\dell\dell data protection\. - Behörighetslistan i VMware Carbon Black använder en glob-baserad formateringsstruktur.

- Miljövariabler som t.ex.

%WINDIR%stöds. - En enda asterisk (

*) matchar alla tecken i samma katalog. - Dubbla asterisker (

**) matchar alla tecken i samma katalog, flera kataloger och alla kataloger ovanför eller under den angivna platsen eller filen. - Exempel:

- Windows:

**\powershell.exe - macOS:

/Users/*/Downloads/**

- Windows:

- I exempelbilden används följande sökvägar:

- Välj den åtgärd som ska verkställas.

Obs!

Obs!- I exempelbilden får åtgärdsförsök olika åtgärder genom att välja antingen Tillåt eller Förbigå.

- När åtgärdsförsöket för Utför en åtgärd väljs, åsidosätts alla andra åtgärdsförsök och valet av andra alternativ inaktiveras.

- Åtgärdsdefinitioner:

- Tillåt – Tillåter beteendet i den angivna sökvägen med information om åtgärden som loggas av VMware Carbon Black Cloud.

- Bypass – Alla beteenden är tillåtna för angiven sökväg. Ingen information samlas in.

- Klicka på Save längst upp till höger eller längst ned på sidan.

Blockerings- och isoleringsregler

Blockerings- och isoleringsregler är sökvägsbaserade och har företräde framför rykte. Med blockerings- och isoleringsregler kan vi ange åtgärden "Neka åtgärd" eller "Avsluta process" när en specifik åtgärd görs.

- Öppna webbläsaren och gå till [REGION].conferdeploy.net.

Obs! [REGION] = klientens region

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien/Stillahavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien och Nya Zeeland: https://defense-prodsyd.conferdeploy.net

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Logga in på VMware Carbon Black Cloud.

- Klicka på Enforce i den vänstra menyn.

- Klicka på Policies.

- Välj den principuppsättning som ska ändras.

Obs! Exempelbilderna använder Standard som den principuppsättning som valts att ändra.

Obs! Exempelbilderna använder Standard som den principuppsättning som valts att ändra. - Klicka på Prevention i den högra menyn.

- Klicka för att utöka Blockering och isolering.

- Fyll i programmets sökväg för att aktivera en blockerings- och isoleringsregel.

Obs!

Obs!- I exempelbilden används

excel.exe. - De åtgärder som anges gäller för programmet med namnet

excel.exekördes från vilken katalog som helst. - Behörighetslistan i VMware Carbon Black använder en glob-baserad formateringsstruktur.

- Miljövariabler som t.ex.

%WINDIR%stöds. - En enda asterisk (

*) matchar alla tecken i samma katalog. - Dubbla asterisker (

**) matchar alla tecken i samma katalog, flera kataloger och alla kataloger ovanför eller under den angivna platsen eller filen. - Exempel:

- Windows:

**\powershell.exe - macOS:

/Users/*/Downloads/**

- Windows:

- I exempelbilden används

- Klicka på Save i det övre högra hörnet.

Obs! Avsluta processen när den angivna åtgärden försöker köras.

Obs! Avsluta processen när den angivna åtgärden försöker köras.

Standard, Advanced och Enterprise

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced och VMware Carbon Black Cloud Enterprise tillhandahåller alternativ med behörighetsregler samt blockerings- och isoleringsregler på grund av EDR.

Klicka på ett ämne nedan om du vill ha mer information.

Behörighetsregler

Behörighetsregler avgör vilka åtgärder som program på angivna sökvägar kan utföra.

Behörighetsregler är sökvägsbaserade och har företräde framför både blockerings- och isoleringsregler samt rykte.

- Öppna webbläsaren och gå till [REGION].conferdeploy.net.

Obs! [REGION] = klientens region

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien/Stillahavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien och Nya Zeeland: https://defense-prodsyd.conferdeploy.net

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Logga in på VMware Carbon Black Cloud.

- Klicka på Enforce i den vänstra menyn.

- Klicka på Policies.

- Välj den principuppsättning som ska ändras.

Obs! Exempelbilderna använder Standard som den principuppsättning som valts att ändra.

Obs! Exempelbilderna använder Standard som den principuppsättning som valts att ändra. - Klicka på Prevention i den högra menyn.

- Klicka för att utöka Permissions.

- Klicka för att utöka Add application path.

- Fyll i sökvägen för att aktivera en åsidosättning.

Obs!

Obs!- I exempelbilden används följande sökvägar:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- I det här exemplet påverkar de åtgärder som tillämpas alla filer på alla enheter som innehåller sökvägarna

\program files\dell\dell data protection\och\programdata\dell\dell data protection\. - Behörighetslistan i VMware Carbon Black använder en glob-baserad formateringsstruktur.

- Miljövariabler som t.ex.

%WINDIR%stöds. - En enda asterisk (

*) matchar alla tecken i samma katalog. - Dubbla asterisker (

**) matchar alla tecken i samma katalog, flera kataloger och alla kataloger ovanför eller under den angivna platsen eller filen. - Exempel:

- Windows:

**\powershell.exe - macOS:

/Users/*/Downloads/**

- Windows:

- I exempelbilden används följande sökvägar:

- Välj den åtgärd som ska verkställas.

Obs!

Obs!- I exempelbilden tilldelas operationsförsök olika åtgärder genom val av antingen Allow, Allow & Log eller Bypass.

- När operationsförsöket Performs any operation har valts åsidosätter detta alla andra operationsförsök och alla andra alternativ avaktiveras.

- Alla åtgärder utom Performs any operation kan tillämpas på flera operationsförsök.

- Åtgärdsdefinitioner:

- Allow – Tillåter beteendet för angiven sökväg. Inget av det angivna beteendet för sökvägen loggas. Inga data skickas till VMware Carbon Black Cloud.

- Allow & Log – Tillåter beteendet för angiven sökväg. All aktivitet loggas. Alla data rapporteras till VMware Carbon Black Cloud.

- Bypass – Alla beteenden är tillåtna för angiven sökväg. Ingen aktivitet loggas. Inga data skickas till VMware Carbon Black Cloud.

- Klicka på Confirm längst ner i Permissions för att ställa in policyändringen.

- Klicka på Save i det övre högra hörnet.

Blockerings- och isoleringsregler

Blockerings- och isoleringsregler är sökvägsbaserade och har företräde framför rykte. Med blockerings- och isoleringsregler kan vi ange åtgärden "Neka åtgärd" eller "Avsluta process" när en specifik åtgärd görs.

- Öppna webbläsaren och gå till [REGION].conferdeploy.net.

Obs! [REGION] = klientens region

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien/Stillahavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien och Nya Zeeland: https://defense-prodsyd.conferdeploy.net

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Logga in på VMware Carbon Black Cloud.

- Klicka på Enforce i den vänstra menyn.

- Klicka på Policies.

- Välj den principuppsättning som ska ändras.

Obs! I exempelbilderna används Standard som den policy som ska ändras.

Obs! I exempelbilderna används Standard som den policy som ska ändras. - Klicka på Prevention i den högra menyn.

- Klicka för att utöka Blockering och isolering.

- Klicka för att utöka Add application path.

- Fyll i programmets sökväg för att aktivera en blockerings- och isoleringsregel.

Obs!

Obs!- Exempelbilden använder Excel.exe.

- De åtgärder som anges gäller för programmet med namnet

excel.exekördes från vilken katalog som helst. - Behörighetslistan i VMware Carbon Black använder en glob-baserad formateringsstruktur.

- Miljövariabler som t.ex.

%WINDIR%stöds. - En enda asterisk (*) matchar alla tecken i samma katalog.

- Dubbla asterisker (**) matchar alla tecken i samma katalog, flera kataloger och alla kataloger ovanför eller under den angivna platsen eller filen.

- Exempel:

- Windows:

**\powershell.exe - macOS:

/Users/*/Downloads/**

- Windows:

- Välj vilken åtgärd som ska vidtas när operationsförsöket uppfylls och klicka sedan på Confirm.

- Klicka på Save i det övre högra hörnet.

Obs!

Obs!- Neka-åtgärd förhindrar att det angivna programmet utför den angivna åtgärden som det försökte utföra.

- Avsluta processen när den angivna åtgärden försöker köras.

Rykte

VMware Carbon Black tilldelar ett rykte till varje fil som körs på en enhet med sensorn installerad. Befintliga filer börjar med ett effektivt rykte om LOCAL_WHITE tills de körs eller tills bakgrundsskanningen har bearbetat dem och ger ett mer definitivt rykte.

Välj mellan alternativen Add an Application to the Reputation List eller läs Beskrivning av rykten. Klicka på ett ämne nedan om du vill ha mer information.

Lägg till ett program till rykteslistan

En program kan läggas till i rykteslistan via antingen sidan Reputations eller sidan Alerts. Klicka på lämpligt alternativ för mer information.

Sidan Reputations

- Öppna webbläsaren och gå till [REGION].conferdeploy.net.

Obs! [REGION] = klientens region

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien/Stillahavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien och Nya Zeeland: https://defense-prodsyd.conferdeploy.net

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Logga in på VMware Carbon Black Cloud.

- Klicka på Enforce i den vänstra menyn.

- Klicka på Reputation.

En administratör kan lägga till ett program i rykteslistan med hjälp av SHA256-hash, IT-verktyg eller signeringscertifikat. Klicka på lämpligt alternativ för mer information.

SHA256-hash

- Klicka på Add.

- Från Add Reputation:

- Välj Hash som typ.

- Välj antingen Godkänd lista eller Förbjuden lista för listan.

- Fyll i SHA-256 hash.

- Fyll i postens Name.

- Fyll i Comments (valfritt).

- Klicka på Save.

Obs!

Obs!- Godkänd lista ställer automatiskt in alla berörda och kända filer så att de har ett rykte om sig att vara Godkänd av företaget.

- Listan över förbjudna filer ställer automatiskt in alla berörda och kända filer så att de har ett rykte om att företaget är förbjudet.

IT-verktyg

- Klicka på Add.

- Från Add Reputation:

- Välj IT-verktyg för typen.

- Fyll i relativ Path of trusted IT tool.

- Du kan också välja Include all child processes.

- Fyll i Comments (valfritt).

- Klicka på Save.

Obs!

Obs!- IT-verktyg kan endast läggas till i listan Approved. Godkänd lista ställer automatiskt in alla berörda och kända filer så att de har ett rykte om sig att vara Lokal vit.

- Alternativet Inkludera alla underordnade processer noterar att, om det är markerat, alla filer som tas bort av underordnade processer i det nyligen definierade betrodda IT-verktyget också får det ursprungliga förtroendet.

- Relativa sökvägar för IT-verktyg indikerar att den definierade sökvägen kan uppfyllas av den definierade sökvägsstrukturen.

Exempel:

I följande exempel är Path of trusted IT tool inställd på:

\sharefolder\folder2\application.exe

Om en administratör försöker köra filen på dessa platser lyckas undantaget:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Om en administratör försöker köra filen på dessa platser misslyckas undantaget:

E:\folder2\application.exeH:\sharefolder\application.exe

I de misslyckade exemplen kan sökvägen inte följas fullt ut.

Signeringscertifikat

- Klicka på Add.

- Från Add Reputation:

- Välj Certifikat för typen.

- Fyll i fältet Signed by.

- Du kan även fylla i Certificate Authority (valfritt).

- Fyll i Comments (valfritt).

- Klicka på Save.

- Ett signeringscertifikat kan endast läggas till i listan Approved. Godkänd lista ställer automatiskt in alla berörda och kända filer så att de har ett rykte om sig att vara Lokal vit.

- Mer information om hur man lägger till signeringscertifikat för rykten finns i Så här lägger man till ett signeringscertifikat i rykteslistan i VMware Carbon Black Cloud (på engelska).

Sidan Alerts

- Öppna webbläsaren och gå till [REGION].conferdeploy.net.

Obs! [REGION] = klientens region

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Europa = https://defense-eu.conferdeploy.net/

- Asien/Stillahavsområdet = https://defense-prodnrt.conferdeploy.net/

- Australien och Nya Zeeland: https://defense-prodsyd.conferdeploy.net

- Nord- och Sydamerika = https://defense-prod05.conferdeploy.net

- Logga in på VMware Carbon Black Cloud.

- Klicka på Alerts.

- Välj pilen bredvid aviseringen för att godkänna programmet.

- Klicka på Visa alla under underavsnittet Reparation .

- Klicka för att lägga till filen i antingen listan över godkända eller listan över förbjudna beroende på om hashen är betrodd eller inte.

Obs! Signeringscertifikatet kan läggas till så att andra program som delar det här certifikatet läggs till automatiskt i den lokala listan över godkända certifikat.

Obs! Signeringscertifikatet kan läggas till så att andra program som delar det här certifikatet läggs till automatiskt i den lokala listan över godkända certifikat.

Beskrivning av rykten

| Prioritet | Rykte | Sökvärde för rykte | Beskrivning |

|---|---|---|---|

| 1 | Ignorera | IGNORE |

Kontrollera själv det rykte som Carbon Black Cloud tilldelar produktfiler och ger dem fullständig behörighet att köras.

|

| 2 | Lista över godkända företagsgodkännanden | COMPANY_WHITE_LIST |

Hashvärden som läggs till manuellt i listan Företagets godkända genom att gå till Framtvinga och sedan Rykte |

| 3 | Lista över förbjudna företag | COMPANY_BLACK_LIST |

Hashar som läggs till manuellt i listan över förbjudna företagskoder genom att gå till Enforce och sedan Reputations |

| 4 | Lista över betrodda godkända | TRUSTED_WHITE_LIST |

Godkända av Carbon Black via antingen molnet, en lokal skanning eller bådadera |

| 5 | Kända skadliga program | KNOWN_MALWARE |

Icke godkända av Carbon Black via antingen molnet, en lokal skanning eller bådadera |

| 6 | Misstänkt/heuristisk programvara | SUSPECT_MALWARE HEURISTIC |

Misstänkt programvara som upptäcks av Carbon Black, men inte nödvändigtvis skadlig |

| 7 | Annonsprogram/PUP-program | ADWARE PUP |

Annonsprogram och potentiellt oönskade program som upptäcks av Carbon Black |

| 8 | Local White | LOCAL_WHITE |

Filen har uppfyllt något av följande villkor:

|

| 9 | Gemensam lista över godkända | COMMON_WHITE_LIST |

Filen har uppfyllt något av följande villkor:

|

| 10 | Inte listad/adaptiv godkänd lista | NOT_LISTEDADAPTIVE_WHITE_LIST |

Ryktet Inte i listan anger att det inte går att hitta någon post om den när sensorn har kontrollerat programhashen med lokal skanner eller moln – den visas inte i ryktesdatabasen.

|

| 11 | Unknown | RESOLVING |

Det okända ryktet anger att det inte finns något svar från någon av de rykteskällor som sensorn använder.

|

Om du vill kontakta support, se Dell Data Security telefonnummer till internationell support.

Gå till TechDirect för att skapa en begäran om teknisk support online.

Om du vill ha mer information och resurser kan du gå med i Dell Security Community-forumet.