PowerEdge: Підготуйте хост VMware ESXi з підтримкою TPM до заміни апаратного забезпечення, щоб уникнути фіолетового екрану

Summary: Якщо ESXi-хости використовують Trusted Platform Module (TPM), ця стаття містить кроки, коли ESXi-хост залишається доступним через SSH до будь-яких апаратних змін.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Симптоми:

Після виконання апаратного обслуговування, включаючи заміну компонентів (наприклад, CMOS-батареї, процесора тощо), ви можете зіткнутися з помилками Purple Screen під час завантаження резервної копії хоста.

Корінь причини:

Починаючи з версії 7.0u2, ESXi використовує TPM 2.0 для захисту системних конфігурацій через «TPM-герметизацію». До конфігурації можна отримати доступ лише за допомогою того ж TPM-чіпа, що й спочатку.

Щоб уникнути цього, необхідно зібрати ключ відновлення з TPM Security-Enabled хостів перед виконанням заміни.

Інструкції:

- SSH у хост ESXi

- Перевірте, чи встановлено TPM і «TPM Security» увімкнено в BIOS:

[root@host1:~] esxcli hardware trustedboot get Drtm Enabled: true Tpm Present: true

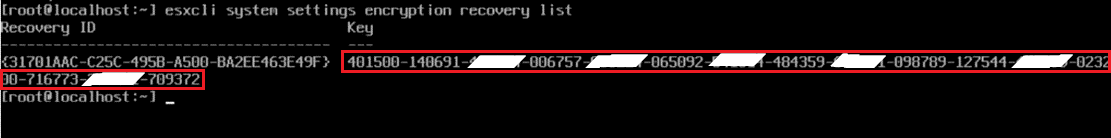

- Отримайте Ключ Відновлення , виконавши команду нижче:

esxcli system settings encryption recovery list

Примітка: Ключ відновлення — це другий набір чисел, що показаний: 16 груп, кожна з яких містить шість цифр, як зазначено вище

- Переконайтеся, що ключ відновлення зберігається десь у безпечному місці для майбутнього використання.

Примітка: Якщо ключ відновлення недоступний, єдиний варіант — перевстановити ESXi.

На цьому етапі безпечно замініть деталь, і якщо раніше у вас був фіолетовий екран, виконайте наведені нижче кроки для вирішення проблеми.

Кроки:

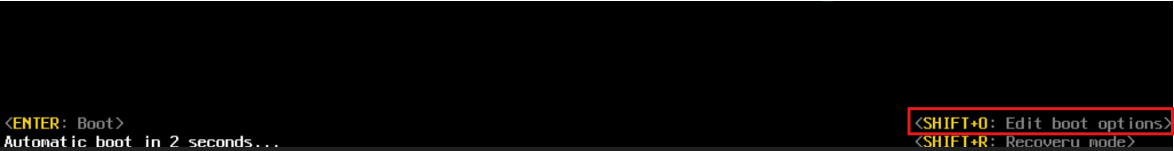

- Перезавантажте ESXi і натисніть SHIFT+O, коли з'явиться запит:

- Додайте до конфігурації завантаження наступне з ключа відновлення, зібраного з передумов:

encryptionRecoveryKey=######-######-######-######-######-######-######-######-######-######-######-######-######

Примітка: Не видаляйте інформацію, яка вже є на початку запиту.

Наприкінці існуючого bootUUID додайте пробіл, а потім інформацію з encryptionRecoveryKey , як показано на скріншоті вище.

- Натисніть Enter , щоб продовжити процес завантаження хоста.

- SSH на хост і виконайте команду нижче для запису змін на диск:

[root@host1:~] /sbin/auto-backup.sh

Affected Products

C Series, Modular Infrastructure, Rack Servers, Tower Servers, XE Servers, XR Servers, OEM Server Solutions, VMware ESXi 7.x, VMware ESXi 8.x, VMware ESXi 9.xProducts

C Series, Modular Infrastructure, Rack Servers, Tower Servers, XE Servers, XR Servers, OEM Server SolutionsArticle Properties

Article Number: 000318876

Article Type: How To

Last Modified: 08 Jan 2026

Version: 3

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.