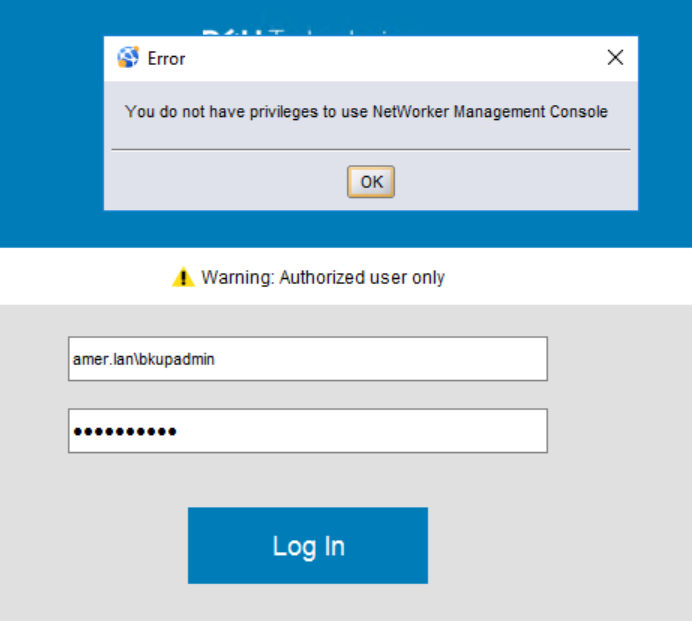

NMC: AD/LDAP-inloggningen misslyckas "Du har inte behörighet att använda NetWorker Management Console"

Summary: Extern autentisering (AD eller LDAP) är integrerad med NetWorker. Om du loggar in på NetWorker Management Console (NMC) som ett externt konto returneras felmeddelandet "Du har inte behörighet att använda NetWorker Management Console". ...

Symptoms

- Extern autentisering (Microsoft Active Directory (AD) eller LDAP (OpenLDAP) har lagts till i NetWorker-serverns autentiseringsservertjänst.

- När du försöker logga in på NetWorker Management Console (NMC) med ett AD- eller LDAP-konto visas en felruta som säger "Du har inte behörighet att använda NetWorker Management Console"

Cause

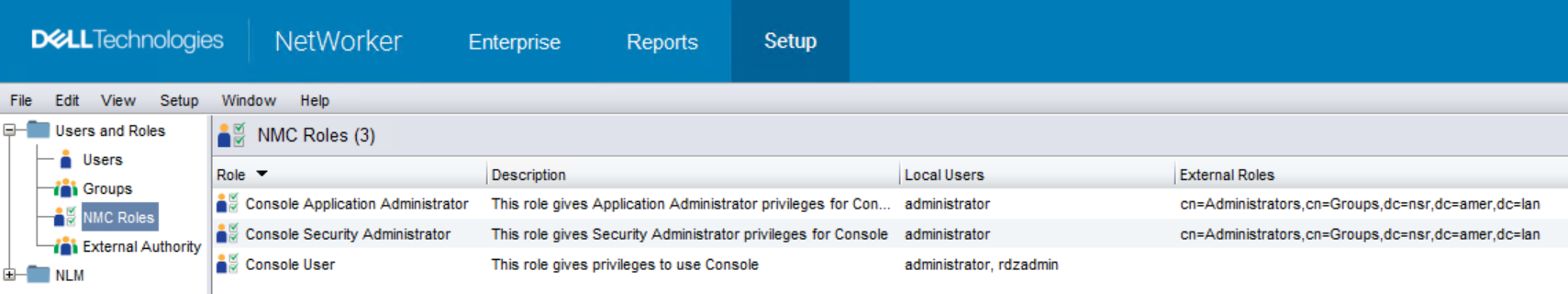

- Konsolprogramadministratörer: Ger användaren/gruppen åtkomst att logga in på NMC och köra NMC-rapporter. Användare eller grupper med behörighet för programadministratörer kan ändra NMC Enterprise-konfigurationen.

- Konsolsäkerhetsadministratörer: Ger användaren/gruppen åtkomst till att ändra användarinställningar och grupper i NMC Enterprise-konfigurationen.

- Konsolanvändare: Ger användaren/gruppen åtkomst att logga in på NMC och köra NMC-rapporter; Användaren kan dock inte ändra NMC Enterprise-inställningarna eller komma åt säkerhetsinformation.

Symptomet i den här kunskapsbasartikeln visas när:

- AD/LDAP-användaren eller gruppen Distinguished-Name (DN) har inte angetts i fältet externa roller i grupperna Konsolprogramadministratörer eller Konsolanvändare.

- AD/LDAP-användaren tillhör inte en AD/LDAP-grupp som definieras i fältet externa roller i grupperna Konsolprogramadministratörer eller Konsolanvändare.

Resolution

1. Ta reda på vilken värd som är servern för NetWorker-autentisering (AUTHC).

- På NetWorker Management Console-servern (NMC) öppnar du

gstd.conffil.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (Standard): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Filen gstd.conf innehåller en authsvc_hostname sträng som definierar värdnamnet och porten som används för att bearbeta inloggningsbegäranden i NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Öppna en upphöjd prompt på AUTHC-servern och ta reda på vilken AD-grupp användaren tillhör:

Följande metoder kan användas:

NetWorker-metod:

authc_mgmt kommando för att fråga vilka AD-grupper en användare tillhör:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Du kan hämta klientorganisationens namn med:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Du kan få domännamnet med:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Logga in på NMC som NetWorker-standardadministratörskonto.

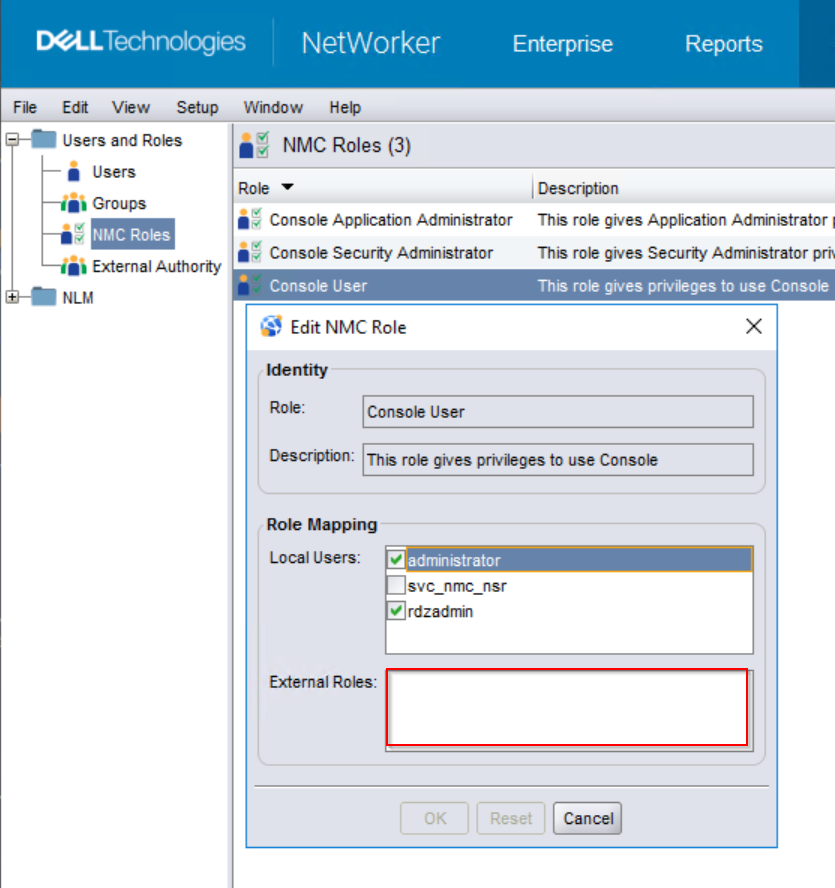

b. Öppna rollen NMC-användare och ange AD-gruppernas unika namn i fältet Externa roller:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Ta inte bort dessa.

4. Innan du kopplar från NMC kontrollerar du även om AD-gruppen har definierats i en NetWorker-serveranvändargrupp. Om användaren saknar NetWorker-serverbehörighet kan han eller hon logga in på NMC, men ser inte jobb eller resurser när han eller hon har anslutit till servern.

a. Medan du fortfarande är inloggad på NMC som NetWorker-standardadministratör ansluter du till NetWorker-servern.

b. Kommer till server-användare> och grupper.

c. Öppna den användargrupp som har de behörigheter som du vill använda för AD-gruppen.

d. I fältet Externa roller lägger du till AD-gruppens unika namn:

5. Försök att logga in på NMC med AD/LDAP-användarkontot:

b. Använda det AD-grupp-DN som du vill bevilja

FULL_CONTROL Behörighet att köra:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan