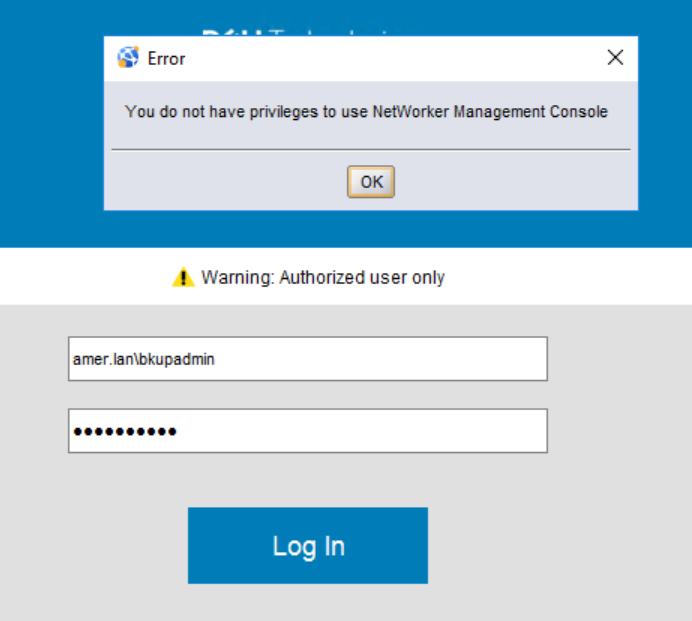

NMC: AD-/LDAP-kirjautuminen epäonnistuu "Sinulla ei ole NetWorker Management Consolen käyttöoikeuksia"

Summary: Ulkoinen todennus (AD tai LDAP) on integroitu NetWorkeriin. Kirjautuminen NetWorker Management Consoleen (NMC) ulkoisena tilinä palauttaa virheen You do not right to use NetWorker Management Console. ...

Symptoms

- Ulkoinen todennus (Microsoft Active Directory (AD) tai LDAP (OpenLDAP) on lisätty NetWorker-palvelimen todennuspalvelinpalveluun.

- Kun yrität kirjautua NetWorker Management Consoleen (NMC) AD- tai LDAP-tilillä, näkyviin tulee virheruutu "Sinulla ei ole oikeuksia käyttää NetWorker Management Consolea"

Cause

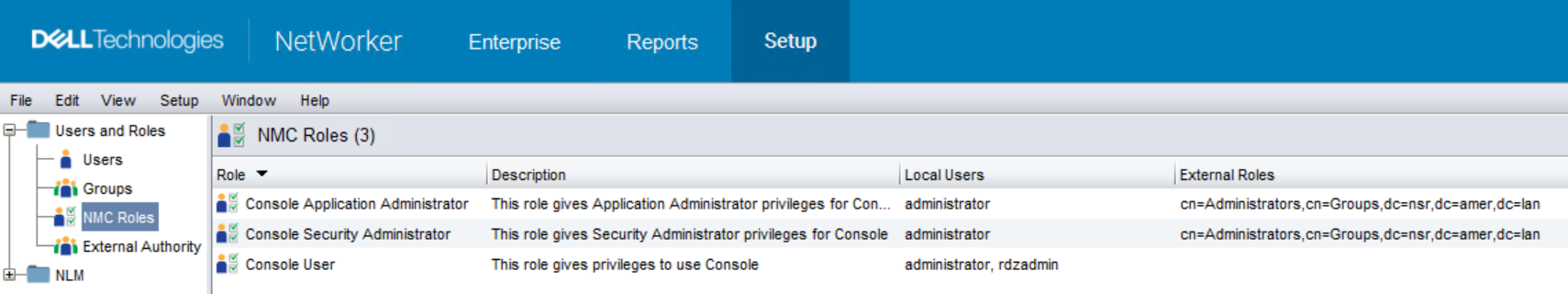

- Konsolisovelluksen järjestelmänvalvojat: Antaa käyttäjälle/ryhmälle oikeuden kirjautua NMC:hen ja suorittaa NMC-raportteja. Käyttäjät tai ryhmät, joilla on sovellusten järjestelmänvalvojien oikeudet, voivat muuttaa NMC Enterprise -kokoonpanoa.

- Konsolin suojauksen järjestelmänvalvojat: Antaa käyttäjälle/ryhmälle oikeuden muuttaa käyttäjäasetuksia ja ryhmiä NMC Enterprise -kokoonpanossa.

- Konsolin käyttäjät: Antaa käyttäjälle/ryhmälle oikeuden kirjautua NMC:hen ja suorittaa NMC-raportteja. Käyttäjä ei kuitenkaan voi muuttaa NMC Enterprise -asetuksia tai käyttää suojaustietoja.

Tässä tietämyskannan artikkelissa esiintyvä ongelma ilmenee, kun:

- AD-/LDAP-käyttäjää tai DN (Distincted-Name) -ryhmää ei ole määritetty konsolisovellusten järjestelmänvalvojien tai konsolin käyttäjienryhmien ulkoisten roolien kentässä.

- AD-/LDAP-käyttäjä ei kuulu AD-/LDAP-ryhmään, joka on määritetty joko Konsolisovelluksen järjestelmänvalvojat- tai Konsolin käyttäjät-ryhmän ulkoisten roolien kentässä.

Resolution

1. Määritä, mikä isäntä on NetWorker Authentication (AUTHC) -palvelin.

- Avaa NetWorker Management Console (NMC) -palvelimessa

gstd.conftiedosto.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (oletus): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Gstd.conf-tiedosto sisältää authsvc_hostname merkkijonon, joka määrittää isäntänimen ja portin, jota käytetään kirjautumispyyntöjen käsittelyyn NMC:ssä:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Avaa järjestelmänvalvojan oikeuksin suoritettava kehote AUTHC-palvelimessa ja määritä, mihin AD-ryhmään käyttäjä kuuluu:

Seuraavia menetelmiä voidaan käyttää:

NetWorker-menetelmä:

authc_mgmt komento, jolla kysytään, mihin AD-ryhmiin käyttäjä kuuluu:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Saat vuokralaisen nimen seuraavasti:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Voit saada verkkotunnuksen seuraavasti:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Kirjaudu NMC:hen NetWorker Administrator -oletustilinä.

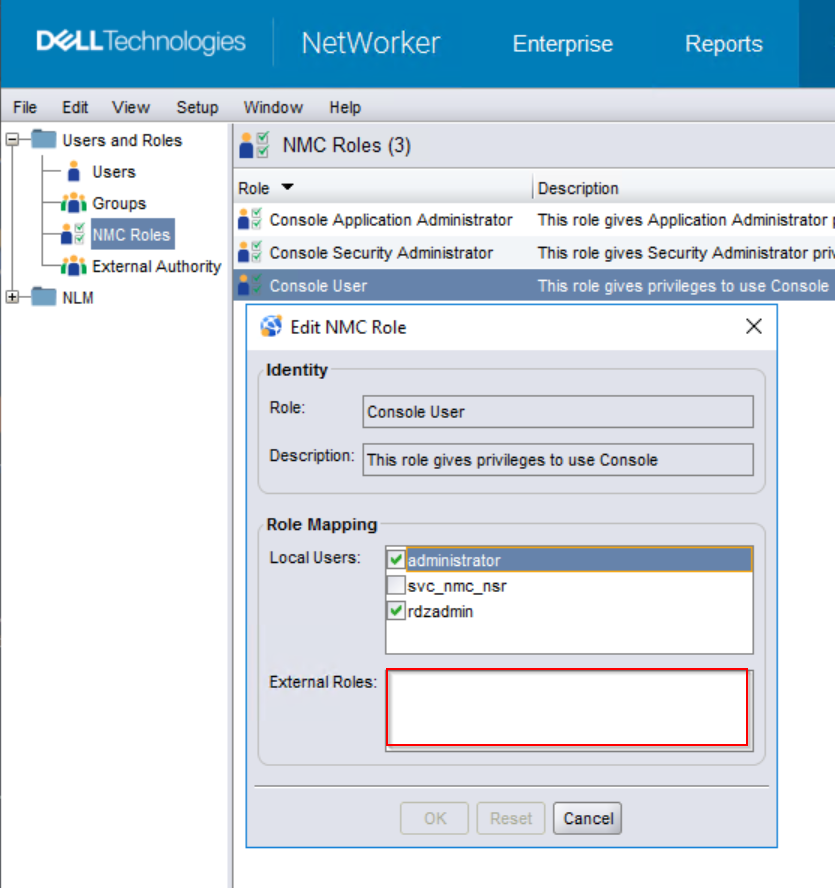

b. Avaa NMC-käyttäjät-rooli ja määritä AD-ryhmien yksilöllinen nimi Ulkoiset roolit -kentässä:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Älä poista näitä.

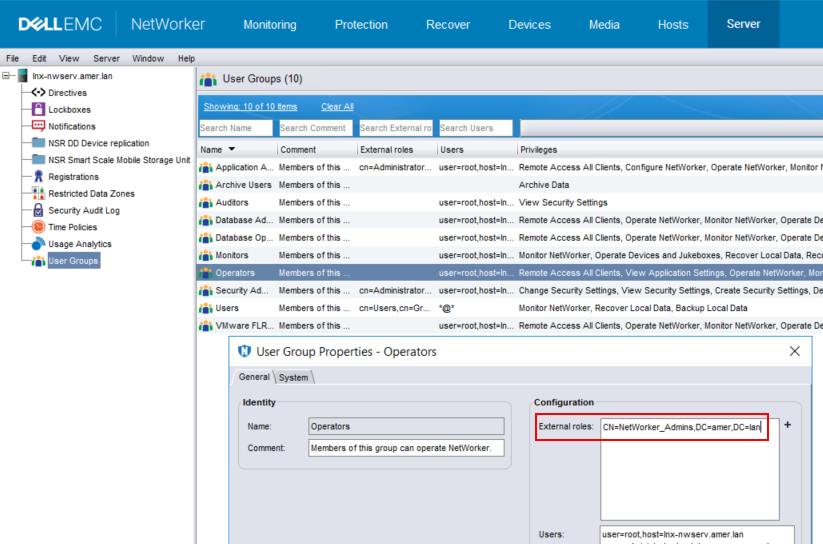

4. Ennen kuin katkaiset yhteyden NMC:hen, varmista myös, onko AD-ryhmä määritetty NetWorker-palvelimen käyttäjäryhmään. Jos käyttäjällä ei ole NetWorker-palvelimen käyttöoikeuksia, hän voi kirjautua NMC:hen, mutta hän ei näe töitä tai resursseja palvelinyhteyden muodostamisen jälkeen.

a. Kun olet edelleen kirjautuneena NMC:hen oletusarvoisena NetWorker-järjestelmänvalvojana, muodosta yhteys NetWorker-palvelimeen.

b. Siirry kohtaan Palvelin-käyttäjät> ja ryhmät.

c. Avaa käyttäjäryhmä, jonka käyttöoikeudet haluat ottaa käyttöön AD-ryhmässä.

d. Kirjoita Ulkoiset roolit -kenttään AD-ryhmän yksilöllinen nimi:

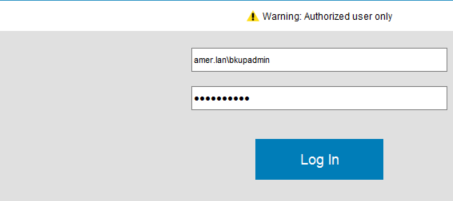

5. Yritä kirjautua NMC:hen AD-/LDAP-käyttäjätilillä:

b. Myönnettävän AD-ryhmän DN:n käyttäminen

FULL_CONTROL Lupa suorittaa:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan