Avamar:Avinstallerインストール パッケージ(AVP)を使用してセッション セキュリティを管理する方法

Summary: この記事では、Avinstallerインストール パッケージ(AVP)を使用してAvamarセッションのセキュリティ設定を管理する方法について説明します。

Instructions

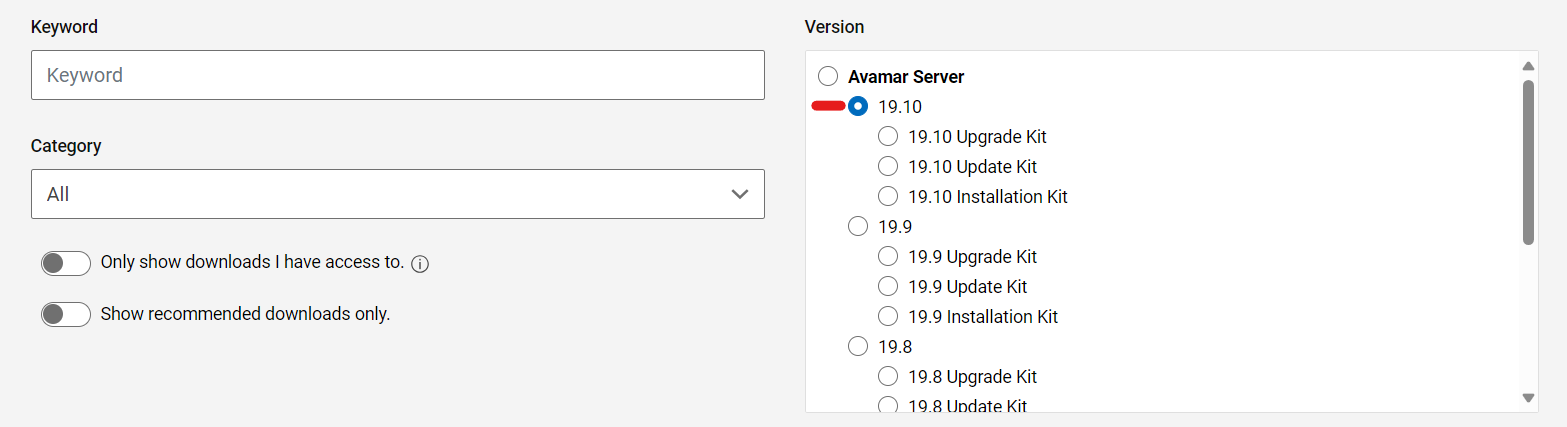

1.セッション セキュリティAVPのダウンロード:

ある。Dell製品サポート リンクにアクセスします

B。ログインしてダウンロードを表示します。

たとえば、適切なAvamarバージョンを選択します。

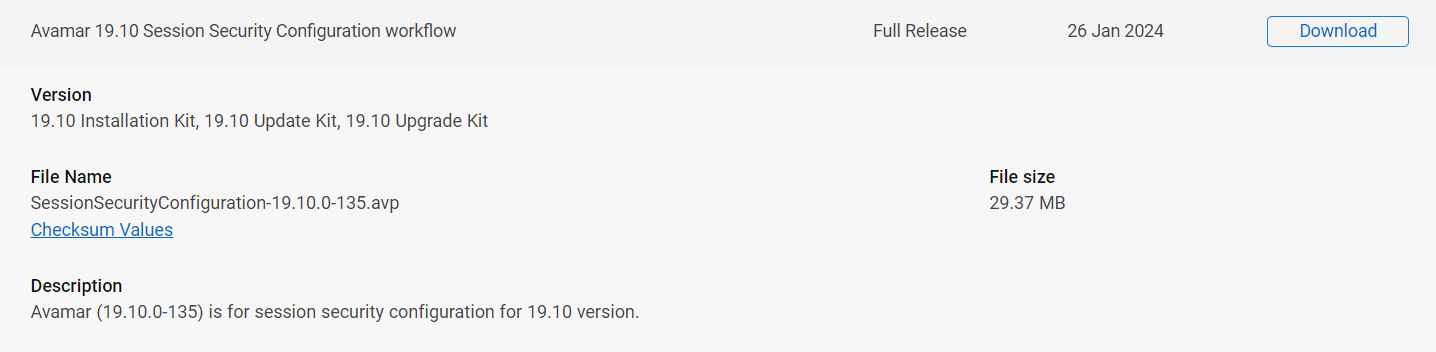

Avamarセッション セキュリティ構成ワークフロー パッケージを検索します。

2.インストール前:

-

すべてのバックアップ、レプリケーションを停止し、メンテナンス(チェックポイント、チェックポイント検証(

hfscheck)、ガベージ コレクションなど)。 -

有効なチェックポイントがあることを確認します。

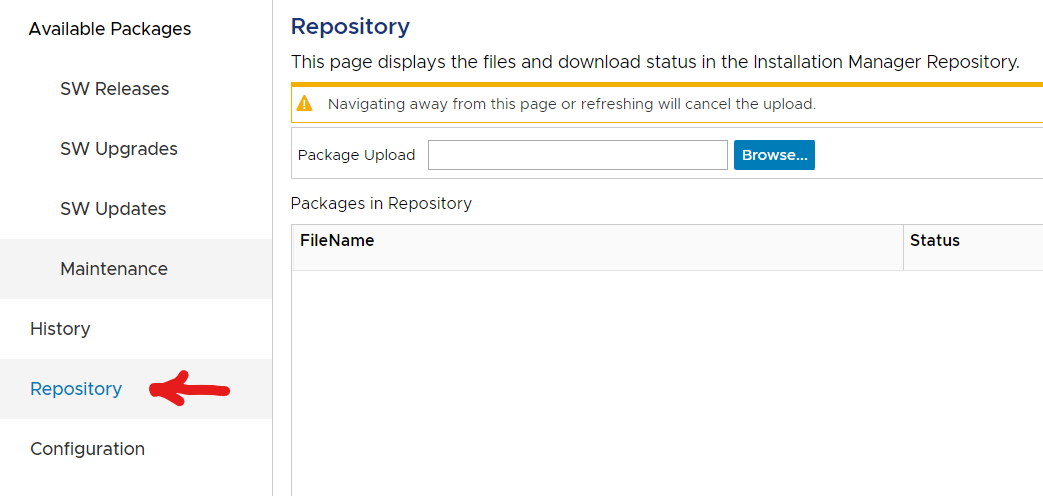

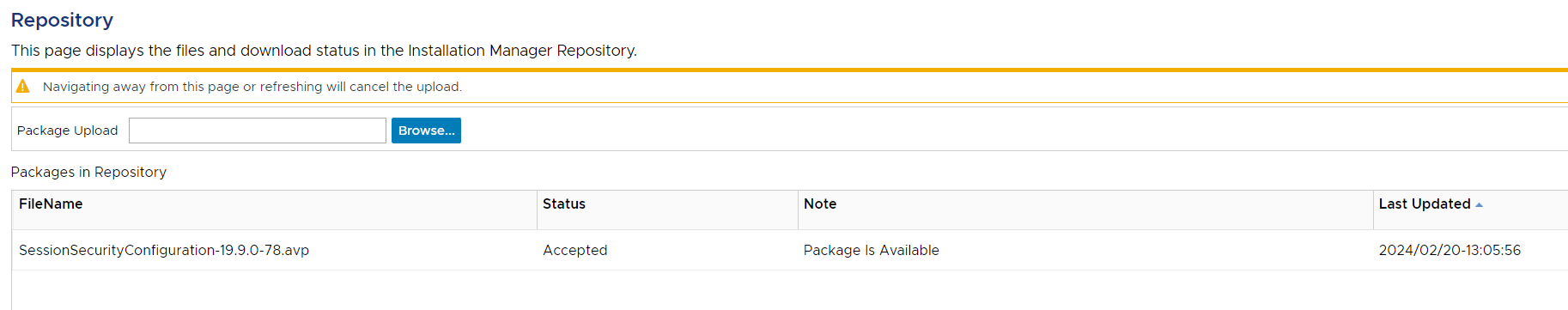

3.Session Security AVPをパッケージ リポジトリーにアップロードします。

適切なセッション セキュリティ構成パッケージがダウンロードされたら、次の 2 つのインストール オプションがあります。

オプション1:

ある。Avamar ユーティリティノード上の/home/admin などの一時ディレクトリにパッケージをアップロードします。

B。パッケージをディレクトリーに移動します /data01/avamar/repo/packagesが使用するJava Runtime Environmentへのパスを定義します。

mv <package-name> /data01/avamar/repo/packages/

AVinstallerサービスは、ディレクトリーへの変更を検出し、パッケージ リポジトリーへのパッケージのロードを自動的に開始します。

オプション2:

ある。AVinstaller Webサービス ページを開きます。

https://<avamar_server_ip_or_hostname>/avi

B。リポジトリーセクションに移動します。

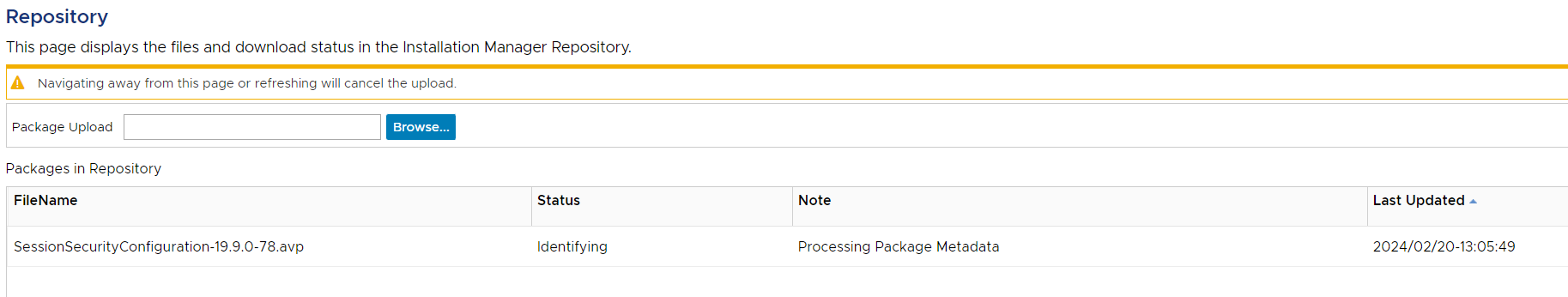

パッケージでは次の処理が行われます。

準備が整うと、ステータスは[Accepted]になります。

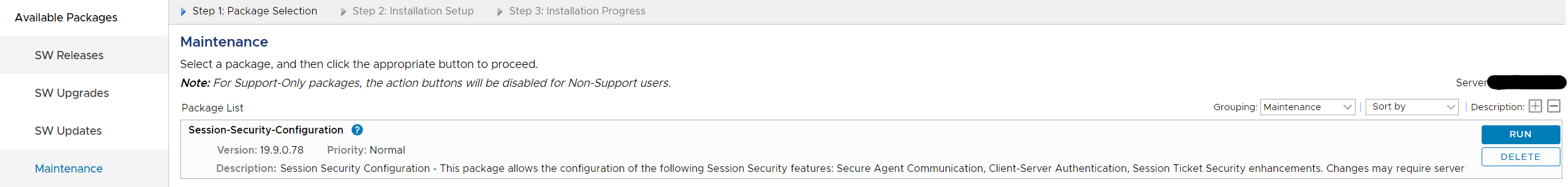

4.セッション セキュリティAVPのインストール:

ある。AVinstallerを使用してパッケージがアップロードされなかった場合は、AVinstaller Webサービス ページを開きます。

https://<avamar_server_ip_or_hostname>/avi

B。[Maintenance]タブに移動して、パッケージを実行します。

c. [実行] を選択します。

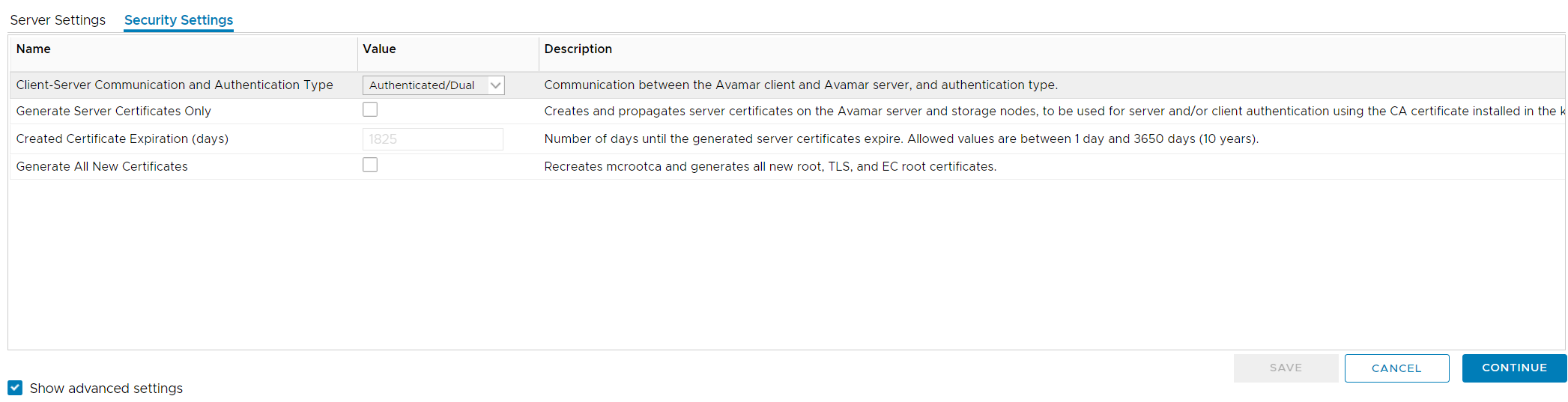

d. 「インストール設定」画面で、「セキュリティ設定」タブを選択し、「詳細設定を表示する」チェックボックスにチェックを入れます。

セッション セキュリティ設定の管理:

証明書の生成:

-

-

- サーバー証明書のみ生成:

- 単独で選択すると、

GSANサーバー証明書。- 画面の説明には、「Avamar Serverおよびストレージ ノード上にサーバー証明書を作成して伝播します。証明書は、Avamar Serverおよび/またはクライアントの認証に使用されます。

CA certificateキーストアにインストールされています。

- 画面の説明には、「Avamar Serverおよびストレージ ノード上にサーバー証明書を作成して伝播します。証明書は、Avamar Serverおよび/またはクライアントの認証に使用されます。

- これにより、Avamarグリッドで次のアクションが実行されます。

- を実行します。

enable_secure_config.shスクリプト (enable_secure_config.sh --certs)は、次の処理を行います。- Avamar内部ルート証明書をAvamarキーストアからエクスポートします。

- を実行します。

- 単独で選択すると、

- サーバー証明書のみ生成:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- このルート証明書を次の2つの場所に保存します。

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- その後、avamar_keystoreのルート証明書を使用して、

GSANに保存され、次の場所に保存されます。

- その後、avamar_keystoreのルート証明書を使用して、

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- これらの証明書は、その後、すべてのストレージ ノードに伝播されます。

- 最後に、

GSAN SSL socketが再ロードされるため、ポート29000への新しい接続が再生成された証明書を提供します。

-

-

-

-

-

-

- すべての新しい証明書の生成

- このチェックボックスをオンにすると、[サーバー証明書のみを生成]チェックボックスも自動的にオンになります

これは、すべての新しい証明書を生成するときに発生するプロセスが原因です。- 画面の説明には次のように表示されます。"再作成

mcrootcaそして、すべての新しいルートを生成します。TLS, and EC root certificates」の出力です。

- 画面の説明には次のように表示されます。"再作成

- これにより、次のアクションが実行されます。

- Avamar内部ルート認証局(CA)の再生成

mcrootca all(これは、avamar_keystoreに格納されているAvamar内部ルートCAを置き換えます

/usr/local/avamar/lib/avamar_keystore)を作成します。 - 再生成

GSAN前の「サーバー証明書のみを生成する」セクションで説明した証明書。

- このチェックボックスをオンにすると、[サーバー証明書のみを生成]チェックボックスも自動的にオンになります

- すべての新しい証明書の生成

-

Avamar内部ルート証明書は、次のコマンドで表示できます。

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA Avamarとの安全な相互TLS通信を可能にするAvamar MCSからの署名済み証明書。

詳細については、以下を参照してください。Avamar:Avamar認証局(CA)をユーザーが指定した認証局(CA)にインストールまたは交換する

E。準備ができたら、パッケージの実行を続行します。

パッケージを複数回使用して、必要に応じてこれらの設定を構成できます。