Suojattujen osien varmenteiden vahvistaminen (laitteessa)

Summary: Lue, miten voit vahvistaa laitteen eheyden käyttämällä alustavarmennetta ja todentaja-alustaa laitteen suojattua komponenttien varmennusta varten.

Instructions

Dell-tietokoneen eheys ja aitous voidaan tarkistaa käyttämällä alustaa, varmennetta ja todentaja-alustaa. Tämä voidaan tehdä, kun suojattu osien varmennus (laitteessa) tilataan laitteen mukana. Yhdysvaltain puolustusministeriö (DoD) kehitti todentaja-alustan. Todentaja-alusta tunnetaan nimellä Host Integrity at Runtime and Start-up (HIRS). HIRS-työkalu koostuu kahdesta osasta, Attestation Certificate Authority (ACA) -portaalista ja HIRS-provisioijasta. Seuraavat on määritettävä, jotta HIRS-valmistelu voi tarkistaa tulokset:

- HIRS-työkalu

- Päätepistelaite, jossa on Windows 10 tai Windows 11

- HIRS-provisioijan määritys

- ACA-portaali

- Itävallan tilintarkastustuomioistuimeen ladatut allekirjoitus- ja alustavarmenteet

- ACA:ssa vahvistetut periaatteet, joissa määritetään, mitkä laitteen osat ja todistus on validoitava

Laitteen eheyden vahvistaminen edellyttää, että asennat HIRS ACA -portaalin, keräät varmenteita, lataat varmenteita ACA-portaaliin, määrität ACA-käytännön, lataat ja asennat HIRS Provisionerin, suoritat provisioinnin ja tarkistat tulokset.

HIRS ACA -portaalin asentaminen

.

.

Kun asennat HIRS ACA -portaalin testattavaan järjestelmään, käytät todistusta paikallisesti. Tämä menetelmä on todennäköisesti helpoin käyttöönottomalli, mutta ei turvallisin. Voit turvallisemman tavan asentamalla HIRS ACA -portaalin etälaitteeseen tai -palvelimeen.

- Lataa ja asenna Docker Desktop testattavaan järjestelmään tai palvelimeen.

Huomautus: ACA-todentajan suorittamista testattavassa järjestelmässä kutsutaan paikalliseksi vahvistukseksi, ja se on erilainen uhkamalli kuin ACA:n suorittaminen verkkopalvelimessa.

- Hae Windows PowerShell, napsauta sitä hiiren kakkospainikkeella, valitse Suorita järjestelmänvalvojana, kirjoita seuraava komento ja paina sitten Enter-näppäintä.

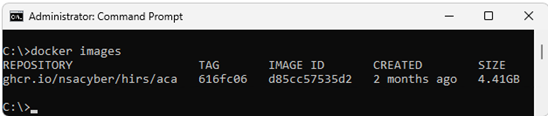

docker pull ghcr.io/nsacyber/hirs/aca:616fc06 - Vahvista Dockerissa, että HIRS ACA -näköistiedosto on luotu, kirjoittamalla seuraava komento ja painamalla sitten Enter-näppäintä.

docker images

- Tarkista säilö PowerShellissä kohdassa REPOSITORY

repository gchr.io/nsacyber/hirs/aca.

- Kirjoita PowerShelliin seuraava komento ja paina sitten Enter-näppäintä.

docker run --name=aca -p 8443:8443 ghcr.io/nsacyber/hirs/aca:616fc06 - Varmista Dockerissa, että säilössä on käynnissä palvelimen levykuva, kirjoittamalla seuraava komento ja painamalla sitten Enter-näppäintä.

docker container ls -a - Varmista, että

acanäkyy NIMET-luokassa .

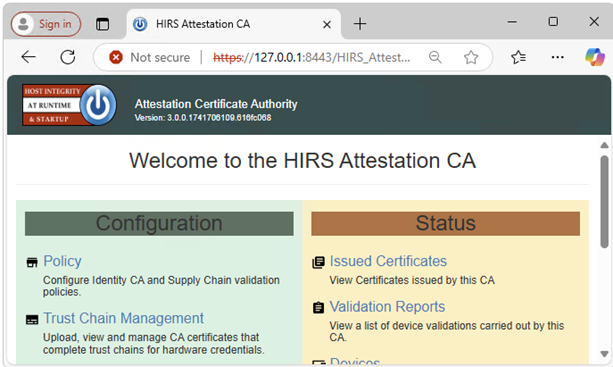

- Avaa selain ja siirry ACA-portaaliin varmistaaksesi, että Docker-kuva toimii. Jos suoritat paikallisen vahvistuksen, käytä paikallisen isännän IP-osoitetta 127.0.0.1.

Huomautus:

Huomautus:- Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/

.

- Portaalisivuston käyttöönotto voi kestää muutaman minuutin.

- Kun portaalisivusto on online-tilassa, näyttöön saattaa tulla Yhteytesi ei ole yksityinen -sanoma. Tämä on normaalia toimintaa paikallista vahvistusta suoritettaessa.

- Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/

Kerää sertifikaatteja

- Kerää SCV-alustan määritevarmenne. SCV (laitteessa) tallentaa varmenteen kiintolevyn UEFI-osioon.

- Hae komentokehote, napsauta sitä hiiren kakkospainikkeella ja valitse sitten Suorita järjestelmänvalvojana.

- Kirjoita seuraava komento ja paina sitten Enter-näppäintä.

mountvol o: /S - Kirjoita seuraava komento ja paina sitten Enter-näppäintä.

copy o:\EFI\tcg\cert\platform\*.cer c:\dell\platcert}Huomautus: Jos SCV (on Cloud) on ostettu, varmenne on Dellin luotetussa laitteessa eikä se ole saatavilla paikallisesti HIRS ACA:n vahvistusta varten.

- Nouda Dell Intermediate CA -allekirjoitusvarmenne.

- Tehtaalla määritevarmenne ja allekirjoitusvarmenne ketjutetaan SCV Platform Certificate -varmenteeseen, ja ne on erotettava toisistaan, ennen kuin ne voidaan ladata HIRS ACA -portaaliin. Suorita seuraava komento PowerShellistä ja paina sitten Enter-näppäintä.

PowerShell :> $i=0; Get-Content c:\dell\platcert\*.cer -ReadCount 3 | %{$i++; $_ | Out-File out_$i.crt} - Kerää tiedostonimet

out_1.crtjaout _2.crt.

- Tehtaalla määritevarmenne ja allekirjoitusvarmenne ketjutetaan SCV Platform Certificate -varmenteeseen, ja ne on erotettava toisistaan, ennen kuin ne voidaan ladata HIRS ACA -portaaliin. Suorita seuraava komento PowerShellistä ja paina sitten Enter-näppäintä.

- Nouda varmentajan allekirjoituksen päävarmenne siirtymällä kohtaan Luotetun laitteen tuki | Ajurit ja ladattavat tiedostot sekä Secure Component Validatorin lataaminen.

- Kerää ympäristön TPM-pää- ja väliallekirjoitusvarmenteet seuraavista lähteistä:

- STMicro: https://www.st.com/resource/en/technical_note/tn1330-st-trusted-platform-module-tpm-endorsement-key-ek-certificates-stmicroelectronics.pdf

- Nuvoton: https://www.nuvoton.com/export/sites/nuvoton/files/security/Nuvoton_TPM_EK_Certificate_Chain.pdfHuomautus: Järjestelmänvalvojalla ei ehkä ole tietueita ympäristössä käytetyistä TPM-malleista. Jos näin tapahtuu, järjestelmänvalvoja voi ladata kaikki TPM-root- ja väliallekirjoitusvarmenteet toimitetuista STMicro- ja Nuvoton-asiakirjoista.

- STMicro: https://www.st.com/resource/en/technical_note/tn1330-st-trusted-platform-module-tpm-endorsement-key-ek-certificates-stmicroelectronics.pdf

Lataa varmenteet ACA-portaaliin

- Lataa Dell SCV Platform Attribute -varmenne (

c:\dell\platcert\out_1.crt) ACA-portaaliin napsauttamalla + -merkkiä Platform Certificates -välilehdellä. Huomautus: Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/portal/certificate-request/platform-credentials

Huomautus: Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/portal/certificate-request/platform-credentials.

- Lataa Dell Factory Intermediate CA -allekirjoitusvarmenne (

c:\dell\platcert\out_2.crt), varmenteen myöntäjän allekirjoituksen päävarmenne (PROD-CSG-SCV-Root.cer) ja TPM-pääallekirjoitusvarmenteet napsauttamalla + -merkkiä Luottamusketjun varmenteet -kohdan vieressä Luottamusketjun hallinta -välilehdessä. Huomautus: Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/portal/certificate-request/trust-chain

Huomautus: Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/portal/certificate-request/trust-chain.

Määritä ACA-käytäntö

- Siirry Käytäntö-välilehteen.

- Napsauta kynäkuvaketta ja aseta seuraavan asetukseksi Käytössä:

- Hyväksyntätietojen vahvistus

- Alustan tunnistetietojen vahvistus

- Platform-määritteen tunnistetietojen vahvistus

Huomautus: Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/portal/policy

Huomautus: Jos suoritat paikallisen vahvistuksen, siirry kohtaan https://127.0.0.1:8443/HIRS_AttestationCAPortal/portal/policy.

Lataa ja asenna HIRS Provisioner

Tämä vaihe on suoritettava jokaisessa järjestelmässä, joka sisältää varmenteen.

- Lataa ja asenna uusin Provisioner-versio HIRS Provisioner Releases

-sivulta.

- Valitse Resurssienhallinnassa

c:\Program Files(x86)\HIRS_Provisioner.NET\plugins\scripts\windows. - Napsauta hiiren kakkospainiketta

allcomponents.ps1ja valitse Muokkaa Muistiossa ja kommentoi sitten rivi 15 lisäämällä#symboli viivan edessä.Huomautus: Esimerkki:#$NVME_SCRIPT="$APP_HOME/nvme.ps1" # For NVMe. - Kommentoi riville 30 lisäämällä

#symboli viivan edessä.Huomautus: Esimerkki:#. $NVME_SCRIPT. - Korvaa kaikki "

### Gather HDD details" (rivit 669-744) ja seuraava teksti:### Gather HDD details Write-Progress -Id 1 -Activity "Gathering component details" -PercentComplete 70 Write-Progress -Id 2 -ParentId 1 -Activity "Gathering HDD information" -CurrentOperation "Querying" -PercentComplete 0 function parseHddData() { $RS=(Get-CimInstance -ClassName CIM_DiskDrive | select serialnumber,mediatype,pnpdeviceid,manufacturer,model | where mediatype -eq "Fixed hard disk media") $component="" $replaceable=(jsonFieldReplaceable "true") $numRows=1 if ($RS.Count -gt 1) { $numRows=($RS.Count)} for($i=0;$i -lt $numRows;$i++) { Write-Progress -Id 2 -ParentId 1 -Activity "Gathering Hard Disk information" -CurrentOperation ("Cleaning output for HDD " + ($i+1)) -PercentComplete ((($i+1) / $numRows) * 100) $hddClass=(jsonComponentClass "$COMPCLASS_REGISTRY_TCG" "$COMPCLASS_HDD") $pnpDevID="" if(isIDE($RS[$i].PNPDeviceID)) { $pnpDevID=(ideDiskParse $RS[$i].PNPDeviceID) } elseif(isSCSI($RS[$i].PNPDeviceID)) { $pnpDevID=(scsiDiskParse $RS[$i].PNPDeviceID) } else {Continue } if(($pnpDevID -eq $null) -or (($pnpDevID -eq "(Standard disk drives)") -and ($pnpDevID.product -eq $null))) { $regex="^.{,16}$" $pnpDevID=[pscustomobject]@{ product=($RS[$i].model -replace '^(.{0,16}).*$','$1') # Strange behavior for this case, will return } } $tmpManufacturer=$pnpDevID.vendor # PCI Vendor ID $tmpModel=$pnpDevID.product # PCI Device Hardware ID $tmpSerial=$RS[$i].serialnumber $tmpRevision=$pnpDevID.revision if ([string]::IsNullOrEmpty($tmpManufacturer) -or ($tmpManufacturer.Trim().Length -eq 0)) { $tmpManufacturer="$NOT_SPECIFIED" } $tmpManufacturer=$(jsonManufacturer "$tmpManufacturer".Trim()) if ([string]::IsNullOrEmpty($tmpModel) -or ($tmpModel.Trim().Length -eq 0)) { $tmpModel="$NOT_SPECIFIED" } $tmpModel=$(jsonModel "$tmpModel".Trim()) if (![string]::IsNullOrEmpty($tmpSerial) -and ($tmpSerial.Trim().Length -ne 0)) { $tmpSerial=(jsonSerial "$tmpSerial".Trim()) } else { $tmpSerial="" } if (![string]::IsNullOrEmpty($tmpRevision) -and ($tmpRevision.Trim().Length -ne 0)) { $tmpRevision=(jsonRevision "$tmpRevision".Trim()) } else { $tmpRevision="" } $tmpComponent=(jsonComponent $hddClass $tmpManufacturer $tmpModel $replaceable $tmpSerial $tmpRevision) $component+="$tmpComponent," } Write-Progress -Id 2 -ParentId 1 -Activity "Gathering Hard Disk information" -CurrentOperation "Done" -PercentComplete 100 return "$component".Trim(",") }

Suorita provisiointi

Napsauta hiiren kakkospainikkeella Provisioner-kohtaa ja valitse Suorita järjestelmänvalvojana järjestelmissä, jotka sisältävät varmenteen.

c:\Program Files(x86)\HIRS_Provisioner.NET\tpm_aca_provision.exe.

Tarkista tulokset

Tarkista ohimenevä tulos Validation Reports ACA -portaalisivulta.

.

.