PowerFlex 3.X: Při upgradu pomocí OVA s metodou zálohování a obnovení dojde ke ztrátě certifikátu

Summary: Upgrade na nástroj PowerFlex Manager 3.7 s novým OVA může způsobit ztrátu certifikátu LDAP, což vede k problémům s konfigurací.

Symptoms

Upgrade na verzi PowerFlex Manager 3.7 pomocí nové metody OVA se zálohováním nebo obnovením může vést ke ztrátě dříve vygenerovaných certifikátů pro protokol LDAP, což může vést k problémům s konfigurací protokolu LDAP.

Certifikáty SSL zařízení se používají pro webové rozhraní nástroje PowerFlex Manager. Důvěryhodné certifikáty SSL se používají pro zabezpečenou integraci služby Active Directory.

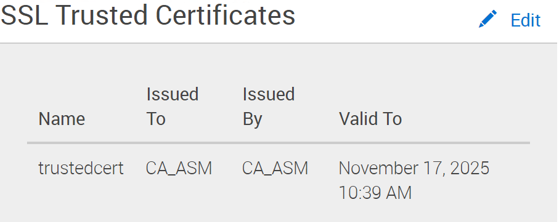

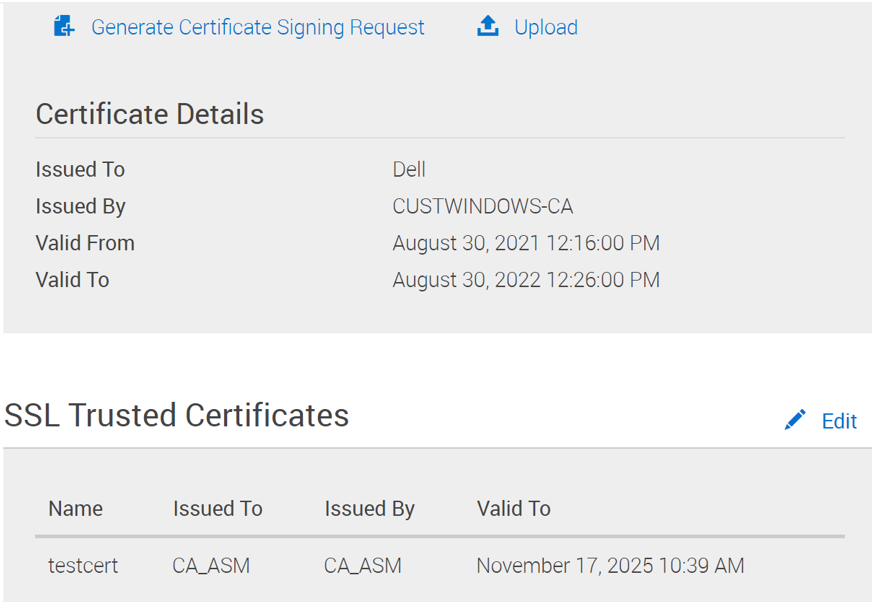

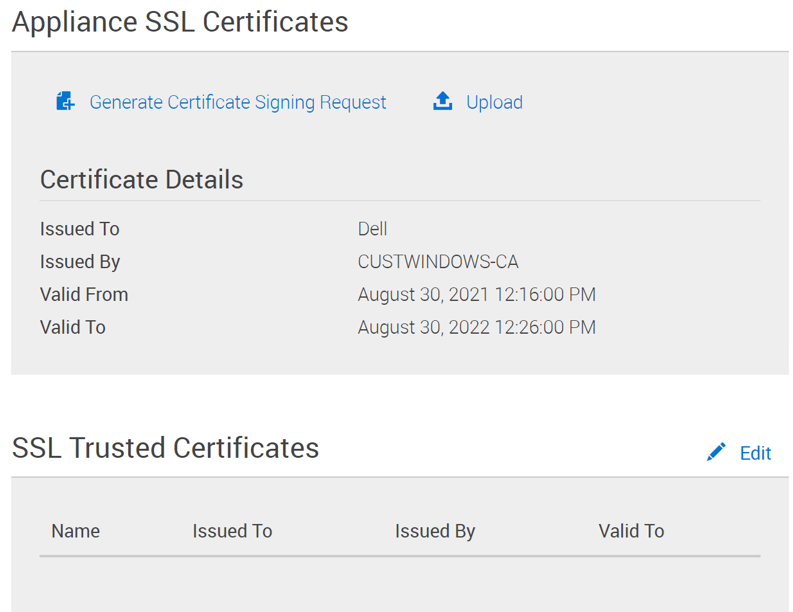

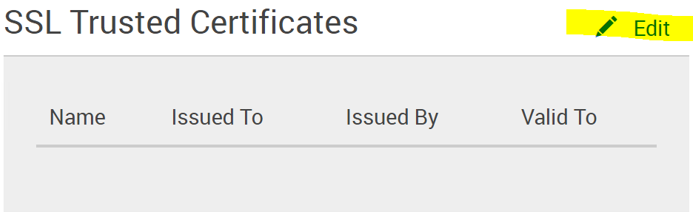

Nástroj PowerFlex Manager >Správa> virtuálních zařízení SSL/Důvěryhodné certifikáty jsou přítomny před zálohou PowerFlex Manager, ale po obnovení na nově nasazená OVA chybí:

Po zálohování nebo obnovení nástroje PowerFlex Manager do nově nasazených OVA zmizí důvěryhodné certifikáty SSL. Certifikáty SSL zařízení nemusí být po tomto procesu přítomny.

Cause

Resolution

Zálohování/obnova certifikátů SSL zařízení a důvěryhodných certifikátů:

Certifikáty SSL zařízení:

- Přihlaste se do zařízení PFxM pomocí SSH a sudo to root (sudo SU -)

- Zkopírujte následující soubory do umístění /home/delladmin/ nebo je zkopírujte do složky /tmp/, abyste získali oprávnění.

-

/etc/pki/tls/certs/localhost.crt

-

/etc/pki/tls/private/localhost.key

-

- Spuštěním následujícího příkazu změňte vlastníka souborů na delladmin, abyste je mohli zkopírovat ze zařízení:

-

Chown delladmin: delladmin /home/delladmin/localhost.*

-

- Zkopírujte soubory localhost.crt a localhost.key ze zařízení PFxM na jump server nebo jiný systém Linux pro dočasné úložiště.

Po nasazení OVA a obnovení zálohy lze certifikát SSL zařízení PFxM obnovit následovně:

- Přihlaste se do zařízení PFxM pomocí SSH a sudo to root (sudo SU -)

- Zkopírujte soubor .crt a. Soubory klíče z hostitelů skoků nebo umístění souboru do nového zařízení PFxM v umístění /home/delladmin/ nebo /tmp/

- Spuštěním následujících příkazů upravte oprávnění do původního stavu nebo je zkontrolujte, protože způsob, jakým jste je zkopírovali, mohl zachovat správná oprávnění. Chown/chmod můžete vždy spustit bez problémů bez ohledu na:

-

Chown root: root /path/to/files/localhost.*

-

Chmod 755 /path/to/files/localhost.crt

-

Chmod 400 /path/to/files/localhost.key

-

- Zkopírujte soubory do výchozího umístění:

-

Cp /path/to/files/localhost.crt /etc/pki/tls/certs/

-

Cp /path/to/files/localhost.key /etc/pki/tls/private/

-

- Restartujte zařízení PFxM.

- Po restartování zkontrolujte, zda se certifikát zobrazuje správně v prohlížeči a ve webovém uživatelském rozhraní PFxM v části Settings > Virtual Appliance Management > Appliance SSL Certificate.

Důvěryhodné certifikáty SSL:

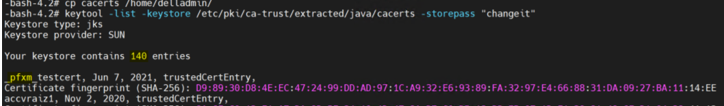

- Z původního zařízení PowerFlex Manager 3.6.x zkopírujte databázi cacerts na jump server nebo do libovolného zvoleného cíle (lze použít WinSCP nebo ekvivalentní aplikaci):

/etc/pki/java/cacerts

- Zkopírujte soubor cacerts do nově nasazeného zařízení >> PowerFlex 3.7. Spuštěním níže uvedeného příkazu zobrazte obsah. Měl by zobrazit několik certifikátů.

keytool-list -keystore /etc/pki/ca-trust/extracted/java/cacerts -storepass "changeit"

- V tomto příkladu jsme jej zkopírovali do umístění /home/delladmin/cacerts

- Všimněte si, že v tomto příkladu obsahuje 140 položek:

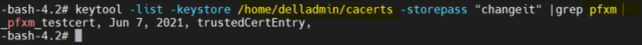

- Spuštěním níže uvedeného příkazu zkontrolujte, zda je k dispozici certifikát pfxm. V tomto příkladu se zobrazí jako _pfxm_testcert

keytool-list -keystore /home/delladmin/cacerts -storepass "changeit" |grep -i pfxm

- Poznamenejte si název souboru _pfxm_testcert v tomto příkladu:

- Export certifikátů ze záložní databáze cacerts

- Alias: V tomto příkladu se jedná o _pfxm_testcert

- Changeit je heslo úložiště klíčů

- Trusted_LDAP_AD.pem je název souboru používaný pro cert, ale můžete ho nazývat, jak chcete

Keytool -exportcert -rfc -keystore /home/delladmin/cacerts-alias _pfxm_testcert -storepass changeit -file Trusted_LDAP_AD.pem

- Z libovolného adresáře, ze kterého jste to spustili, zkopírujte soubor Trusted_LDAP_AD.pem (nebo jakýkoli název souboru, který jste mu dali) na jump server nebo do libovolného cíle, který zvolíte pomocí WinSCP nebo ekvivalentní aplikace, na snímku obrazovky výše byl příkaz spuštěn jako root, takže soubor uložil do /root/

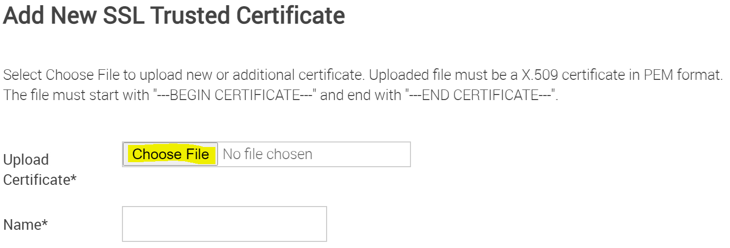

- Nahrajte soubor Trusted_LDAP_AD.pem (nebo jakýkoli název, který jste použili) do důvěryhodných certifikátů SSL kliknutím na tlačítko Upravit v části Důvěryhodné certifikáty SSL:

- Přejděte k souboru, který byl zkopírován (Trusted_LDAP_AD.pem v tomto příkladu).

- Po podání žádosti by nyní měl být k dispozici důvěryhodný certifikát: