PowerFlex 3.X: Das Zertifikat geht beim Upgrade mithilfe von OVA mit der Backup- und Wiederherstellungsmethode verloren

Summary: Ein Upgrade auf PowerFlex Manager 3.7 mit der neuen OVA kann zum Verlust des LDAP-Zertifikats führen, was zu Konfigurationsproblemen führt.

Symptoms

Ein Upgrade auf PowerFlex Manager 3.7 mit der neuen OVA mit einer Backup- oder Wiederherstellungsmethode kann zum Verlust zuvor erzeugter Zertifikate für LDAP führen, was zu LDAP-Konfigurationsproblemen führt.

Appliance-SSL-Zertifikate werden für die PowerFlex Manager-Weboberfläche verwendet. SSL-vertrauenswürdige Zertifikate werden für die sichere Active Directory-Integration verwendet.

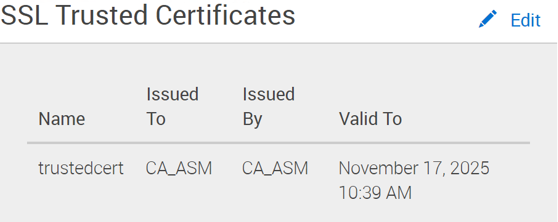

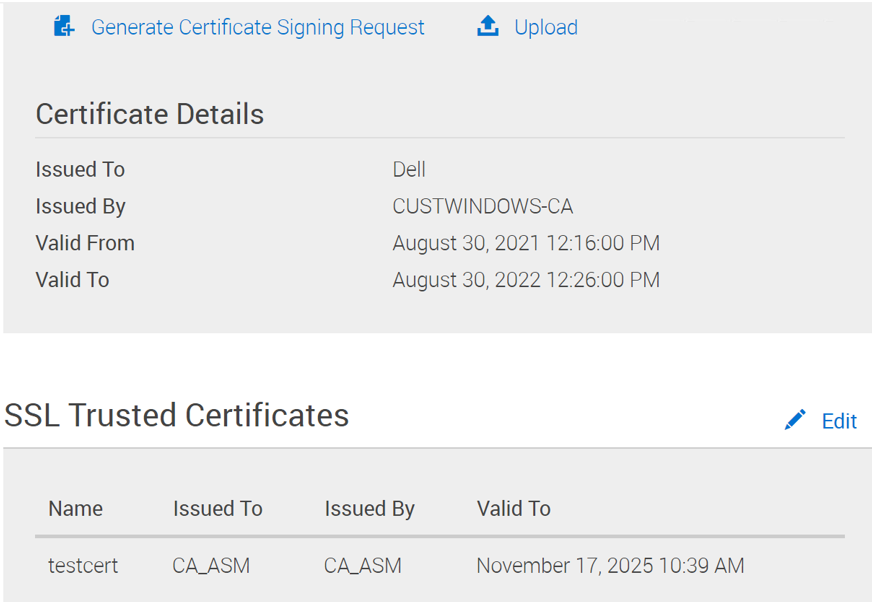

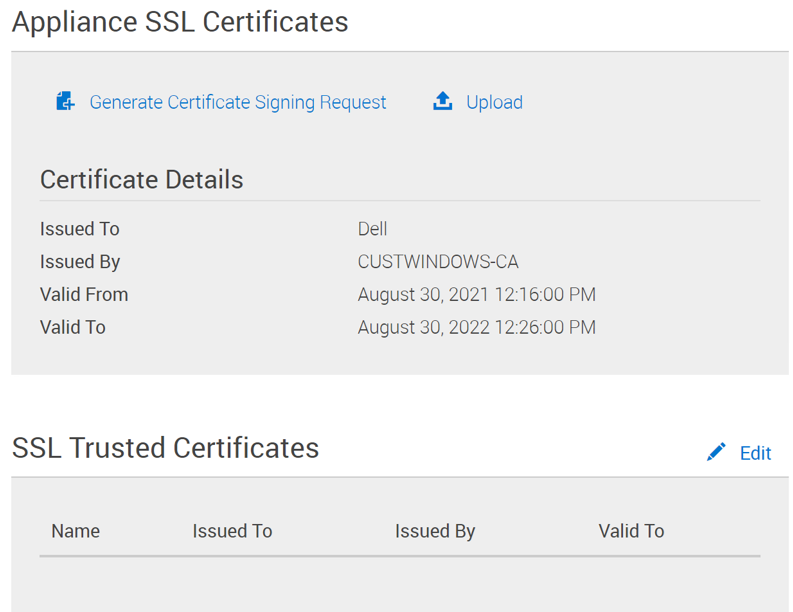

PowerFlex Manager > Management >virtueller AppliancesSSL-/vertrauenswürdige Zertifikate sind vor dem PowerFlex Manager-Backup vorhanden, fehlen jedoch nach einer Wiederherstellung auf neu bereitgestellte OVA:

Nach einem PowerFlex Manager-Backup oder einer PowerFlex Manager-Wiederherstellung auf eine neu bereitgestellte OVA-Datei sind die vertrauenswürdigen SSL-Zertifikate nicht mehr vorhanden. Nach diesem Vorgang sind möglicherweise keine Appliance-SSL-Zertifikate vorhanden.

Cause

Resolution

Backup/Wiederherstellung von SSL-Zertifikaten und vertrauenswürdigen Zertifikaten der Appliance:

Appliance-SSL-Zertifikate:

- Melden Sie sich mit SSH und sudo an der PFxM-Appliance an (sudo SU -)

- Kopieren Sie die folgenden Dateien nach /home/delladmin/ oder kopieren Sie sie nach /tmp/, damit Sie Schritt 3 für die Berechtigungen nicht ausführen müssen.

-

/etc/pki/tls/certs/localhost.crt

-

/etc/pki/tls/private/localhost.key

-

- Führen Sie den folgenden Befehl aus, um den Eigentümer der Dateien in delladmin zu ändern, damit Sie sie aus der Appliance kopieren können:

-

Chown delladmin: delladmin /home/delladmin/localhost.*

-

- Kopieren Sie die localhost.crt- und localhost.key-Dateien von der PFxM-Appliance auf den Jump-Server oder ein anderes Linux-System für temporären Storage.

Nachdem die OVA-Bereitstellung und die Wiederherstellung des Backups durchgeführt wurden, können Sie Folgendes tun, um das SSL-Zertifikat der PFxM-Appliance wiederherzustellen:

- Melden Sie sich mit SSH und sudo an der PFxM-Appliance an (sudo SU -)

- Kopieren Sie die .crt-Datei und. Schlüsseldateien vom Jump-Host oder Dateispeicherort zur neuen PFxM-Appliance in /home/delladmin/ oder /tmp/

- Führen Sie die folgenden Befehle aus, um die Berechtigungen an ihren ursprünglichen Zustand anzupassen, oder überprüfen Sie sie, da die Art und Weise, wie Sie sie kopiert haben, möglicherweise die richtigen Berechtigungen beibehalten hat. Sie können chown/chmod immer ohne Probleme ausführen, unabhängig davon:

-

Chown root: root /path/to/files/localhost.*

-

Chmod 755 /path/to/files/localhost.crt

-

Chmod 400 /path/to/files/localhost.key

-

- Kopieren Sie die Dateien an den Standardspeicherort:

-

Cp /path/to/files/localhost.crt /etc/pki/tls/certs/

-

Cp /path/to/files/localhost.key /etc/pki/tls/private/

-

- Starten Sie die PFxM-Appliance neu.

- Überprüfen Sie nach dem Neustart, ob das Zertifikat im Browser und in der PFxM-Webnutzeroberfläche unter Einstellungen > Virtual Appliance Management > Appliance SSL-Zertifikat korrekt angezeigt wird.

SSL-vertrauenswürdige Zertifikate:

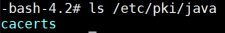

- Kopieren Sie die Cacerts-Datenbank von der ursprünglichen PowerFlex Manager 3.6.x-Appliance auf den Jump-Server oder ein beliebiges Ziel, das Sie auswählen (kann WinSCP oder eine entsprechende Anwendung verwenden):

/etc/pki/java/cacerts

- Kopieren Sie die Cacerts-Datei auf die neu bereitgestellte PowerFlex 3.7-Appliance >> . Führen Sie den folgenden Befehl aus, um den Inhalt aufzulisten. Es sollten einige Zertifikate angezeigt werden.

keytool-list -keystore /etc/pki/ca-trust/extracted/java/cacerts -storepass "changeit"

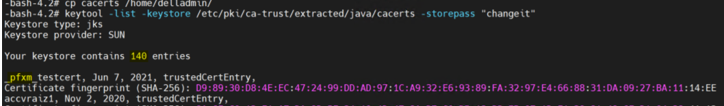

- In diesem Beispiel haben wir sie nach /home/delladmin/cacerts kopiert

- Beachten Sie, dass es in diesem Beispiel 140 Einträge enthält:

- Führen Sie den folgenden Befehl aus, um zu überprüfen, ob das pfxm-Zertifikat vorhanden ist. In diesem Beispiel wird es als _pfxm_testcert angezeigt

keytool-list -keystore /home/delladmin/cacerts -storepass "changeit" |grep -i pfxm

- Notieren Sie sich den Dateinamen _pfxm_testcert in diesem Beispiel:

- Exportieren von Zertifikaten aus der Cacerts-Backupdatenbank

- Der Alias ist in diesem Beispiel _pfxm_testcert

- Changeit ist das Keystore-Kennwort.

- Trusted_LDAP_AD.pem ist der Dateiname, der für das Zertifikat verwendet wird, aber Sie können es beliebig nennen.

Keytool -exportcert -rfc -keystore /home/delladmin/cacerts-alias _pfxm_testcert -storepass changeit -file Trusted_LDAP_AD.pem

- Kopieren Sie aus dem Verzeichnis, von dem aus Sie dies ausgeführt haben, Trusted_LDAP_AD.pem (oder den Dateinamen, den Sie ihm gegeben haben) auf Ihren Jump-Server oder ein anderes Ziel, das Sie mit WinSCP oder einer gleichwertigen Anwendung ausgewählt haben. Im obigen Screenshot wurde der Befehl als root ausgeführt, sodass die Datei in /root/ gespeichert wurde.

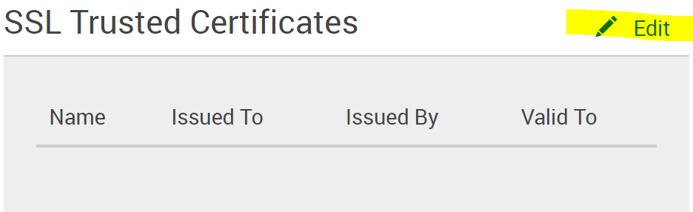

- Laden Sie Trusted_LDAP_AD.pem (oder welchen Namen auch immer Sie verwendet haben) in SSL Trusted Certificates hoch, indem Sie im Abschnitt SSL Trusted Certificates auf Edit klicken:

- Navigieren Sie zu der Datei, die kopiert wurde (in diesem Beispiel Trusted_LDAP_AD.pem).

- Nach dem Anwenden sollte nun ein vertrauenswürdiges Zertifikat vorhanden sein: