PowerFlex 3.X: Certyfikat jest tracony podczas aktualizacji przy użyciu OVA z metodą tworzenia kopii zapasowej i przywracania

Summary: Aktualizacja do PowerFlex Manager 3.7 z nową OVA może spowodować utratę certyfikatu LDAP, co prowadzi do problemów z konfiguracją.

Symptoms

Aktualizacja do PowerFlex Manager 3.7 przy użyciu nowej OVA z metodą tworzenia kopii zapasowej lub przywracania może spowodować utratę wcześniej wygenerowanych certyfikatów dla LDAP, co prowadzi do problemów z konfiguracją LDAP.

Certyfikaty SSL urządzenia są używane w interfejsie internetowym PowerFlex Manager. Zaufane certyfikaty SSL są używane do bezpiecznej integracji z usługą Active Directory.

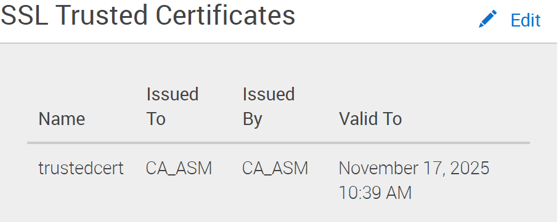

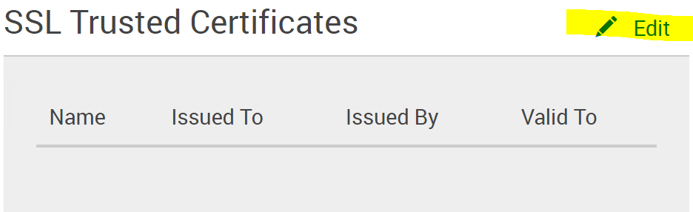

PowerFlex Manager > Zarządzanie >urządzeniami wirtualnymiCertyfikaty SSL/zaufane są obecne przed utworzeniem kopii zapasowej programu PowerFlex Manager, ale brakuje ich po przywróceniu do nowo wdrożonych komórek jajowych:

Po utworzeniu kopii zapasowej PowerFlex Manager lub przywróceniu do nowo wdrożonej komórki jajowej certyfikaty SSL Trusted Certificates znikną. Po zakończeniu tego procesu certyfikaty SSL urządzenia mogą nie być obecne.

Cause

Resolution

Tworzenie kopii zapasowych/przywracanie certyfikatów SSL i zaufanych certyfikatów urządzenia:

Certyfikaty SSL urządzenia:

- Zaloguj się do urządzenia PFxM za pomocą SSH i użyj polecenia sudo to root (sudo SU -).

- Skopiuj następujące pliki do katalogu /home/delladmin/ lub skopiuj je do katalogu /tmp/, dzięki czemu nie trzeba wykonywać kroku 3 w celu uzyskania uprawnień.

-

/etc/pki/tls/certs/localhost.crt

-

/etc/pki/tls/private/localhost.key

-

- Uruchom następujące polecenie, aby zmienić właściciela plików na delladmin, aby można było je skopiować z urządzenia:

-

Chown delladmin: delladmin /home/delladmin/localhost.*

-

- Skopiuj pliki localhost.crt i localhost.key z urządzenia PFxM na serwer przesiadkowy lub inny system Linux w celu tymczasowego przechowywania.

Po wdrożeniu OVA i przywróceniu kopii zapasowej można wykonać następujące czynności, aby przywrócić certyfikat SSL urządzenia PFxM:

- Zaloguj się do urządzenia PFxM za pomocą SSH i użyj polecenia sudo to root (sudo SU -).

- Skopiuj plik .crt i. Przekazanie plików kluczowych z hosta przesuwnego lub lokalizacji plików do nowego urządzenia PFxM w katalogu /home/delladmin/ lub /tmp/

- Uruchom następujące polecenia, aby dostosować uprawnienia do ich pierwotnego stanu, lub sprawdź je, ponieważ sposób ich skopiowania mógł zachować odpowiednie uprawnienia. Zawsze możesz uruchomić chown/chmod bez żadnych problemów, niezależnie od tego:

-

Chown root: root /path/to/files/localhost.*

-

Chmod 755 /path/to/files/localhost.crt

-

Chmod 400 /path/to/files/localhost.key

-

- Skopiuj pliki do ich domyślnej lokalizacji:

-

Cp /path/to/files/localhost.crt /etc/pki/tls/certs/

-

Cp /path/to/files/localhost.key /etc/pki/tls/private/

-

- Uruchom ponownie urządzenie PFxM.

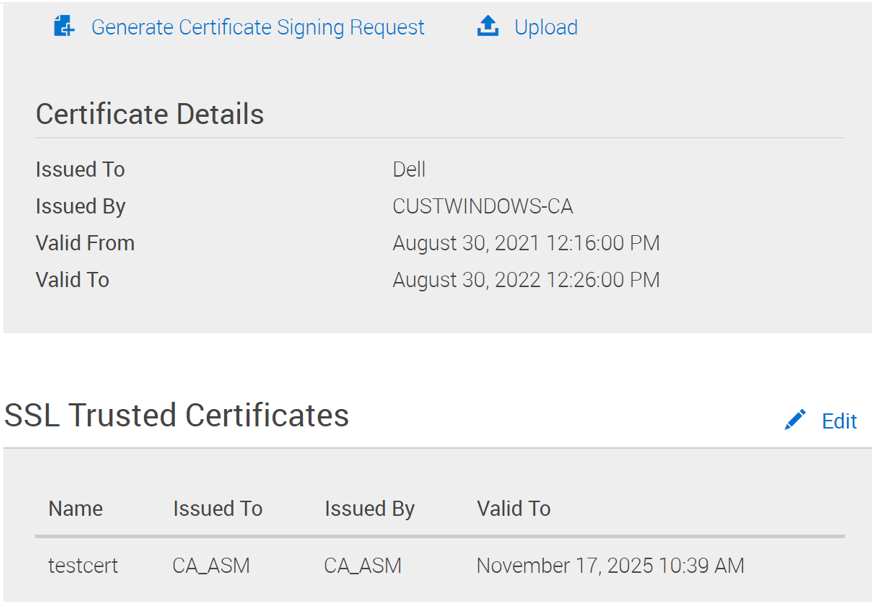

- Po ponownym uruchomieniu sprawdź, czy certyfikat jest wyświetlany prawidłowo w przeglądarce i interfejsie sieciowym urządzenia PFxM w obszarze Ustawienia > Certyfikat > SSL urządzenia zarządzającego urządzeniem wirtualnym

Zaufane certyfikaty SSL:

- Z oryginalnej bazy danych cacerts urządzenia PowerFlex Manager 3.6.x skopiuj ją na serwer przesiadkowy lub do dowolnego wybranego miejsca docelowego (można użyć WinSCP lub równoważnej aplikacji):

/etc/pki/java/cacerts

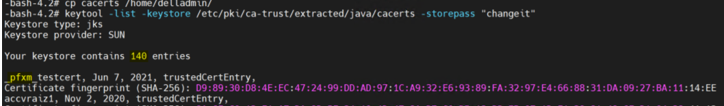

- Skopiuj plik cacerts do nowo wdrożonego urządzenia >> PowerFlex 3.7. Uruchom poniższe polecenie, aby wyświetlić zawartość. Powinno się wyświetlić kilka certyfikatów.

keytool-list -keystore /etc/pki/ca-trust/extracted/java/cacerts -storepass "changeit"

- W tym przykładzie skopiowaliśmy go do katalogu /home/delladmin/cacerts

- Zwróć uwagę, że zawiera on 140 wpisów w tym przykładzie:

- Uruchom poniższe polecenie, aby sprawdzić, czy certyfikat pfxm jest obecny. W tym przykładzie jest on wyświetlany jako _pfxm_testcert

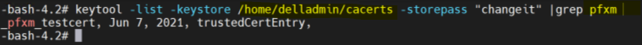

keytool-list -keystore /home/delladmin/cacerts -storepass "changeit" |grep -i pfxm

- Zwróć uwagę na nazwę pliku _pfxm_testcert w tym przykładzie:

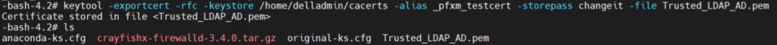

- Eksport certyfikatów z bazy danych kopii zapasowych cacerts

- Alias w tym przykładzie jest to _pfxm_testcert

- Zmianajest to hasło magazynu kluczy

- Trusted_LDAP_AD.pem to nazwa pliku używana do cert, ale możesz ją nazwać jak chcesz

Keytool -exportcert -rfc -keystore /home/delladmin/cacerts-alias _pfxm_testcert -storepass changeit -file Trusted_LDAP_AD.pem

- Z dowolnego katalogu, z którego to uruchomiłeś, skopiuj plik Trusted_LDAP_AD.pem (lub dowolną nazwę pliku, którą mu nadałeś) na serwer przesiadkowy lub do dowolnego wybranego miejsca docelowego za pomocą WinSCP lub równoważnej aplikacji, na powyższym zrzucie ekranu polecenie zostało uruchomione jako root, więc zapisało plik w katalogu /root/

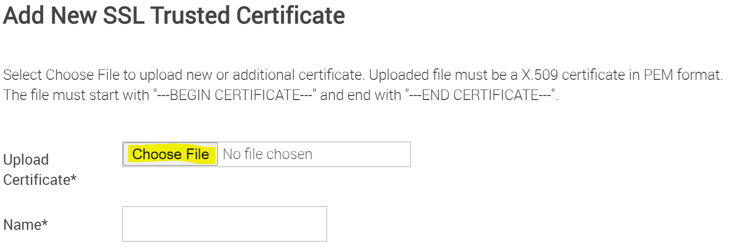

- Prześlij plik Trusted_LDAP_AD.pem (lub inną nazwę, której użyłeś) do zaufanych certyfikatów SSL, klikając edytuj w sekcji Zaufane certyfikaty SSL:

- Przejdź do pliku, który został skopiowany (w tym przykładzie Trusted_LDAP_AD.pem)

- Po złożeniu wniosku zaufany certyfikat powinien być teraz na miejscu: