PowerFlex 3.X : Le certificat est perdu lors de la mise à niveau à l’aide d’OVA avec la méthode de sauvegarde et de restauration

Summary: La mise à niveau vers PowerFlex Manager 3.7 avec le nouveau fichier OVA peut entraîner une perte de certificat LDAP, entraînant des problèmes de configuration.

Symptoms

La mise à niveau vers PowerFlex Manager 3.7 à l’aide du nouveau fichier OVA avec une méthode de sauvegarde ou de restauration peut entraîner la perte des certificats précédemment générés pour LDAP, ce qui entraîne des problèmes de configuration LDAP.

Les certificats SSL de l’appliance sont utilisés pour l’interface Web de PowerFlex Manager. Les certificats de confiance SSL sont utilisés pour l’intégration d’Active Directory sécurisé.

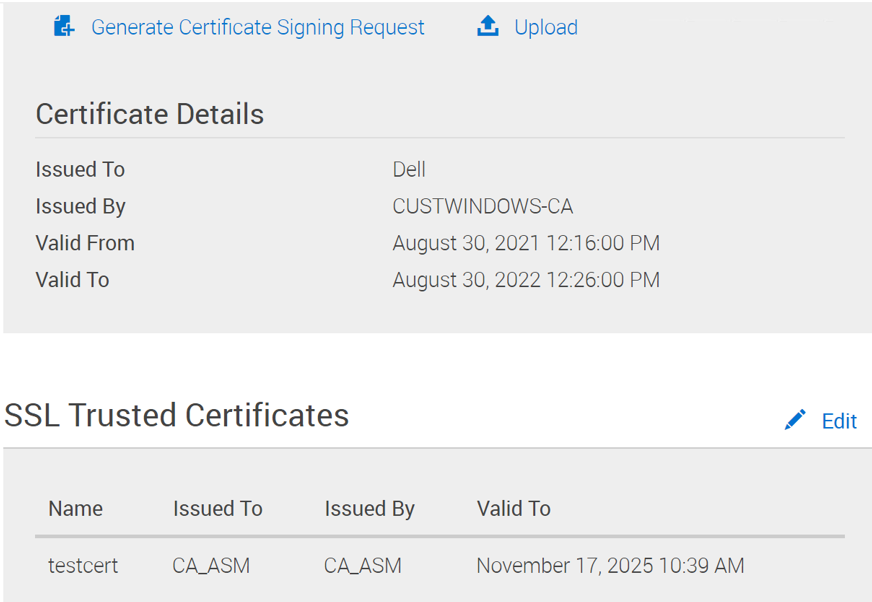

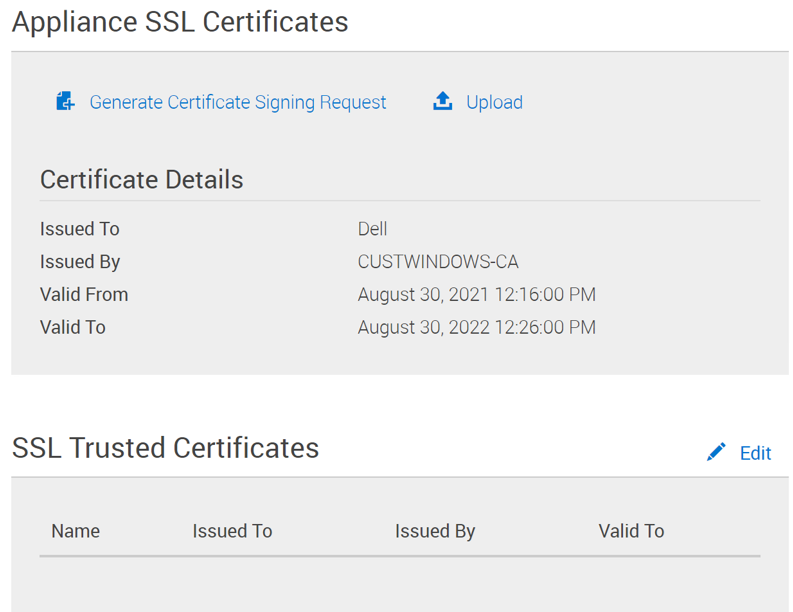

PowerFlex Manager >Gestion de l’appliance> virtuelle Les certificats SSL/de confiance sont présents avant la sauvegarde de PowerFlex Manager, mais sont manquants après une restauration vers les OVA nouvellement déployés :

Après une sauvegarde ou une restauration de PowerFlex Manager vers un fichier OVA nouvellement déployé, les certificats de confiance SSL disparaissent. Les certificats SSL de l’appliance peuvent ne pas être présents après ce processus.

Cause

Resolution

Sauvegarde/restauration des certificats SSL et des certificats de confiance de l’appliance :

Certificats SSL de l’appliance :

- Connectez-vous à l’appliance PFxM à l’aide de SSH et sudo sur root (sudo SU -)

- Copiez les fichiers suivants dans /home/delladmin/ ou copiez-les dans /tmp/. Ainsi, vous n’avez pas besoin d’effectuer l’étape 3 pour obtenir les autorisations.

-

/etc/pki/tls/certs/localhost.crt

-

/etc/pki/tls/private/localhost.key

-

- Exécutez la commande suivante pour remplacer le propriétaire par delladmin sur les fichiers afin de pouvoir les copier hors de l’appliance :

-

Chown delladmin: delladmin /home/delladmin/localhost.*

-

- Copiez les fichiers localhost.crt et localhost.key de l’appliance PFxM sur le serveur jump ou un autre système Linux pour le stockage temporaire.

Une fois le déploiement OVA et la restauration de la sauvegarde effectués, il est possible d’effectuer les opérations suivantes pour restaurer le certificat SSL de l’appliance PFxM :

- Connectez-vous à l’appliance PFxM à l’aide de SSH et sudo sur root (sudo SU -)

- Copiez le fichier .crt et. Fichiers clés de l’hôte jump ou de l’emplacement du fichier vers la nouvelle appliance PFxM dans /home/delladmin/ ou /tmp/

- Exécutez les commandes suivantes pour rétablir l’état d’origine des autorisations ou vérifiez-les, car la façon dont vous les avez copiées a peut-être conservé les autorisations appropriées. Vous pouvez toujours exécuter chown/chmod sans problème quoi qu’il en soit :

-

Chown root: root /path/to/files/localhost.*

-

Chmod 755 /path/to/files/localhost.crt

-

Chmod 400 /path/to/files/localhost.key

-

- Copiez les fichiers à leur emplacement par défaut :

-

Cp /path/to/files/localhost.crt /etc/pki/tls/certs/

-

Cp /path/to/files/localhost.key /etc/pki/tls/private/

-

- Redémarrez l’appliance PFxM.

- Au redémarrage, vérifiez que le certificat s’affiche correctement dans le navigateur et l’interface utilisateur Web de PFxM sous Settings > Virtual Appliance Management > Appliance SSL Certificate

Certificats de confiance SSL :

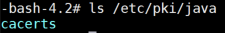

- À partir de l’appliance PowerFlex Manager 3.6.x d’origine, copiez la base de données cacerts vers le serveur jump ou la destination de votre choix (WinSCP ou application équivalente possible) :

/etc/pki/java/cacerts

- Copiez le fichier cacerts sur l’appliance >> PowerFlex 3.7 nouvellement déployée. Exécutez la commande ci-dessous pour répertorier le contenu. Elle devrait afficher un ensemble de certificats.

keytool-list -keystore /etc/pki/ca-trust/extracted/java/cacerts -storepass "changeit"

- Dans cet exemple, nous l’avons copié dans /home/delladmin/cacerts

- Notez qu’il contient 140 entrées dans cet exemple :

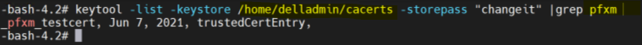

- Exécutez la commande ci-dessous pour vérifier que le certificat pfxm est présent. Dans cet exemple, vous le voyez comme _pfxm_testcert

keytool-list -keystore /home/delladmin/cacerts -storepass "changeit" |grep -i pfxm

- Notez le nom de fichier _pfxm_testcert dans cet exemple :

- Exporter des certificats à partir de la base de données de sauvegarde cacerts

- Dans cet exemple, l’alias est _pfxm_testcert

- Changeit est le mot de passe du magasin de clés

- Trusted_LDAP_AD.pem est le nom de fichier utilisé pour le certificat, mais vous pouvez l’appeler comme vous le souhaitez

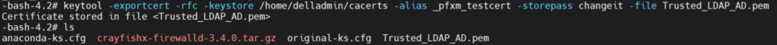

Keytool -exportcert -rfc -keystore /home/delladmin/cacerts-alias _pfxm_testcert -storepass changeit -file Trusted_LDAP_AD.pem

- À partir du répertoire à partir duquel vous l’avez exécuté, copiez Trusted_LDAP_AD.pem (ou le nom de fichier que vous lui avez donné) sur votre serveur jump ou la destination de votre choix à l’aide de WinSCP ou d’une application équivalente. Dans la capture d’écran ci-dessus, la commande a été exécutée en tant qu’utilisateur root afin d’enregistrer le fichier dans /root/

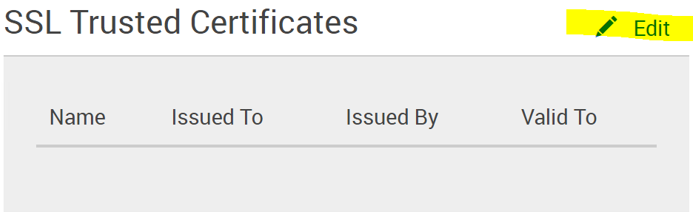

- Téléchargez Trusted_LDAP_AD.pem (ou le nom que vous avez utilisé) dans Certificats de confiance SSL en cliquant sur Modifier dans la section Certificats de confiance SSL :

- Accédez au fichier qui a été copié (Trusted_LDAP_AD.pem dans cet exemple)

- Après l’application, un certificat de confiance doit maintenant être en place :