PowerFlex 3.X: Certifikatet försvinner vid uppgradering med OVA med säkerhetskopierings- och återställningsmetod

Summary: Uppgradering till PowerFlex Manager 3.7 med nya OVA kan orsaka förlust av LDAP-certifikat, vilket leder till konfigurationsproblem.

Symptoms

Om du uppgraderar till PowerFlex Manager 3.7 med hjälp av den nya OVA:n med en säkerhetskopierings- eller återställningsmetod kan det leda till förlust av tidigare genererade certifikat för LDAP, vilket leder till LDAP-konfigurationsproblem.

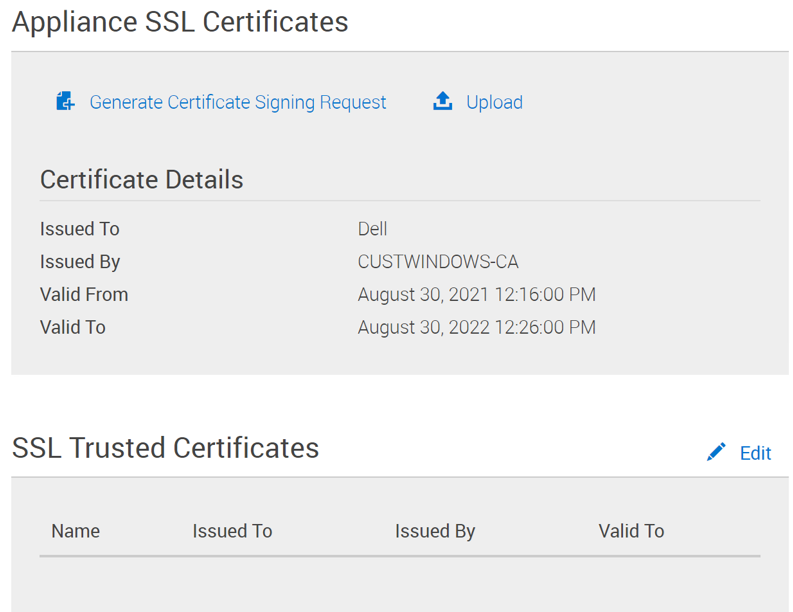

Enhetens SSL-certifikat används för PowerFlex Manager-webbgränssnittet. SSL Trusted Certs används för säker Active Directory-integrering.

PowerFlex Manager >Hantering av> virtuella enheter SSL/betrodda certifikat finns före PowerFlex Manager-säkerhetskopiering men saknas efter en återställning till nyligen distribuerade ägg:

Efter en PowerFlex Manager-säkerhetskopiering eller återställning till nyligen distribuerade ägg är betrodda SSL-certifikat borta. Enhetens SSL-certifikat kanske inte finns efter den här processen.

Cause

Resolution

Säkerhetskopiering/återställning av enhetens SSL-certifikat och betrodda certifikat:

Enhetens SSL-certifikat:

- Logga in på PFxM-enheten med SSH och sudo till root (sudo SU -)

- Kopiera följande filer till /home/delladmin/ eller kopiera dem till /tmp/ på så sätt behöver du inte göra steg 3 för behörigheterna.

-

/etc/pki/tls/certs/localhost.crt

-

/etc/pki/tls/private/localhost.key

-

- Kör följande kommando om du vill ändra ägare till delladmin för filerna så att du kan kopiera dem från enheten:

-

Chown delladmin: delladmin /home/delladmin/localhost.*

-

- Kopiera localhost.crt- och localhost.key-filerna från PFxM-enheten till jump-servern eller ett annat Linux-system för tillfällig lagring.

När OVA-distribution och återställning av säkerhetskopian har utförts kan följande göras för att återställa PFxM-enhetens SSL-certifikat:

- Logga in på PFxM-enheten med SSH och sudo till root (sudo SU -)

- Kopiera .crt-filen och. Viktiga filer från hoppvärden eller filplatsen till den nya PFxM-enheten i /home/delladmin/ eller /tmp/

- Kör följande kommandon för att justera behörigheterna till deras ursprungliga tillstånd, eller kontrollera dem eftersom sättet du kopierade dem på kan ha behållit rätt behörigheter. Du kan alltid köra chown/chmod utan problem oavsett:

-

Chown root: root /path/to/files/localhost.*

-

Chmod 755 /path/to/files/localhost.crt

-

Chmod 400 /path/to/files/localhost.key

-

- Kopiera filerna till standardplatsen:

-

Cp /path/to/files/localhost.crt /etc/pki/tls/certs/

-

Cp /path/to/files/localhost.key /etc/pki/tls/private/

-

- Starta om PFxM-enheten.

- När du startar om kontrollerar du att certifikatet visas korrekt i webbläsaren och PFxM-webbgränssnittet under Inställningar > SSL-certifikat för Virtual Appliance Management > Appliance

Betrodda SSL-certifikat:

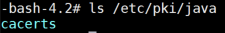

- Från den ursprungliga PowerFlex Manager 3.6.x-enheten kopierar du cacerts-databasen till hoppservern eller den destination du väljer (kan använda WinSCP eller motsvarande program):

/etc/pki/java/cacerts

- Kopiera cacerts-filen till den nyligen driftsatta PowerFlex 3.7-enheten >> Kör kommandot nedan för att lista innehållet. Det bör visa en massa certifikat.

keytool-list -keystore /etc/pki/ca-trust/extracted/java/cacerts -storepass "changeit"

- I det här exemplet kopierade vi det till /home/delladmin/cacerts

- Observera att den innehåller 140 poster i det här exemplet:

- Kör kommandot nedan för att kontrollera att pfxm-certifikatet finns, i det här exemplet ser du det som _pfxm_testcert

keytool-list -keystore /home/delladmin/cacerts -storepass "changeit" |grep -i pfxm

- Anteckna filnamnet _pfxm_testcert i det här exemplet:

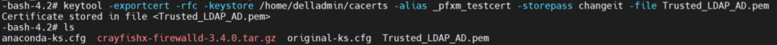

- Exportera certifikat från cacerts säkerhetskopieringsdatabas

- Alias i det här exemplet är det _pfxm_testcert

- Changeit är lösenordet för nyckelbehållaren

- Trusted_LDAP_AD.pem är det filnamn som används för cert, men du kan kalla det vad du vill

Keytool -exportcert -rfc -keystore /home/delladmin/cacerts-alias _pfxm_testcert -storepass changeit -file Trusted_LDAP_AD.pem

- Från vilken katalog du än körde detta från, kopiera Trusted_LDAP_AD.pem (eller vilket filnamn du än gav det) till din hoppserver eller vilken destination du väljer med hjälp av WinSCP eller ett motsvarande program, i skärmdumpen ovan kördes kommandot som root så det sparade filen i /root/

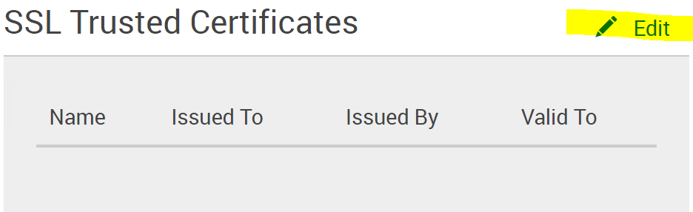

- Ladda upp Trusted_LDAP_AD.pem (eller det namn du använde) till betrodda SSL-certifikat genom att klicka på redigera i avsnittet Betrodda SSL-certifikat:

- Bläddra till filen som kopierades (Trusted_LDAP_AD.pem i det här exemplet)

- När du har ansökt bör det nu finnas ett betrott certifikat: