PowerFlex 3.X: Сертифікат втрачається при оновленні через OVA з методом резервного копіювання та відновлення

Summary: Оновлення до PowerFlex Manager 3.7 з новим OVA може призвести до втрати LDAP-сертифіката, що призведе до проблем з конфігурацією.

Symptoms

Оновлення до PowerFlex Manager 3.7 із використанням нового OVA з методом резервного копіювання або відновлення може призвести до втрати раніше згенерованих сертифікатів для LDAP, що призведе до проблем з конфігурацією LDAP.

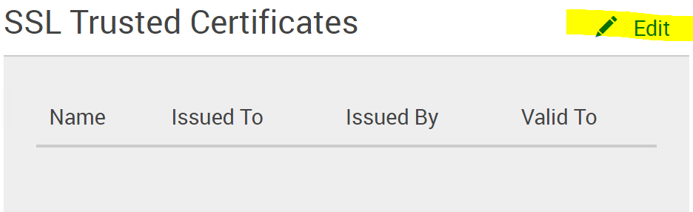

Для вебінтерфейсу PowerFlex Manager використовуються SSL-сертифікати пристроїв. SSL Trusted Certs використовуються для безпечної інтеграції з Active Directory.

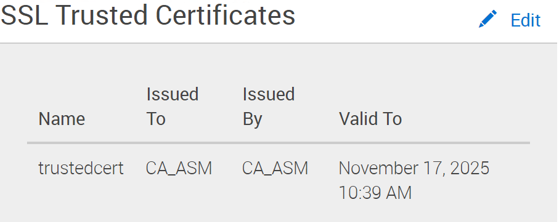

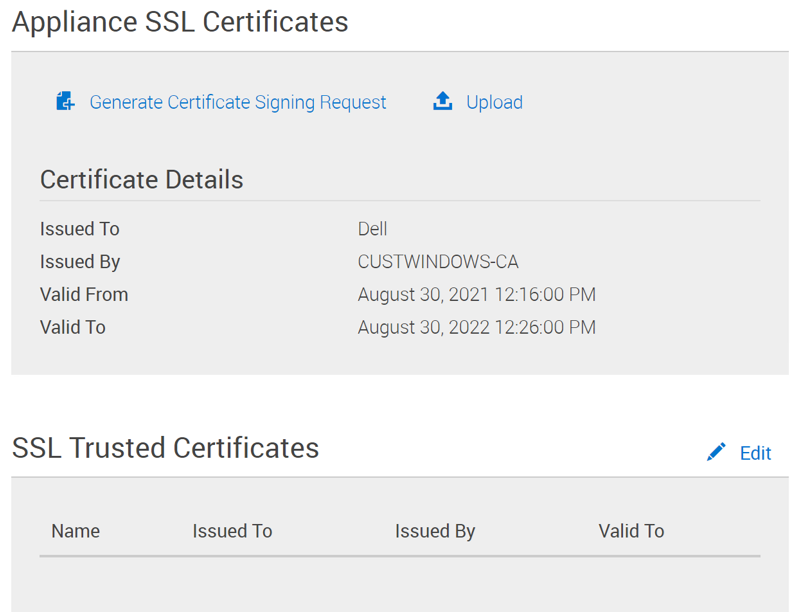

PowerFlex Manager > Управління >віртуальними пристроямиSSL/Trusted Certificatesприсутні до резервного копіювання PowerFlex Manager, але відсутні після відновлення до новорозгорнутої ova:

Після резервного копіювання або відновлення PowerFlex Manager до новорозгорнутої OVA SSL Trusted Certificates зникають. SSL-сертифікати пристрою можуть не бути присутні після цього процесу.

Cause

Resolution

Резервне копіювання/відновлення SSL-сертифікатів і довірених сертифікатів пристрою:

Сертифікати SSL пристроїв:

- Увійти в пристрій PFxM за допомогою SSH і sudo для root (sudo SU -)

- Скопіюйте наступні файли на /home/delladmin/ або скопіюйте їх у /tmp/, щоб не потрібно проходити крок 3 для отримання дозволів.

-

/etc/pki/tls/certs/localhost.crt

-

/etc/pki/tls/private/localhost.key

-

- Виконайте таку команду, щоб змінити власника файлів на delladmin і скопіювати їх з пристрою:

-

Chown delladmin: delladmin /home/delladmin/localhost.*

-

- Скопіюйте файли localhost.crt та localhost.key з пристрою PFxM на сервер або іншу систему Linux для тимчасового зберігання.

Після розгортання OVA та відновлення резервної копії можна виконати наступне для відновлення сертифікату PFxM Appliance SSL:

- Увійти в пристрій PFxM за допомогою SSH і sudo для root (sudo SU -)

- Скопіюйте .crt і. Ключові файли з місця переходу або файлу на новий PFxM пристрій у /home/delladmin/ або /tmp/

- Виконайте наступні команди, щоб налаштувати дозволи до їхнього початкового стану, або перевірте їх, оскільки спосіб їх скопіювання міг зберегти правильні дозволи. Завжди можна запустити chown/chmod без жодних проблем:

-

Chown root: root /path/to/files/localhost.*

-

Chmod 755 /path/to/files/localhost.crt

-

Chmod 400 /path/to/files/localhost.key

-

- Скопіюйте файли у їхнє стандартне місце:

-

Cp /path/to/files/localhost.crt /etc/pki/tls/certs/

-

Cp /path/to/files/localhost.key /etc/pki/tls/private/

-

- Перезавантажте пристрій PFxM.

- Після перезавантаження перевірте, чи сертифікат правильно відображається у браузері та веб-інтерфейсі PFxM у розділі Налаштування > SSL сертифіката Virtual Appliance Management > Appliance Appliance

SSL-довірені сертифікати:

- Від оригінального PowerFlex Manager 3.6.x Appliance копіювати базу даних cacerts до сервера стрибка або будь-якого іншого обраного вами призначення (можна використовувати WinSCP або аналогічний додаток):

/etc/pki/java/cacerts

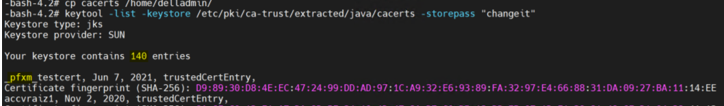

- Скопіюйте файл cacerts на новий пристрій PowerFlex 3.7>>, виконайте команду нижче, щоб перелічити вміст — він має показати багато сертифікатів.

keytool-list -keystore /etc/pki/ca-trust/extracted/java/cacerts -storepass "changeit"

- У цьому прикладі ми скопіювали це в /home/delladmin/cacerts

- Зверніть увагу, що в цьому прикладі міститься 140 записів:

- Виконайте команду нижче, щоб перевірити, що сертифікат pfxm присутній, у цьому прикладі ви бачите його як _pfxm_testcert

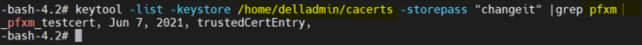

keytool-list -keystore /home/delladmin/cacerts -storepass "changeit" |grep -i pfxm

- Зверніть увагу на назву файлу _pfxm_testcert в цьому прикладі:

- Експорт сертифікатів із бази резервних копій cacerts

- Псевдонім у цьому прикладі це _pfxm_testcert

- Changeit — це пароль від сховища ключів

- Trusted_LDAP_AD.pem — це ім'я файлу, яке використовується для сертифікації, але ви можете називати його як завгодно

Keytool -exportcert -rfc -keystore /home/delladmin/cacerts-alias _pfxm_testcert -storepass changeit -file Trusted_LDAP_AD.pem

- З будь-якої папки, з якої ви це запускали, скопіюйте Trusted_LDAP_AD.pem (або будь-яке ім'я файлу, яке ви йому дали) на ваш сервер або будь-яке обране місце призначення за допомогою WinSCP чи еквівалентного додатку, на скріншоті вище команда була виконана як root, тому файл збережений у /root/

- Завантажте Trusted_LDAP_AD.pem (або іншу назву, яку ви використовували) у SSL Trusted Certificates, натиснувши «редагувати» у розділі SSL Trusted Certificates:

- Перегляньте файл, який було скопійовано (Trusted_LDAP_AD.pem , у цьому прикладі)

- Після подачі заявки має бути активний довірений сертифікат: