Avamar: Cómo administrar la seguridad de la sesión con el paquete de instalación de Avinstaller (AVP)

Summary: En este artículo, se explica cómo administrar la configuración de seguridad de sesión de Avamar mediante el paquete de instalación de Avinstaller (AVP).

Instructions

1. Descargar AVP de seguridad de sesión:

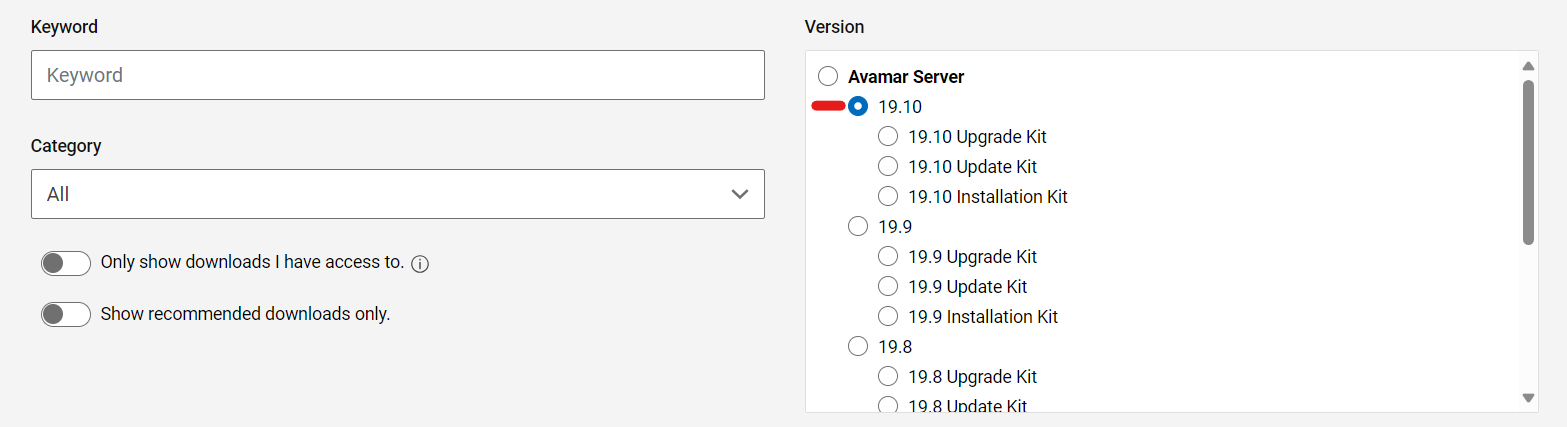

un. Vaya al enlace de soporte de productos de Dell

b. Inicie sesión para ver las descargas.

Por ejemplo, seleccione la versión de Avamar adecuada:

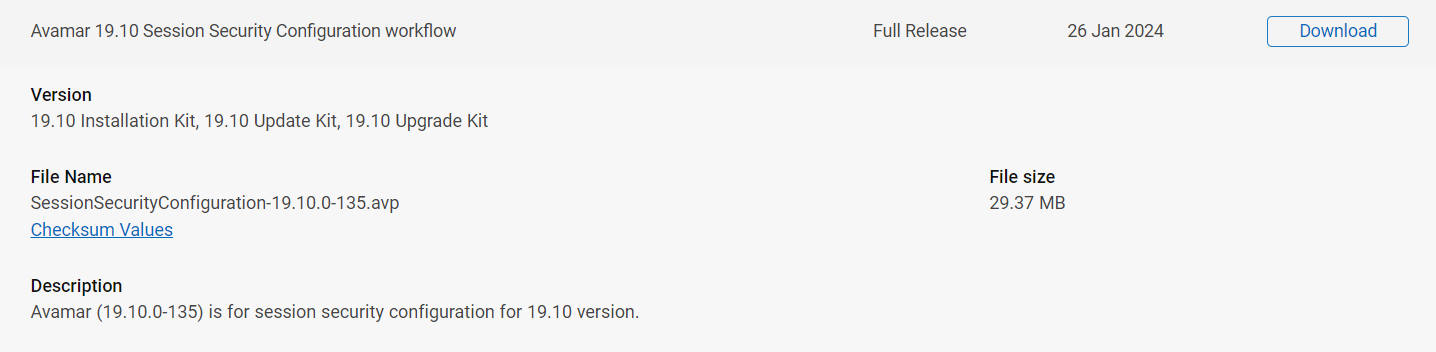

Busque el paquete de flujo de trabajo de configuración de seguridad de sesiones de Avamar:

2. Antes de la instalación:

-

Detenga todos los respaldos y la replicación, y asegúrese de que no haya ningún mantenimiento en ejecución (punto de control, validación de punto de control (

hfscheck), y la recolección de elementos no utilizados). -

Compruebe que haya un punto de control válido.

3. Cargue el AVP de seguridad de sesión en el repositorio de paquetes:

Una vez que se descarga el paquete de configuración de seguridad de sesión adecuado, hay dos opciones para la instalación:

Opción 1:

un. Cargue el paquete en un directorio temporal, como /home/admin, en el nodo de utilidad de Avamar.

b. Mueva el paquete al directorio /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

El servicio AVinstaller detecta cambios en el directorio y comienza automáticamente a cargar el paquete en el repositorio de paquetes.

Opción 2:

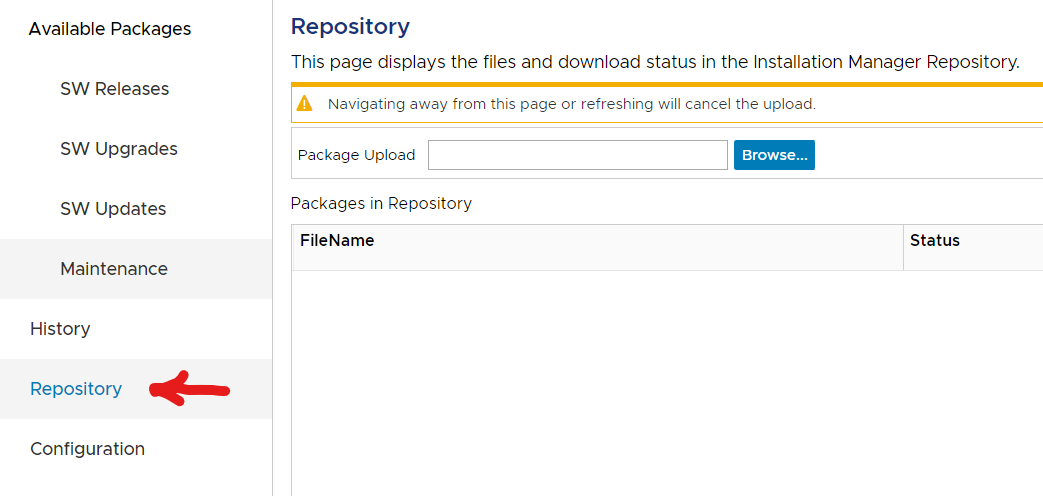

un. Abra la página del servicio web de AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

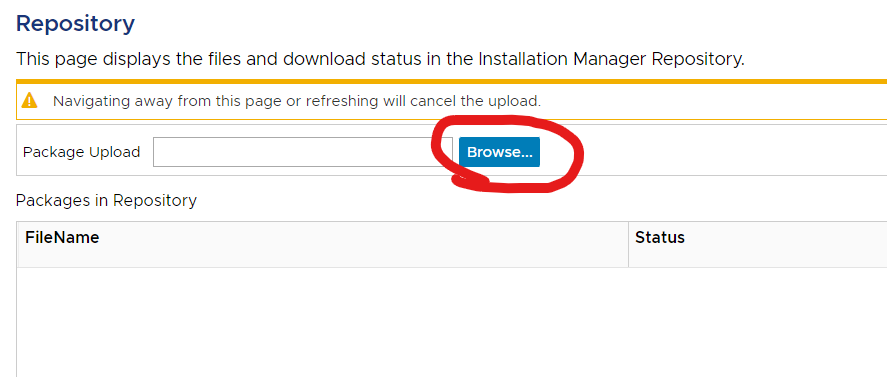

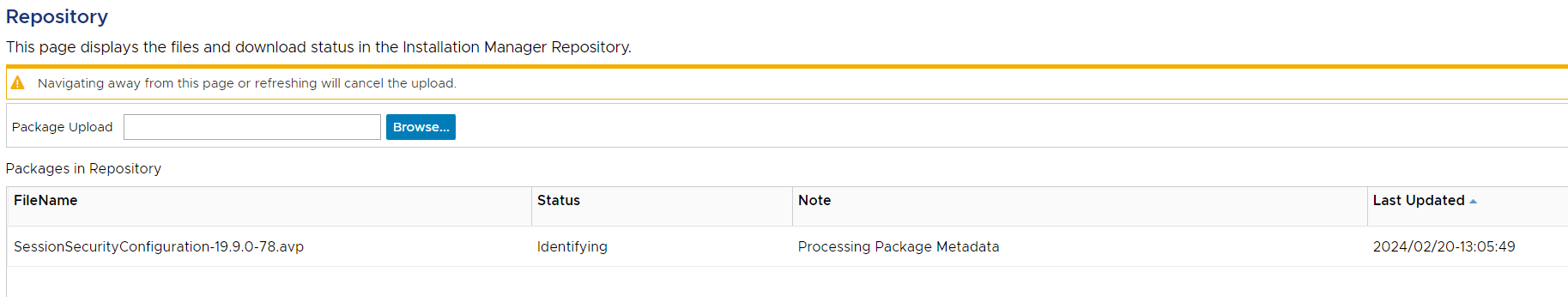

b. Vaya a la sección Repositorio:

El paquete procesa lo siguiente:

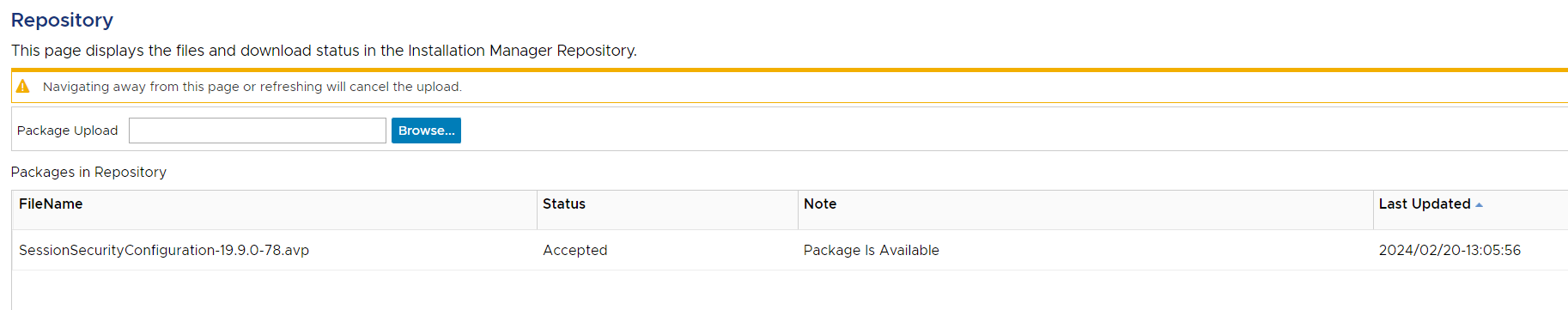

Una vez que esté listo, el estado es "Aceptado":

4. Instalar AVP de seguridad de sesión:

un. Si el paquete no se cargó mediante AVinstaller, abra la página del servicio web de AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

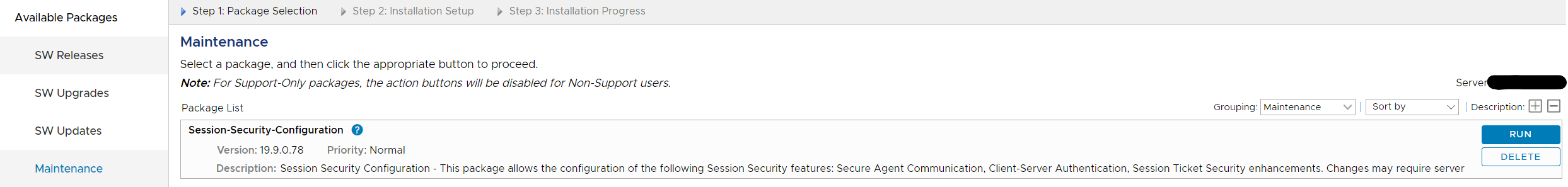

b. Vaya a la pestaña "Maintenance" para ejecutar el paquete.

c. Seleccione Ejecutar.

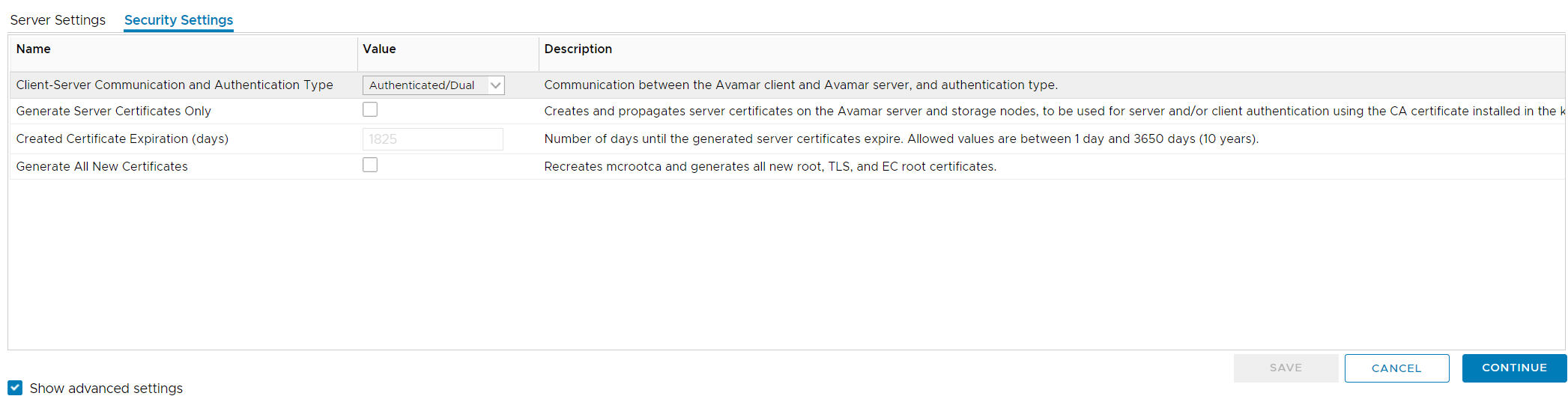

d. En la pantalla "Installation Setup", seleccione la pestaña Security Settings y marque la casilla de verificación "Show advanced settings".

Administrar los ajustes de seguridad de la sesión:

Generar certificados:

-

-

- Generar certificados de servidor solamente:

- Cuando se selecciona solo, solo regenera el

GSANCertificados del servidor.- La descripción en pantalla indica lo siguiente: "Crea y propaga certificados de servidor en el servidor Avamar y los nodos de almacenamiento, que se utilizarán para la autenticación del servidor o del cliente mediante

CA certificateinstalado en el almacén de claves".

- La descripción en pantalla indica lo siguiente: "Crea y propaga certificados de servidor en el servidor Avamar y los nodos de almacenamiento, que se utilizarán para la autenticación del servidor o del cliente mediante

- Esto realiza las siguientes acciones en la cuadrícula de Avamar:

- Ejecuta el comando

enable_secure_config.shscript (enable_secure_config.sh --certs), que hace lo siguiente:- Exporta el certificado raíz interno de Avamar desde el almacenamiento de claves de Avamar:

- Ejecuta el comando

- Cuando se selecciona solo, solo regenera el

- Generar certificados de servidor solamente:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Guarda este certificado raíz en las dos ubicaciones siguientes:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- A continuación, el certificado raíz en el avamar_keystore se utiliza para firmar un nuevo par de claves de certificado para el

GSANy guardado en las siguientes ubicaciones:

- A continuación, el certificado raíz en el avamar_keystore se utiliza para firmar un nuevo par de claves de certificado para el

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- A continuación, estos certificados se propagan a cualquier nodo de almacenamiento.

- Por último, el

GSAN SSL socketSe vuelve a cargar, por lo que las nuevas conexiones al puerto 29000 servirán a los certificados regenerados.

-

-

-

-

-

-

- Generar todos los certificados nuevos

- Cuando se selecciona esta casilla de verificación, también selecciona automáticamente la casilla de verificación "Generate Server Certificates Only".

Esto se debe al proceso que se produce cuando se generan todos los certificados nuevos.- La descripción en la pantalla indica lo siguiente: "Recrea

mcrootcay genera toda la nueva raíz,TLS, and EC root certificates”.

- La descripción en la pantalla indica lo siguiente: "Recrea

- Esto realiza las siguientes acciones:

- Vuelva a generar la autoridad de certificación (CA) raíz interna de Avamar

mcrootca all(Esto reemplaza a la CA raíz interna de Avamar almacenada en el avamar_keystore

/usr/local/avamar/lib/avamar_keystore). - Regenera el

GSANcertificados, como se describe en la sección anterior "Generar solo certificados de servidor".

- Cuando se selecciona esta casilla de verificación, también selecciona automáticamente la casilla de verificación "Generate Server Certificates Only".

- Generar todos los certificados nuevos

-

El certificado raíz interno de Avamar se puede ver con el siguiente comando:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA y un certificado firmado de Avamar MCS que permite la comunicación TLS mutua segura con Avamar.

Consulte lo siguiente para obtener más información: Avamar: Instalar o reemplazar la autoridad de certificación (CA) de Avamar por la autoridad de certificación (CA) proporcionada por el usuario

e. Cuando esté listo, continúe ejecutando el paquete.

El paquete se puede usar varias veces para configurar estos ajustes, según sea necesario.