Avamar. Управление безопасностью сеанса с помощью установочного пакета Avinstaller (AVP)

Summary: В этой статье объясняется, как управлять параметрами безопасности сеансов Avamar с помощью пакета установки Avinstaller (AVP).

Instructions

1. Скачать AVP по безопасности сеансов:

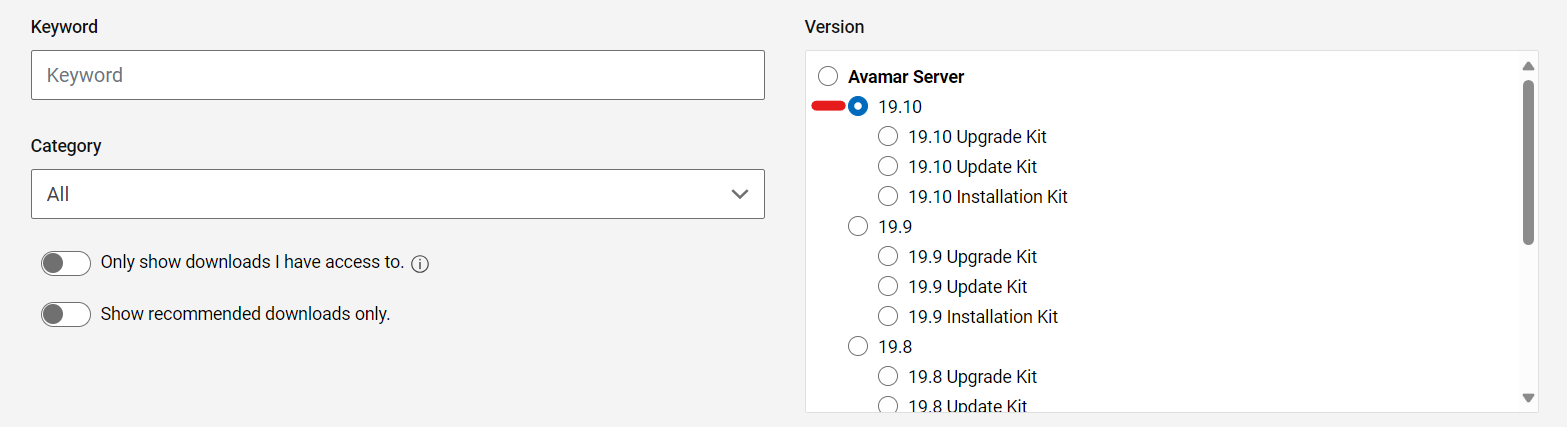

a. Перейдите по ссылке поддержки продукта Dell

B. Войдите в систему, чтобы просмотреть скачиваемые материалы.

Например, выберите соответствующую версию Avamar:

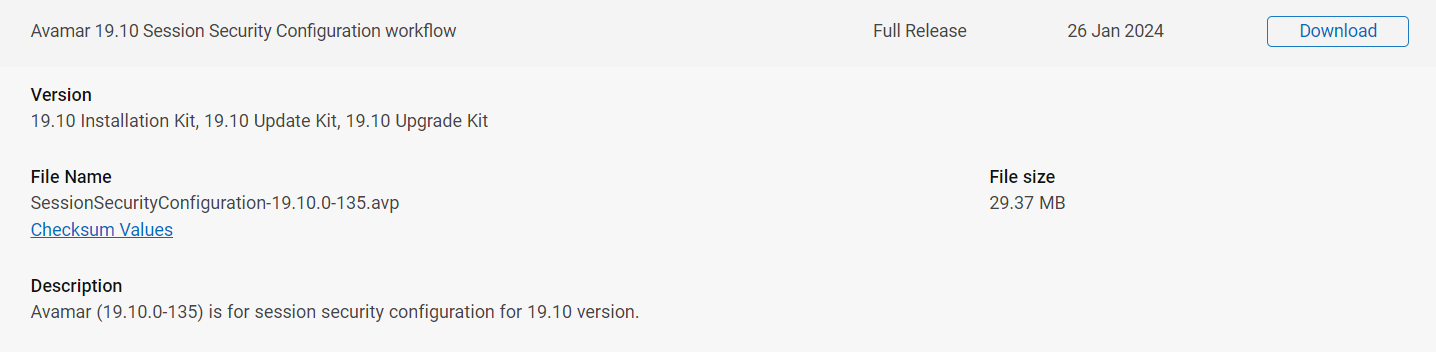

Найдите пакет рабочего процесса Avamar Session Security Configuration.

2. Перед установкой выполните следующие действия.

-

Остановите все операции резервного копирования и репликации и убедитесь, что обслуживание не выполняется (контрольная точка, проверка контрольных точек (

hfscheck) и сборка мусора). -

Проверьте наличие действительной контрольной точки.

3. Загрузите AVP безопасности сессии в репозиторий пакетов:

После скачивания соответствующего конфигурационного пакета безопасности сеансов возможны два варианта установки:

Вариант 1:

a. Загрузите пакет во временный каталог, например /home/admin на узле Avamar Utility Node.

B. Переместите пакет в каталог /data01/avamar/repo/packages.

mv <package-name> /data01/avamar/repo/packages/

Служба AVinstaller обнаруживает изменения в каталоге и автоматически начинает загрузку пакета в репозиторий пакета.

Вариант 2:

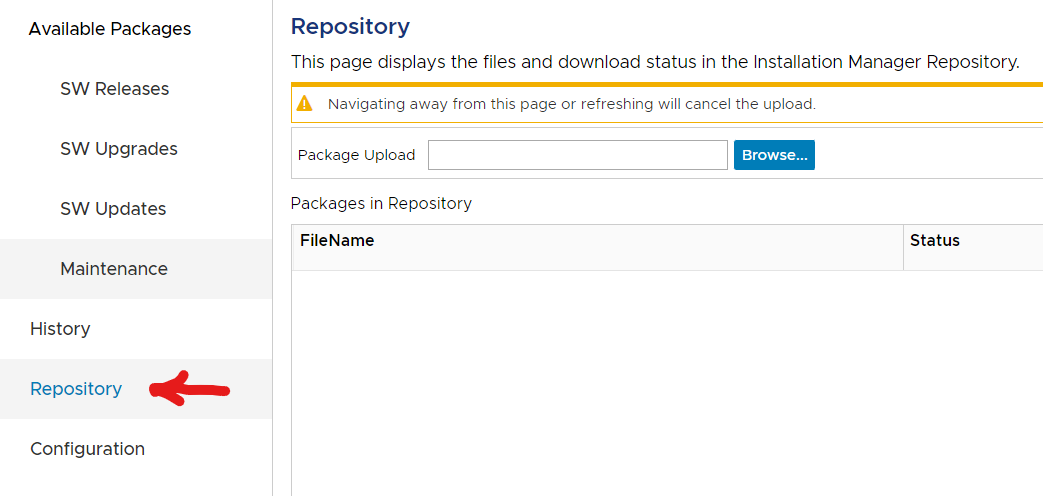

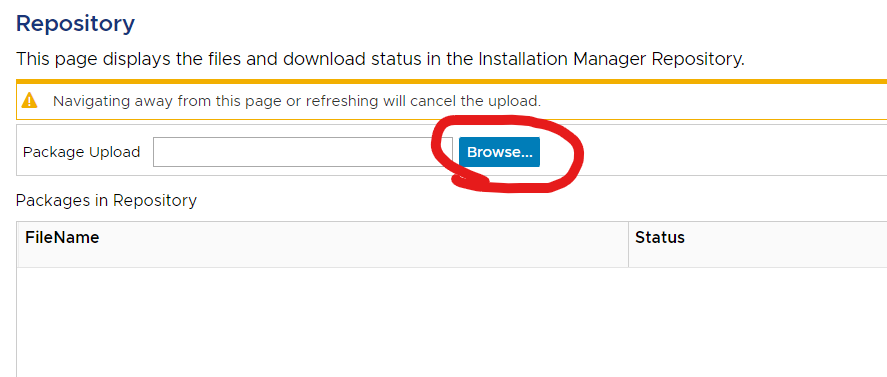

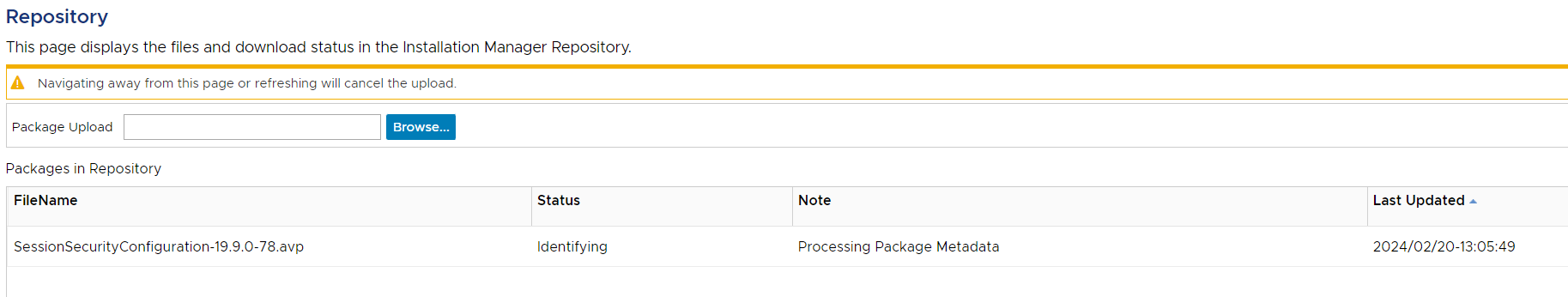

a. Откройте страницу веб-сервиса AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

B. Перейдите в раздел Repository.

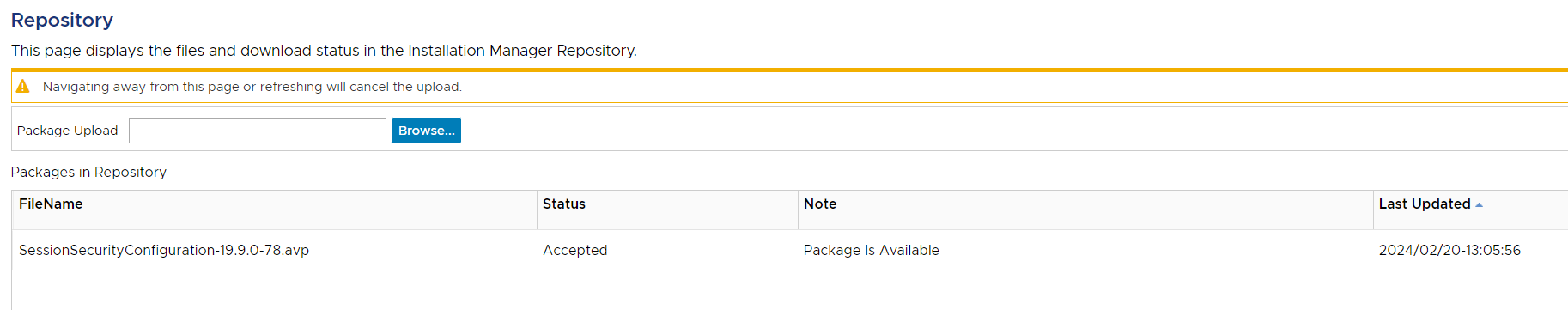

Пакет обрабатывает:

После готовности файл получит статус «Accepted».

4. Установка AVP безопасности сеанса:

a. Если пакет не был загружен с помощью AVinstaller, откройте страницу веб-службы AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

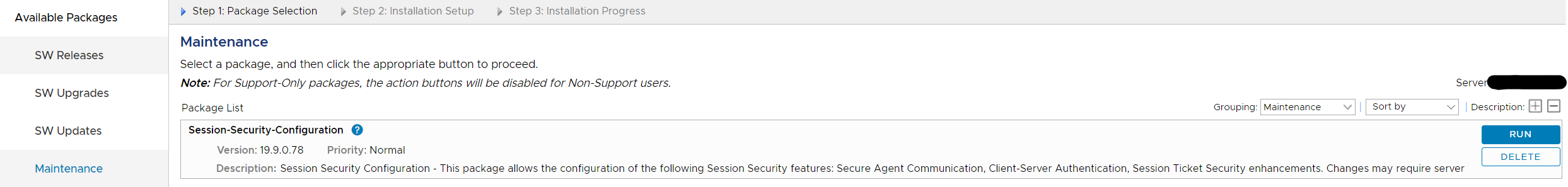

B. Перейдите на вкладку «Maintenance», чтобы запустить пакет.

c. Выберите «Выполнить».

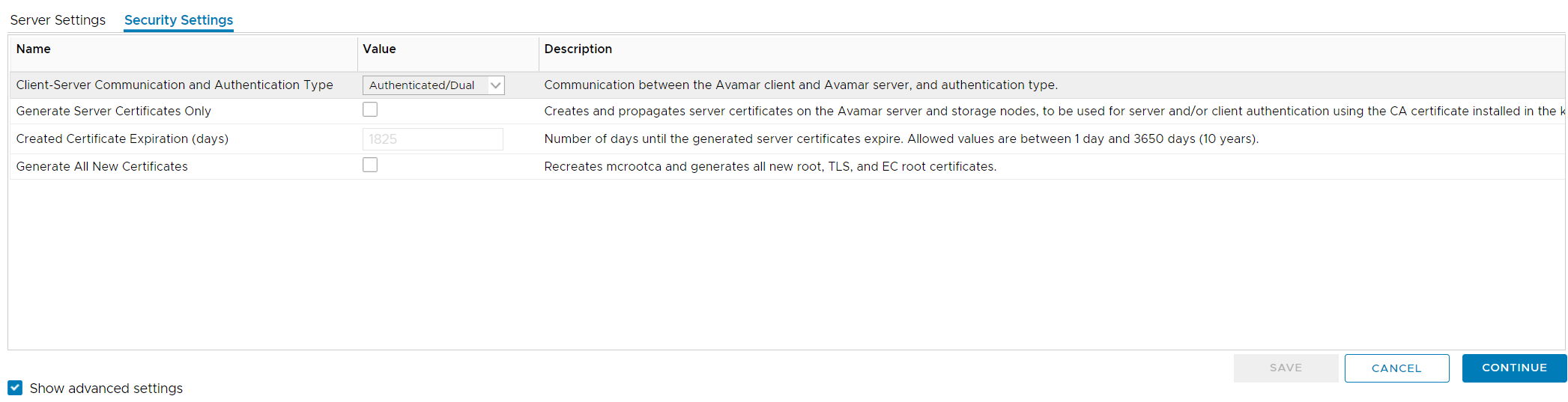

d. На экране «Настройка установки» выберите вкладку «Настройки безопасности» и установите флажок «Показать дополнительные настройки».

Управление параметрами безопасности сеанса:

Создание сертификатов:

-

-

- Только создание сертификатов сервера:

- При выборе в одиночку восстанавливается только

GSANСертификаты сервера.- Описание на экране гласит: «Создает и распространяет сертификаты сервера на сервере Avamar и узлах хранения для использования для проверки подлинности сервера и/или клиента с помощью команды

CA certificateв хранилище ключей».

- Описание на экране гласит: «Создает и распространяет сертификаты сервера на сервере Avamar и узлах хранения для использования для проверки подлинности сервера и/или клиента с помощью команды

- При этом в сети Avamar выполняются следующие действия:

- Запуск

enable_secure_config.shскрипт (enable_secure_config.sh --certs), который делает следующее:- Экспортирует внутренний корневой сертификат Avamar из хранилища ключей Avamar:

- Запуск

- При выборе в одиночку восстанавливается только

- Только создание сертификатов сервера:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Сохраняет этот корневой сертификат в следующих двух местах:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- Затем корневой сертификат в avamar_keystore используется для подписи новой пары ключей сертификата для

GSANи сохраните в следующих расположениях:

- Затем корневой сертификат в avamar_keystore используется для подписи новой пары ключей сертификата для

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Затем эти сертификаты распространяются на все узлы хранения.

- И, наконец,

GSAN SSL socketперезагружается, чтобы новые подключения к порту 29000 обслуживали восстановленные сертификаты.

-

-

-

-

-

-

- Сгенерировать все новые сертификаты

- Если этот флажок установлен, автоматически устанавливается флажок «Generate Server Certificates Only».

Это связано с процессом, который происходит при создании всех новых сертификатов.- Описание на экране гласит: «Воссоздает

mcrootcaи генерирует все новые корни,TLS, and EC root certificates».

- Описание на экране гласит: «Воссоздает

- При этом выполняются следующие действия:

- Повторное создание внутреннего корневого источника сертификатов (CA) Avamar

mcrootca all(Заменяет внутренний корневой ИС Avamar, хранящийся в avamar_keystore

/usr/local/avamar/lib/avamar_keystore) - Регенерирует

GSANсертификаты, как описано в предыдущем разделе "Только для создания сертификатов сервера".

- Если этот флажок установлен, автоматически устанавливается флажок «Generate Server Certificates Only».

- Сгенерировать все новые сертификаты

-

Внутренний корневой сертификат Avamar можно просмотреть с помощью следующей команды:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA и подписанный сертификат от Avamar MCS, обеспечивающий безопасный взаимный обмен данными по протоколу TLS с Avamar.

Дополнительные сведения см. в следующих документах. Avamar. Установка или замена Avamar Certificate Authority (CA) на предоставленный пользователем источник сертификатов (CA)

E. Когда будете готовы, продолжите выполнение пакета.

Этот пакет можно использовать несколько раз для настройки этих параметров по мере необходимости.