Усунення несправностей захищеного статусу Shield

Summary: Огляд захищеного розрахунку для екрана та як визначити причину, через яку пристрій відображається незахищеним.

Instructions

Продукти, на які впливають:

- Шифрування Dell

- Сервер керування безпекою Dell

- Віртуальний сервер управління безпекою Dell

- Захист даних Dell | Шифрування

- Захист даних Dell | Корпоративне видання

- Захист даних Dell | Віртуальне видання

Щоб визначити, чому кінцева точка не відображається як захищена на сервері керування Dell Security Management Server (раніше Dell Data Protection | Enterprise Edition), ми повинні визначити, який тип проблеми має кінцева точка. Загалом існує три типи проблем, через які кінцева точка не відображається захищеною:

- Проблеми зі зв'язком із клієнтом , як-от неправильна конфігурація Shield, обмежувальні правила брандмауера та неправильно налаштований DNS.

- Проблеми з обробкою інвентаризації на стороні сервера – такі як помилки аналізу запасів, помилки налаштувань бази даних і проблеми зв'язку між службами.

- Проблеми з обчисленням захищеного статусу , як-от відсутній або неповний час підмітання пристрою, відсутній або неповний час підмітання користувача, а також оновлена або неправильна політика

Проблеми комунікації з клієнтами

Однією з найпоширеніших причин того, що кінцева точка не відображається захищеною, є помилка в Shield під час зв'язку зі службою проксі-сервера політик. Часто це є наслідком неправильної конфігурації на Shield або помилки в сервісі Policy Proxy.

Найшвидший спосіб виявити проблему зі зв'язком – це консоль віддаленого керування з розділу « Стани » на вкладці «Відомості та дії » на сторінці відомостей про кінцеві точки. Щоб перейти до розділу « Стани » зі сторінки входу в консоль віддаленого керування, виконайте такі дії:

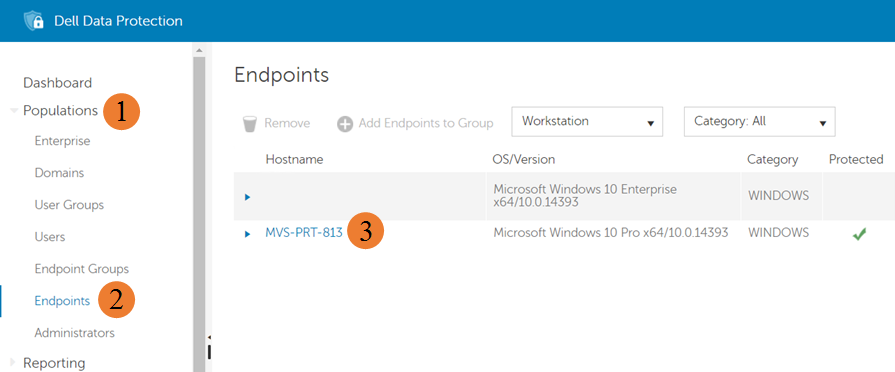

- Натисніть посилання Популяції .

- Клацніть посилання Кінцеві точки .

- У розділі «Кінцеві точки» клацніть посилання для конкретної кінцевої точки.

Малюнок 1: (Лише англійською мовою) Деталі кінцевої точки

- На сторінці конкретної кінцевої точки перейдіть на вкладку Подробиці та дії.

- Прокрутіть униз на вкладці «Деталі та дії » до розділу « Стани ».

Малюнок 2: (Лише англійською мовою) Інвентаризація отримана

Виділене вище поле Inventory Received вказує на останній раз, коли інвентаризація була отримана від клієнта і вставлена в таблицю черги запасів бази даних для обробки. Якщо дата відсутня або дата присутня, але вона не актуальна, імовірно, виникла проблема зі зв'язком між Shield і службою проксі-сервера політики.

У наведених нижче прикладах показано підмножину повідомлень журналу для успішного зв'язку між Щитом і службою проксі-сервера політики та невдалого зв'язку між Щитом і службою проксі-сервера політики. Ці приклади не є вичерпними і включені для того, щоб допомогти забезпечити відправну точку, з якої можна почати досліджувати проблеми комунікації з боку клієнта. За замовчуванням журнал щита знаходиться за адресою C:\ProgramData\Dell\dell data protection\Encryption\CMGShield.log.

Успішна комунікація

Наведені нижче повідомлення є частиною набору повідомлень, що виводяться в журнал Shield під час успішного зв'язку з проксі-сервером політики.

PolicyGrabber: 680 H] Upload Inventory: Begin PolicyGrabber: 755 H] Upload Inventory: Contacting GK at Host = serverName, IP = serverIP, Port = 8000 CMLNetEx: 118 I] Connect - Connected to host successfully PolicyGrabber: 929 H] Upload Inventory: done (Result = 1).

Невдала комунікація

Наведені нижче повідомлення журналу Shield є прикладами невдалих спроб.

PolicyGrabber: 420 I] Policy Poll: Begin PolicyGrabber: 451 H] Policy Poll: Attempt to contact Gatekeeper at Host = serverName, IP = serverIP, Port = 8001 CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 1 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 2 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 3 of 3 to connect and retrieve policy FAILED.

Найпоширенішою причиною проблем зі зв'язком між службою Shield і Policy Proxy є неправильна конфігурація Shield. Наступні параметри Shield налаштовуються під час інсталяції та є параметрами за замовчуванням, які керують сервером і портом, до якого підключається Shield для надсилання інформації про запаси. Ці параметри не є всеосяжними і, залежно від налаштувань середовища, можуть не змінювати розташування, до якого Shield намагається підключитися. Якщо налаштування в прикладі правильні або їх зміна не вирішує проблему, зверніться до Dell Data Security ProSupport.

Налаштування конфігурації за замовчуванням

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGshield] "GK"="serverName" "GKPort"=dword:00001f40

Проблеми з обробкою інвентаризації на стороні сервера

Іншою, менш поширеною причиною того, що кінцева точка не відображається захищеною, є помилка на сервері управління безпекою Dell під час обробки даних інвентаризації, наданих Shield. Це може бути результатом пошкодження під час передачі, несподіваного символу в даних XML інвентаризації або помилки зв'язку з SQL.

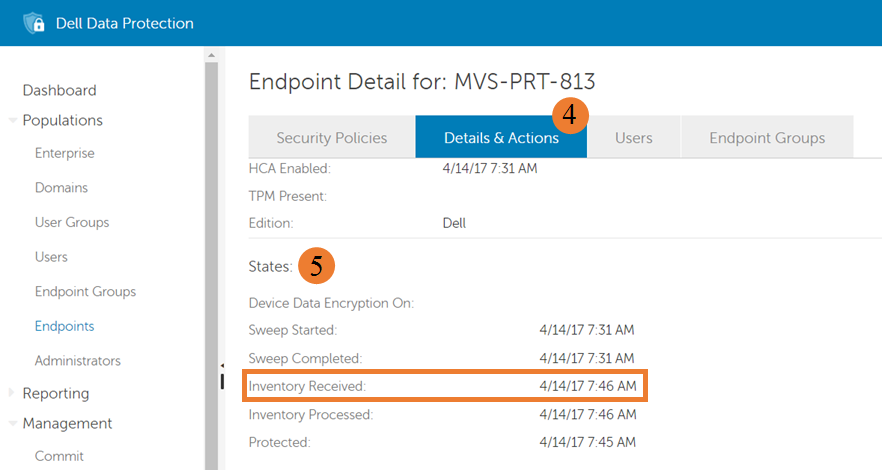

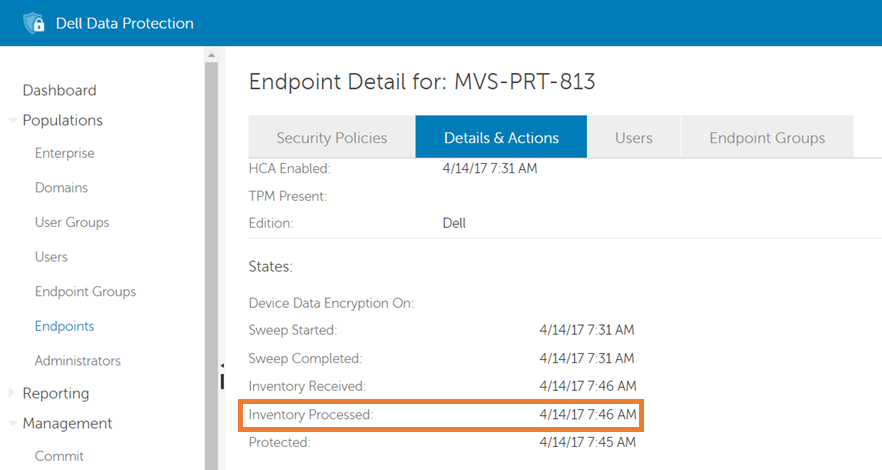

Подібно до проблеми зі зв'язком, найшвидший спосіб визначити проблему з обробкою запасів – це скористатися консоллю віддаленого керування з розділу «Стани» на вкладці «Відомості та дії» на сторінці відомостей про кінцеву точку.

Малюнок 3: (Лише англійською мовою) Деталі кінцевої точки

Поле «Обробка запасів », виділене вище, вказує на останню успішну обробку інвентарю від клієнта та базу даних, яка оновлюється для відображення поточного стану кінцевої точки. Якщо дата відсутня або дата присутня, і вона не актуальна, а в полі «Отримано інвентаризацію » є поточна дата, то, ймовірно, виникла проблема з обробкою інвентаризації кінцевої точки.

У наведених нижче прикладах показано підмножину повідомлень журналу з журналів служби Core Server, які вказують на помилки обробки запасів. Ці приклади не є вичерпними і включені, щоб допомогти забезпечити відправну точку, з якої можна почати досліджувати проблеми обробки з боку сервера. Поточний журнал служби Core Server за замовчуванням записується в C:\Program Files\Dell\Enterprise Edition\Core Server\Logs\output.log.

ERROR INVENTORY [75] - Error updating user shield state ERROR INVENTORY [75] - Error updating device shield state ERROR INVENTORY [75] - Error updating device entity data. ERROR INVENTORY [75] - Error updating shield entity data.

У зв'язку з різноманіттям і складністю проблем, які можуть виникнути, не існує загальних рішень, які вирішують великий відсоток проблем з обробкою. Якщо є підозра на проблему з обробкою запасів, зверніться до Dell Data Security ProSupport.

Проблеми з обчисленням захищеного статусу

Проблеми з обчисленням захищеного статусу на сьогоднішній день є найпоширенішою причиною того, що екранована кінцева точка перебуває в незахищеному стані. Це може бути результатом попередніх проблем, які поєднуються з функціями Shield (тобто помилка обробки, яка призводить до збою повної інвентаризації, а потім лише після отримання оптимізованих запасів), або некерованого користувача, який увійшов у систему, що призводить до того, що інвентаризація не надсилається.

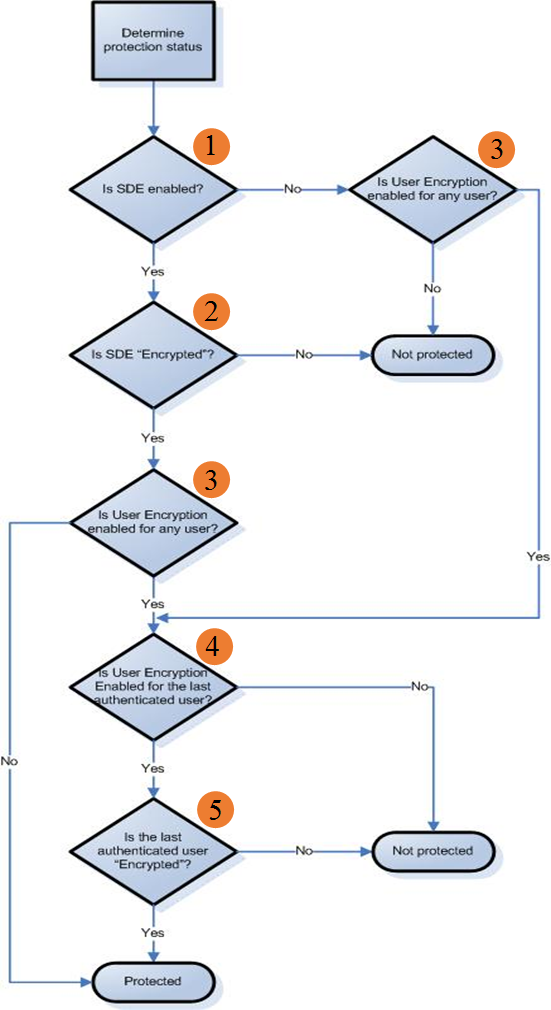

Після того, як проблеми з комунікацією з клієнтом та інвентаризацією даних були усунені як причини, це залишає проблему з розрахунком захищеного статусу сервера. Процес визначення того, захищена кінцева точка Shielded чи ні, показаний на наступному зображенні.

Малюнок 4: (Лише англійською мовою) Усунення несправностей робочого процесу

На наступних зображеннях показано розташування в консолі для пошуку інформації, необхідної для вирішення питань у потоці процесу, наведеному вище:

- Чи ввімкнено SDE? - Першим кроком у визначенні того, чи захищено пристрій, є ввімкнення SDE або шифрування пристрою. Щоб визначити, чи ввімкнено цю функцію, відкрийте консоль віддаленого керування, увійдіть до системи та перейдіть до розділу « Стани » на вкладці «Відомості та дії » на сторінці відомостей про кінцеву точку для відповідної кінцевої точки.

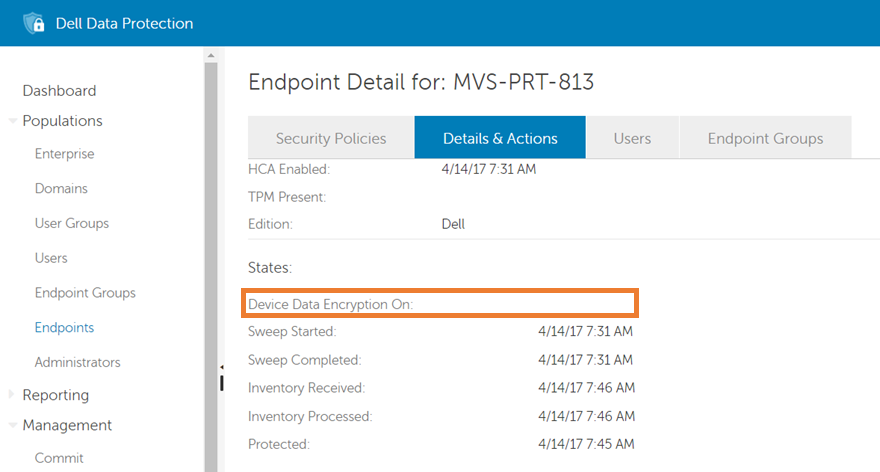

Малюнок 5: (Лише англійською мовою) Шифрування даних пристрою ввімкнено

У полі «Шифрування даних пристрою », виділеному вище, відображається час, коли політику SDE було ввімкнено. Якщо в полі вказано дату й час, чи ввімкнено SDE? є Так. Якщо в полі немає дати і часу, як на зображенні вище, відповідь - Ні.

- Чи зашифровано SDE? - Якщо ввімкнено SDE або шифрування пристрою, наступним кроком захищеного обчислення є визначення того, чи зашифровано SDE. Це можна визначити за допомогою інформації з розділу « Стани » вкладки «Відомості та дії » сторінки відомостей про кінцеву точку для відповідної кінцевої точки.

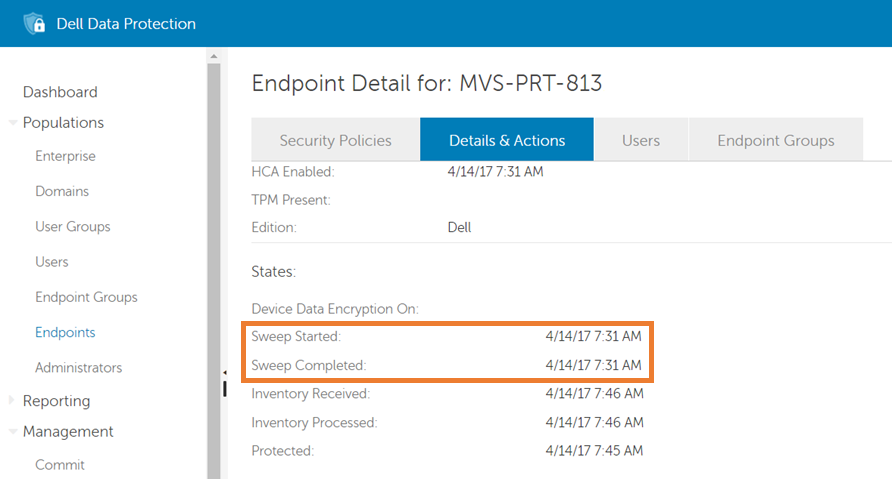

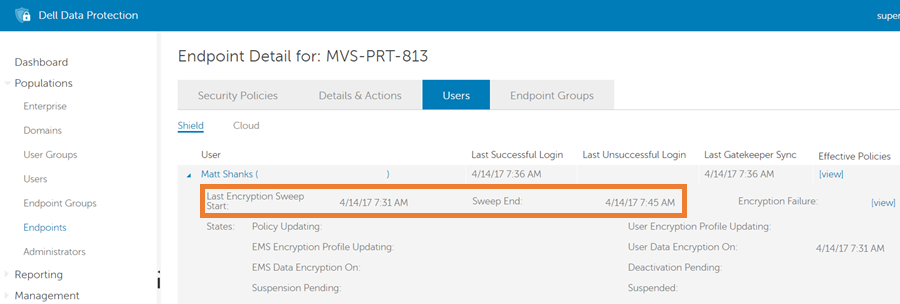

Малюнок 6: (Лише англійською мовою) Розгортка розпочата, а розгортка завершена

Поля «Початок розгортки » та «Завершення розгортки», виділені помаранчевим полем вгорі, показують час, коли розгортка SDE/пристрою почалася та завершилася відповідно. Якщо в обох полях вказано дату й час, а час початку розгортки є попереднім або збігається з часом завершення розгортки, параметр "Чи ввімкнено SDE" має значення "Так". В іншому випадку відповідь буде «Ні», і пристрій буде визначено як такий, що не захищений.

- Чи ввімкнено шифрування користувача для будь-якого користувача? - Якщо шифрування SDE вимкнено або його ввімкнено та зашифровано, наступним кроком є визначення того, чи ввімкнено шифрування користувача для будь-якого користувача, активованого на кінцевій точці. Це можна визначити за допомогою інформації з вкладки «Користувачі» на сторінці відомостей про кінцеву точку для відповідної кінцевої точки.

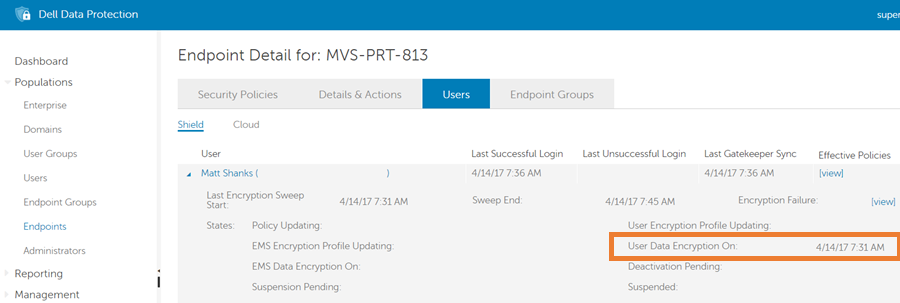

Малюнок 7: (Лише англійською мовою) Шифрування даних користувача ввімкнено

На вкладці «Користувачі » відображаються всі користувачі, які активувалися на кінцевій точці. Поле «Шифрування даних користувача », виділене помаранчевим полем зверху, показує час, коли політика шифрування користувача була ввімкнена для кожного конкретного користувача. Якщо в полі вказано дату та час для будь-якого активованого користувача, як на зображенні вище, то відповідь на запитання «Чи ввімкнено шифрування користувача для будь-якого користувача?» буде «Так». Якщо в полі немає дати і часу для будь-якого активованого користувача, відповідь буде Ні, і кінцева точка буде визначена як захищена.

- Чи ввімкнено шифрування користувача для останнього автентифікованого користувача? - Якщо шифрування користувача ввімкнено для будь-якого активованого користувача на кінцевій точці, наступною частиною захищеного обчислення є визначення того, чи ввімкнуто шифрування користувача останнім автентифікованим користувачем. Це можна визначити за допомогою інформації, наявної на вкладці «Користувачі» на сторінці відомостей про кінцеву точку для відповідної кінцевої точки.

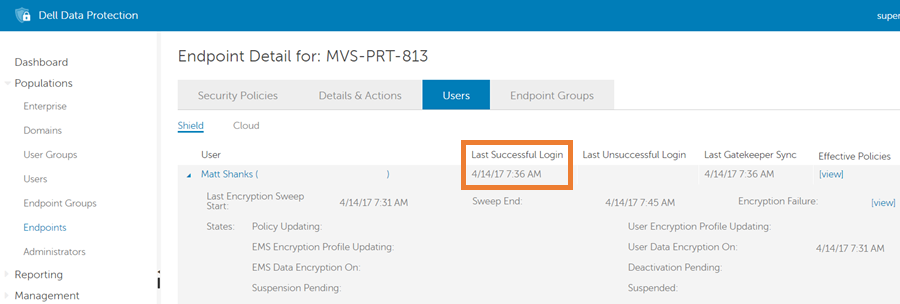

Малюнок 8: (Лише англійською мовою) Останній успішний вхід

На вкладці «Користувачі » відображаються всі користувачі, які активувалися на кінцевій точці. Поле «Останній успішний вхід», виділене помаранчевим полем вгорі, показує останній раз, коли конкретний користувач успішно входив у Щит. Якщо користувач з останнім часом останнього успішного входу також має час у полі User Data EncryptionOn (Шифрування даних користувача Увімкнено ), як на зображенні вище, і тоді відповідь на запитання Чи ввімкнено шифрування користувача для останнього автентифікованого користувача? дорівнює Так. Якщо користувач з останнім часом останнього успішного входу не має часу в полі User Data Encryption On (Шифрування даних користувача Увімкнено), то відповідь буде Ні.

- Чи зашифровано останнього автентифікованого користувача? - Якщо в останнього автентифікованого користувача було ввімкнено шифрування, процес переходить до останнього кроку, перевіряючи, чи зашифрований цей користувач. Це можна визначити за допомогою інформації, наявної для останнього автентифікованого користувача на вкладці «Користувачі » сторінки відомостей про кінцеву точку для відповідної кінцевої точки.

Малюнок 9: (Лише англійською мовою) Останній початок розгортки шифрування

Поля «Початок останньої розгортки шифрування » та «Кінець розгортки », виділені помаранчевим полем вгорі, показують час, коли користувач починав і закінчував розгортку відповідно. Якщо в обох полях вказано дату й час, а час початку останньої розгортки шифрування є попереднім або збігається з часом завершення розгортки , тоді відповідь на запитання Чи зашифровано останнього автентифікованого користувача? дорівнює Так , і пристрій визначено як захищений. В іншому випадку відповідь буде «Ні», і пристрій буде визначено як такий, що не захищений.

Немає повідомлень журналу, які допомагають визначити, який крок у захищеному робочому процесі призводить до переведення пристрою в незахищений стан. Перегляньте розділ Визначення проблеми обчислення захищеного стану, щоб визначити, на якому етапі робочого процесу кінцева точка відображалася як незахищена.

У наведеній нижче таблиці наведено кілька варіантів вирішення поширених проблем із обчисленням захищеного стану.

- Створіть резервну копію реєстру, перш ніж продовжити, перегляньте статтю Як створити резервну копію та відновити реєстр у Windows

.

- Редагування реєстру може призвести до того, що комп'ютер перестане відповідати під час наступного перезавантаження.

- Зв'яжіться з міжнародною службою підтримки Dell Data Security за допомогою, якщо у вас виникли сумніви щодо виконання цього кроку.

| Випуск | Рішення |

|---|---|

| Поле «Шифрування даних пристрою ввімкнено» заповнено, але немає часу «Розгортка розгортка» або «Завершена розгортка» | Якщо шифрування даних пристрою ввімкнено, але часу розгортки немає, це часто свідчить про те, що на екранованій кінцевій точці встановлено самошифрувальний диск (SED). За замовчуванням Shield не застосовує правила SDE за наявності SED. Під час виникнення цієї проблеми в журналах Shield присутні такі повідомлення: «Блокування/вимкнення політик SDE, тому що або FVE увімкнено/виконується, або на комп'ютері є SED». Щоб дозволити Shield застосовувати SDE навіть за наявності SED, додайте наведене нижче значення реєстру та перезавантажте кінцеву точку. Після того, як налаштування буде підхоплено Shield, розпочнеться розгортка SDE. Параметри |

| Час завершення розгортки пристрою/SDE порожній, а час початку розгортки постійно оновлюється. | Час початку розгортки пристрою/SDE, що постійно оновлюється, зазвичай вказує на одну з двох причин:

|

| Розгортка пристрою/SDE або користувача не завершена в консолі віддаленого керування, але локальна консоль показує, що розгортка завершується, коли користувач входить до кінцевої точки. | Якщо розгортка на сервері не завершена, а кінцева точка не показує розгортку, зазвичай проблему можна вирішити, виконавши один або кілька з наведених нижче кроків.

Параметри

|

Щоб зв'язатися зі службою підтримки, зверніться за номерами телефонів міжнародної служби підтримки Dell Data Security.

Перейдіть до TechDirect , щоб згенерувати запит на технічну підтримку онлайн.

Щоб отримати додаткову інформацію та ресурси, приєднуйтесь до форуму спільноти Dell Security Community.