Solución de problemas de estado protegido de Shield

Summary: Visión general del cálculo protegido para Shield y cómo identificar la causa de un dispositivo que se muestra como no protegido.

Instructions

Productos afectados:

- Dell Encryption

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Encryption

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

Para identificar por qué un terminal no se muestra como protegido en Dell Security Management Server (anteriormente Dell Data Protection | Enterprise Edition), debemos determinar qué tipo de problema tiene el terminal. En general, hay tres tipos de problemas que ocasionan que un terminal se muestre como no protegido:

- Problemas de comunicación del cliente, como una configuración incorrecta de Shield o DNS y reglas de firewall restrictivas.

- Problemas de procesamiento de inventario del lado del servidor, como errores de análisis de inventario, errores de configuración de la base de datos y problemas de comunicación entre los servicios.

- Problemas de cálculo de estado protegido, como tiempos de barrido de dispositivo faltantes o incompletos, tiempos de barrido de usuario faltantes o incompletos y políticas actualizadas o incorrectas.

Problemas de comunicación del cliente

Una de las causas más comunes de que un terminal no aparezca como protegido es un error en Shield cuando se comunica con el servicio de proxy de la política. A menudo, esto se debe a una configuración incorrecta en Shield o a un error en el servicio de proxy de la política.

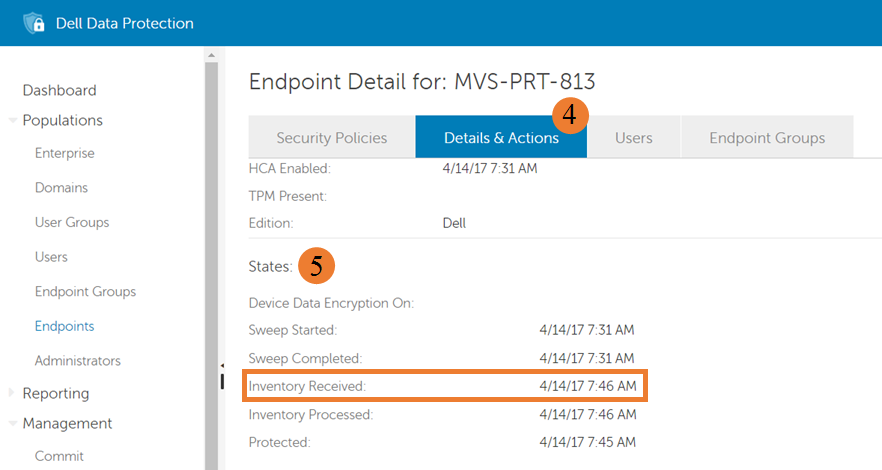

La manera más rápida de identificar un problema de comunicación es a través de la consola de administración remota en la sección States de la pestaña Details & Actions en la página de detalles del terminal. Para ir a la sección States de la página de inicio de sesión de la consola de administración remota:

- Haga clic en el enlace Populations.

- Haga clic en el enlace Endpoints.

- En la sección Endpoints, haga clic en el enlace del terminal específico en cuestión.

Figura 1: (Solo en inglés) Endpoint Details

- En la página del terminal específico, haga clic en la pestaña Details & Actions.

- Desplácese hacia abajo dentro de la pestaña Details & Actions hasta la sección States.

Figura 2: (Solo en inglés) Inventory Received

El campo Inventory Received, resaltado anteriormente, indica la última vez que se recibió un inventario del cliente y se insertó en la tabla de la cola de inventario de la base de datos para su procesamiento. Si no hay una fecha presente o la hay pero no es actual, es probable que haya un problema con las comunicaciones entre Shield y el servicio de proxy de la política.

En los siguientes ejemplos, se muestra un subconjunto de mensajes de registro para una comunicación exitosa de Shield al servicio de proxy de la política y una comunicación fallida de Shield al servicio de proxy de la política. Estos ejemplos no son exhaustivos y se incluyen para proporcionar un punto de partida desde el cual comenzar a investigar los problemas de comunicación desde el lado del cliente. De manera predeterminada, el registro de Shield está ubicado en C:\ProgramData\Dell\dell data protection\Encryption\CMGShield.log.

Comunicación exitosa

Los siguientes mensajes forman parte del conjunto de mensajes que se envían al registro de Shield durante una comunicación exitosa con el proxy de la política.

PolicyGrabber: 680 H] Upload Inventory: Begin PolicyGrabber: 755 H] Upload Inventory: Contacting GK at Host = serverName, IP = serverIP, Port = 8000 CMLNetEx: 118 I] Connect - Connected to host successfully PolicyGrabber: 929 H] Upload Inventory: done (Result = 1).

Comunicación fallida

Los siguientes mensajes de registro de Shield son ejemplos de intentos fallidos.

PolicyGrabber: 420 I] Policy Poll: Begin PolicyGrabber: 451 H] Policy Poll: Attempt to contact Gatekeeper at Host = serverName, IP = serverIP, Port = 8001 CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 1 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 2 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 3 of 3 to connect and retrieve policy FAILED.

La causa más común de problemas de comunicación entre Shield y el servicio de proxy de la política es la configuración incorrecta de Shield. Los siguientes ajustes de Shield se configuran en la instalación y son los ajustes predeterminados que controlan el servidor y el puerto al que se conecta Shield para enviar información de inventario. Estos ajustes no están completos y, según la configuración del entorno, es posible que no cambien la ubicación a la que Shield intenta conectarse. Si los ajustes de ejemplo son correctos o si modificarlos no resuelve el problema, comuníquese con Dell Data Security ProSupport.

Ajustes de configuración predeterminada

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGshield] "GK"="serverName" "GKPort"=dword:00001f40

Problemas de procesamiento de inventario del lado del servidor

Otra causa menos común de que un terminal no aparezca como protegido es un error en Dell Security Management Server cuando se procesan los datos de inventario proporcionados por Shield. Esto puede ser el resultado de daños en tránsito, un carácter inesperado en los datos XML del inventario o un error durante la comunicación con SQL.

De manera similar a un problema de comunicación, la manera más rápida de identificar un problema de procesamiento de inventario es a través de la consola de administración remota en la sección States de la pestaña Details & Actions en la página de detalles del terminal.

Figura 3: (Solo en inglés) Endpoint Details

El campo Inventory Processed, resaltado anteriormente, indica la última vez que se procesó correctamente un inventario del cliente además de la base de datos que se actualizó, para reflejar el estado actual del terminal. Si no hay una fecha presente o la hay pero no es actual, y hay una fecha actual en el campo Inventory Received, es probable que haya un problema con el procesamiento del inventario del terminal.

En los siguientes ejemplos, se muestra un subconjunto de mensajes de registro de los registros del servicio Core Server que indican errores de procesamiento de inventario. Estos ejemplos no son exhaustivos y se incluyen para proporcionar un punto de partida desde el cual comenzar a investigar los problemas de procesamiento desde el lado del servidor. El registro del servicio Core Server actual está escrito en C:\Program Files\Dell\Enterprise Edition\Core Server\Logs\output.log de manera predeterminada.

ERROR INVENTORY [75] - Error updating user shield state ERROR INVENTORY [75] - Error updating device shield state ERROR INVENTORY [75] - Error updating device entity data. ERROR INVENTORY [75] - Error updating shield entity data.

Debido a la variedad y la complejidad de los problemas que pueden ocurrir, no hay soluciones comunes que aborden un gran porcentaje de problemas de procesamiento. Si hay sospechas de un problema de procesamiento de inventario, comuníquese con Dell Data Security ProSupport.

Problemas de cálculo de estado protegido

Los problemas con el cálculo de estado protegido son, por lejos, la causa más común de que un terminal con Shield esté en estado desprotegido. Esto puede ser el resultado de problemas anteriores que se combinan con las características de Shield (es decir, un error de procesamiento que causa la falla de un inventario completo después de recibir solo inventarios optimizados) o un usuario no administrado que inicia sesión, lo que provoca que no se envíe ningún inventario.

Una vez que se hayan eliminado como causas los problemas de comunicación con el cliente y de procesamiento de datos de inventario, habrá un problema con el cálculo del estado protegido del servidor. El proceso para determinar si un terminal con Shield está protegido o no lo está se muestra en la siguiente imagen.

Figura 4: (Solo en inglés) Troubleshooting workflow

En las siguientes imágenes, se muestra la ubicación en la consola a fin de encontrar la información necesaria para abordar las preguntas en el flujo de proceso anterior:

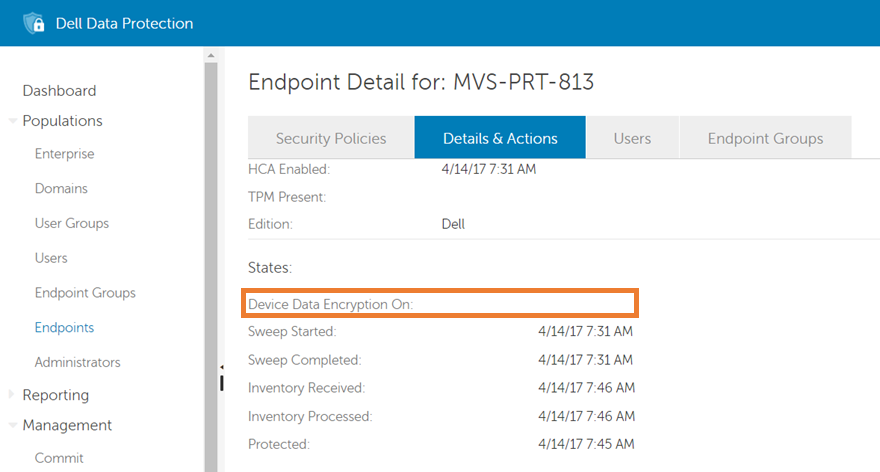

- ¿Está habilitado el SDE? - El primer paso para determinar si un dispositivo está protegido es si el SDE o el cifrado del dispositivo están habilitados. Para determinar si está habilitado, abra la consola de administración remota, inicie sesión y vaya a la sección States de la pestaña Details & Actions en la página de detalles del terminal en cuestión.

Figura 5: (Solo en inglés) Cifrado de datos del dispositivo activado

En el campo Device Data Encryption On, resaltado anteriormente, se muestra la hora a la que se habilitó la política de SDE. Si el campo tiene una fecha y hora, ¿el SDE está habilitado? es Sí. Si el campo no tiene una fecha y hora, como en la imagen anterior, la respuesta es "no".

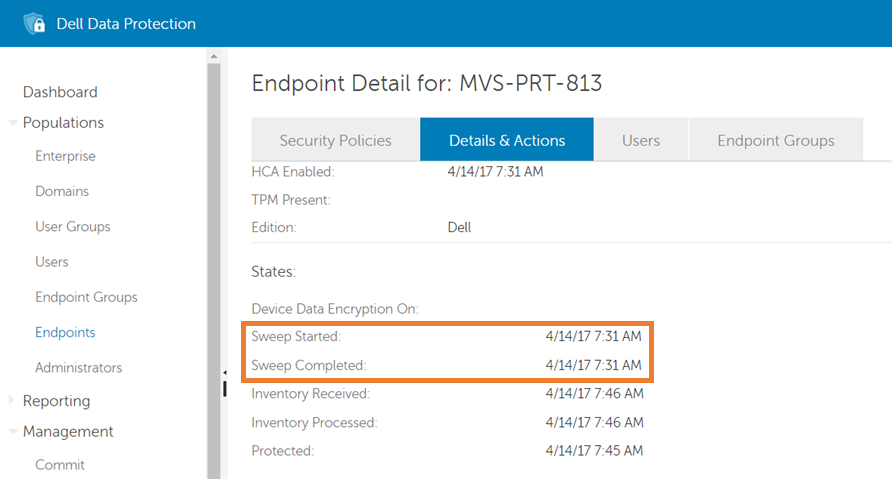

- ¿Está cifrado el SDE? - Si el cifrado de SDE o dispositivo está habilitado, el siguiente paso en el cálculo protegido es determinar si SDE está cifrado. Esto se puede determinar gracias a la información disponible en la sección States de la pestaña Details & Actions en la página de detalles del terminal en cuestión.

Figura 6: (Solo en inglés) Sweep Started y Sweep Completed

En los campos Sweep Started y Sweep Completed, resaltados con un cuadro naranja anteriormente, se muestran las horas a las que comenzó y finalizó el barrido de SDE/dispositivo, respectivamente. Si ambos campos tienen una fecha y hora, y la hora de Sweep Started es anterior a la hora de Sweep Completed o es la misma, la respuesta a la pregunta de si el SDE está habilitado es “sí”. De lo contrario, la respuesta es “no” y se determina que el dispositivo se encuentra en estado no protegido.

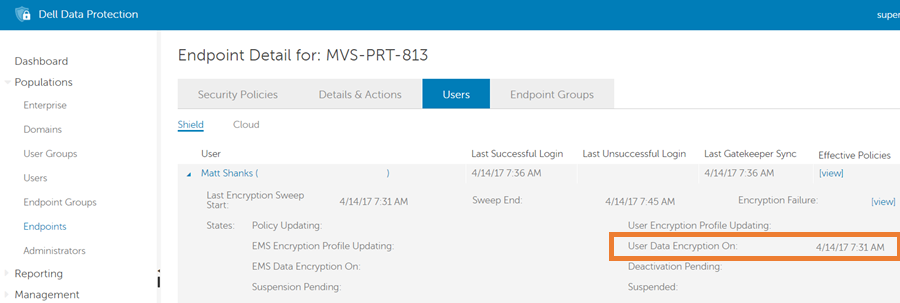

- ¿Está habilitado el cifrado de usuario para cualquier usuario? - Si el cifrado de SDE está deshabilitado o si está habilitado y cifrado, el siguiente paso es determinar si el cifrado de usuario está habilitado para cualquier usuario que se haya activado en el terminal. Esto se puede determinar gracias a la información disponible en la pestaña Users de la página de detalles del terminal en cuestión.

Figura 7: (Solo en inglés) User Data Encryption On

En la pestaña Users, se muestran todos los usuarios que se han activado en el terminal. En el campo User Data Encryption On, resaltado con un cuadro naranja anteriormente, se muestra la hora en que se habilitó la política de cifrado de usuario para cada usuario específico. Si el campo tiene una fecha y hora para cualquier usuario activado, como en la imagen anterior, la respuesta a la pregunta de si el cifrado de usuario para cualquier usuario está habilitado es “sí”. Si el campo no tiene una fecha y hora para ningún usuario activado, la respuesta es "no" y se determina que el terminal está en estado protegido.

- ¿El cifrado de usuario está habilitado para el último usuario autenticado? - Si el cifrado de usuario está habilitado para cualquier usuario activado en el terminal, el siguiente paso del cálculo protegido es determinar si el usuario autenticado más reciente tiene habilitado el cifrado de usuario. Esto se puede determinar gracias a la información disponible en la pestaña Users de la página de detalles del terminal en cuestión.

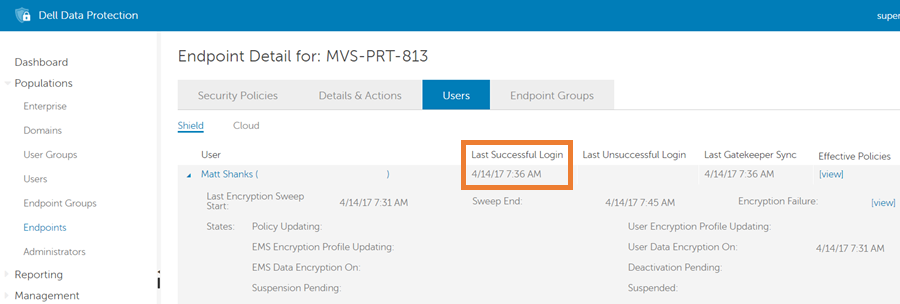

Figura 8: (Solo en inglés) Last Successful Login

En la pestaña Users, se muestran todos los usuarios que se han activado en el terminal. En el campo Last Successful Login, resaltado con un cuadro naranja anteriormente, se muestra la última vez que el usuario específico inició sesión correctamente en Shield. Si el usuario con la hora más reciente de Last Successful Login también aparece con una hora en el campo User Data EncryptionOn , como en la imagen anterior, la respuesta a la pregunta ¿ está habilitado el cifrado de usuario para el último usuario autenticado? es Sí. Si el usuario con la hora más reciente de Last Successful Login no aparece con una hora en el campo User Data Encryption On, la respuesta es "no".

- ¿El último usuario autenticado está cifrado? - Si el último usuario autenticado tenía el cifrado habilitado, el proceso pasa al último paso: verificar si ese usuario está cifrado. Esto se puede determinar gracias a la información disponible para el último usuario autenticado en la pestaña Users de la página de detalles del terminal en cuestión.

Figura 9: (Solo en inglés) Last Encryption Sweep Start

En los campos Last Encryption Sweep Start y Sweep End, resaltados con un cuadro naranja anteriormente, se muestran las horas a las que comenzó y finalizó el barrido de usuario, respectivamente. Si ambos campos tienen una fecha y hora, y la hora de Last Encryption Sweep Start es anterior a la hora de Sweep Completed , o es la misma, la respuesta a la pregunta ¿el último usuario autenticado está cifrado? es Yes y se determina que el dispositivo se encuentra en estado protegido. De lo contrario, la respuesta es “no” y se determina que el dispositivo se encuentra en estado no protegido.

No hay mensajes de registro que ayuden a determinar qué paso del flujo de trabajo protegido ocasiona que el dispositivo entre en estado no protegido. Revise la sección Identificación de un problema de cálculo de estado protegido para determinar qué paso del flujo de trabajo provocó que el terminal se mostrara como no protegido.

La siguiente tabla contiene varias soluciones para problemas comunes de cálculo de estado protegido.

- Respalde el registro antes de continuar, consulte Cómo respaldar y restaurar el registro en Windows

.

- Editar el registro puede hacer que la computadora deje de responder en el próximo reinicio.

- Comuníquese con los números de teléfono de soporte internacional de Dell Data Security para obtener ayuda si tiene inquietudes sobre este paso.

| Problema | Solución |

|---|---|

| El campo Device Data Encryption On está completo, pero no hay un tiempo de Sweep Started o Sweep Completed. | Si el cifrado de datos del dispositivo está activado, pero no hay tiempos de barrido, a menudo es un indicador de que una unidad de autocifrado (SED) está instalada en el terminal con Shield. De manera predeterminada, Shield no aplica las reglas de SDE cuando hay una SED presente. Los siguientes mensajes aparecen en los registros de Shield cuando se produce este problema: "Blocking/Disabling SDE policies, because either FVE is enabled/in progress or there is an SED on the computer." Para permitir que Shield aplique el SDE incluso cuando hay una SED presente, agregue el siguiente valor de registro y reinicie el terminal. Una vez que Shield selecciona el ajuste, se inicia el barrido de SDE. Ajustes de configuración |

| El tiempo de finalización del barrido de dispositivo/SDE está en blanco y la hora de inicio del barrido se actualiza constantemente. | Cuando la hora de inicio del barrido de dispositivo/SDE se actualiza constantemente, por lo general, indica que se está produciendo una de dos situaciones:

|

| Un barrido de dispositivo/SDE o usuario no está completo en la consola de administración remota, pero en la consola local, se muestra que el barrido se completa cuando el usuario inicia sesión en el terminal. | Cuando no se completa un barrido en el servidor y el terminal no muestra un barrido en progreso, el problema generalmente se puede resolver realizando uno o más de los siguientes pasos:

Ajustes de configuración

|

Para comunicarse con el equipo de soporte, consulte los números de teléfono de soporte internacionales de Dell Data Security.

Vaya a TechDirect para generar una solicitud de soporte técnico en línea.

Para obtener información y recursos adicionales, únase al foro de la comunidad de seguridad de Dell.