Shieldの保護ステータスに関するトラブルシューティング

Summary: Shieldでの保護ステータスの計算に関する概要と、デバイスが保護されていないと表示される問題の原因を特定する方法について説明します。

Instructions

対象製品:

- Dell Encryption

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Encryption

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

Dell Security Management Server(旧Dell Data Protection |Enterprise Edition)コンソールで、エンドポイントにどのようなタイプの問題があるかを判断する必要があります。一般的に、エンドポイントが「Protected」と表示されない問題には、次の3つの原因があります。

- クライアント通信に関する問題 - 誤ったShield設定、ファイアウォール ルールによる制限、誤ったDNS設定など。

- サーバー側のインベントリー処理に関する問題 - インベントリー解析エラー、データベース設定エラー、サービス間の通信に関する問題など。

- 保護ステータスの計算に関する問題 - デバイスのスイープ時間が不明または不完全、ユーザーのスイープ時間が不明または不完全、ポリシーの更新または誤りなど。

クライアント通信に関する問題

エンドポイントが「Protected」と表示されない問題の最も一般的な原因の1つは、Policy Proxyサービスとの通信時に発生するShieldのエラーです。これは、多くの場合、Shieldの設定ミス、またはPolicy Proxyサービスのエラーが原因で発生します。

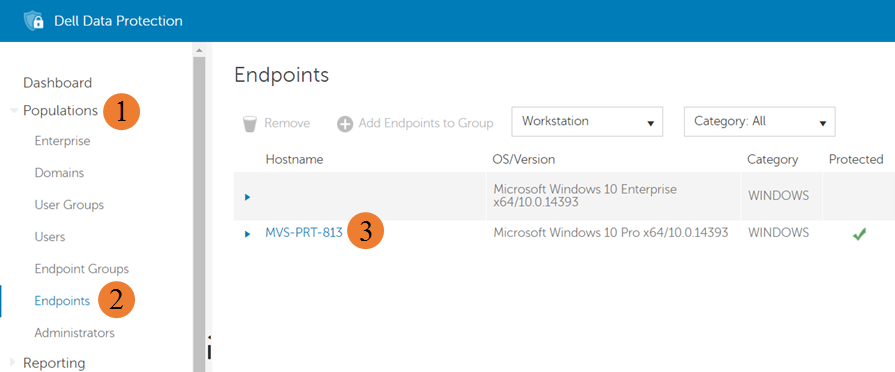

通信に関する問題を最も迅速に特定するには、リモート管理コンソールを介して、エンドポイントの詳細ページにある[Details & Actions]タブの[States]セクションを確認します。リモート管理コンソールのログイン ページから[States]セクションに移動するには、次の手順を実行します。

- [Populations]リンクをクリックします。

- [Endpoints]リンクをクリックします。

- [Endpoints]セクションで、該当する特定のエンドポイントのリンクをクリックします。

図1: (英語のみ)エンドポイントの詳細

- 特定のエンドポイント ページで、[Details & Actions]タブをクリックします。

- [Details & Actions]タブ内を下にスクロールして、[States]セクションに移動します。

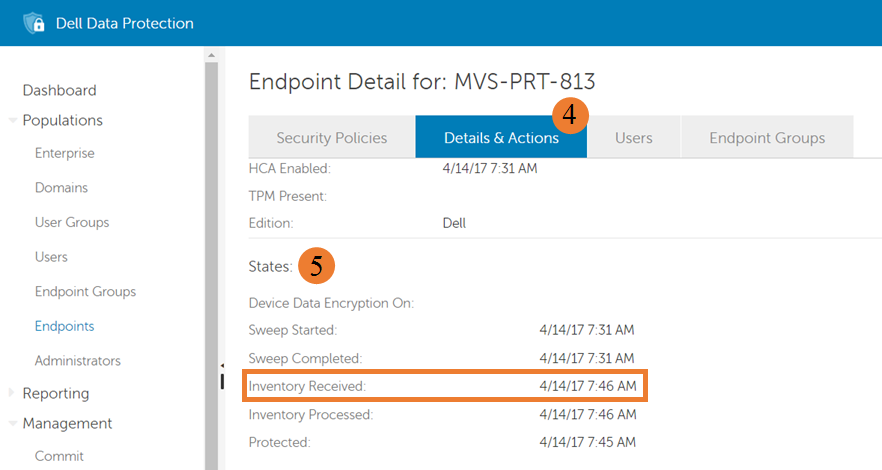

図2:(英語のみ)[Inventory Received]

上の画像でハイライト表示されている[Inventory Received]フィールドには、インベントリーがクライアントから最後に受信され、処理のためにデータベース インベントリー キュー テーブルに挿入された日時が表示されます。日時が存在しない場合、または日時は存在するが最新でない場合は、ShieldサービスとPolicy Proxyサービス間の通信に問題がある可能性があります。

次の例は、ShieldからPolicy Proxyサービスへの通信が正常に行われた場合のログ メッセージと、ShieldからPolicy Proxyサービスへの通信に失敗した場合のログ メッセージを示しています。これらの例は、包括的なものではなく、クライアント側から通信に関する問題の調査を開始する起点を提供するためのものです。デフォルトでは、ShieldログはC:\ProgramData\Dell\dell data protection\Encryption\CMGShield.logにあります。

通信が成功した場合

次のメッセージは、Policy Proxyとの正常な通信中にShieldログに出力されるメッセージ セットの一部です。

PolicyGrabber: 680 H] Upload Inventory: Begin PolicyGrabber: 755 H] Upload Inventory: Contacting GK at Host = serverName, IP = serverIP, Port = 8000 CMLNetEx: 118 I] Connect - Connected to host successfully PolicyGrabber: 929 H] Upload Inventory: done (Result = 1).

通信が失敗した場合

次のShieldログ メッセージは、失敗した試行の例です。

PolicyGrabber: 420 I] Policy Poll: Begin PolicyGrabber: 451 H] Policy Poll: Attempt to contact Gatekeeper at Host = serverName, IP = serverIP, Port = 8001 CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 1 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 2 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 3 of 3 to connect and retrieve policy FAILED.

ShieldサービスとPolicy Proxyサービス間の通信に関する問題の最も一般的な原因は、Shieldの設定ミスです。次のShield設定は、インストール時に構成され、Shieldがインベントリー情報を送信するために接続するサーバーとポートを制御するデフォルト設定です。これらの設定は包括的なものではなく、環境のセットアップによっては、Shieldが接続を試行する場所を変更できない場合があります。設定の例が正しくても、または設定を変更しても問題が解決しない場合は、Dell Data Security ProSupportにお問い合わせください。

デフォルト構成設定

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGshield] "GK"="serverName" "GKPort"=dword:00001f40

サーバー側のインベントリー処理に関する問題

エンドポイントがProtectedと表示されないもう1つのあまり一般的ではない原因は、Shieldによって提供されるインベントリー データを処理する際のDell Security Management Serverのエラーです。これは、転送中の破損、インベントリーXMLデータの予期しない文字、またはSQLとの通信エラーが原因である可能性があります。

通信の問題と同様に、インベントリ処理の問題を特定する最も簡単な方法は、エンドポイントの詳細ページの [Details & Actions] タブの [States] セクションから Remote Management Console を使用することです。

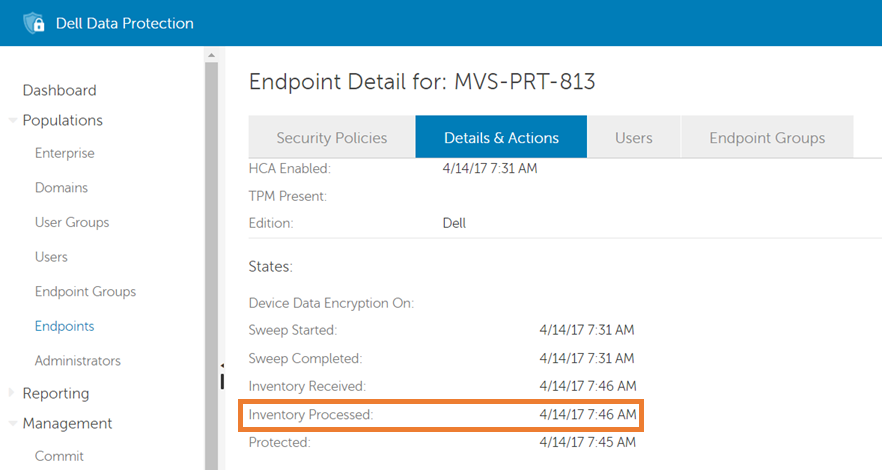

図3:(英語のみ)エンドポイントの詳細

上の画像でハイライト表示されている[Inventory Processed]フィールドには、クライアントからのインベントリーが正常に処理され、アップデートされたデータベースが現在のエンドポイントの状態に反映された最終日時が表示されます。[Inventory Received]フィールドに日時が存在しないか、日時は存在するが最新でない場合や、現在の日付が表示されている場合は、エンドポイントのインベントリーの処理に問題がある可能性があります。

次の例は、インベントリー処理のエラーを示すCore Serverサービス ログからのログ メッセージのサブセットを示しています。これらの例は、包括的なものではなく、サーバー側から処理に関する問題の調査を開始する起点を提供するためのものです。現在のCore Serverサービス ログは、デフォルトでC:\Program Files\Dell\Enterprise Edition\Core Server\Logs\output.logに書き込まれます。

ERROR INVENTORY [75] - Error updating user shield state ERROR INVENTORY [75] - Error updating device shield state ERROR INVENTORY [75] - Error updating device entity data. ERROR INVENTORY [75] - Error updating shield entity data.

発生する可能性のある問題の多様性と複雑さにより、処理に関する問題の大部分に対処できる一般的な解決策はありません。インベントリー処理に関する問題が疑われる場合は、Dell Data Security ProSupportにお問い合わせください。

保護ステータスの計算に関する問題

シールドされたエンドポイントが保護されていない状態になる問題の最大の原因は、間違いなく保護ステータスの計算に関する問題です。これは、Shield機能と組み合わされた以前の問題(つまり、最適化されたインベントリーのみを受信した後に完全なインベントリーが失敗する処理エラー)、または管理対象外のユーザーがログインするとインベントリーが送信されない問題が原因で発生する可能性があります。

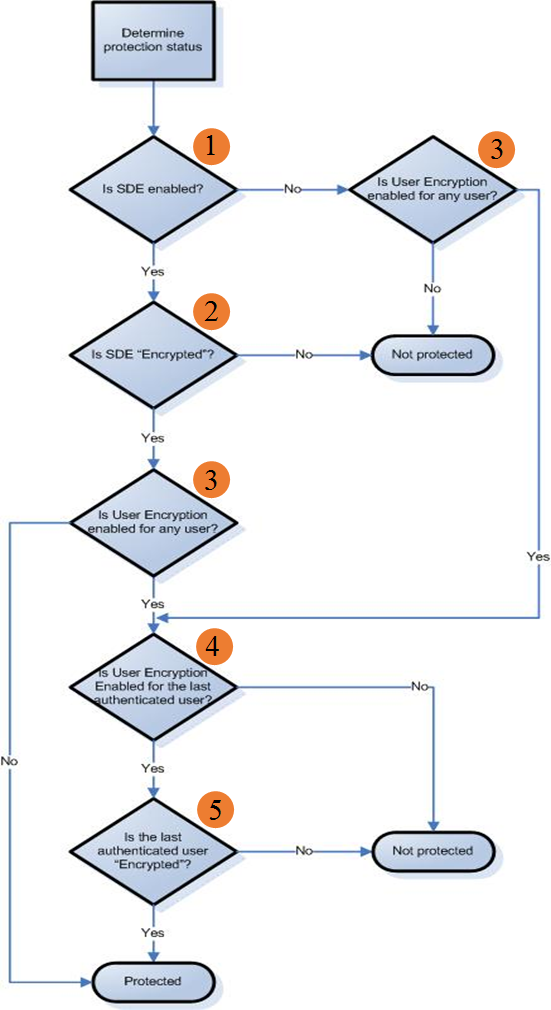

クライアント通信とインベントリー データ処理の両方の問題が原因から排除されると、サーバー保護ステータスの計算に問題が残ります。シールドされたエンドポイントが保護されているかどうかを判断するプロセスを、次の図に示します。

図4:(英語のみ)トラブルシューティングのワークフロー

次の画像は、上記のプロセス フローの質問に答えるために必要な情報を検索できるコンソール内の場所を示しています。

- 「Is SDE enabled?」(SDEは有効ですか?)- デバイスが保護されているかどうかを判断する最初のステップは、SDE またはデバイスの暗号化が有効になっているかどうかです。有効になっているかどうかを確認するには、リモート管理コンソールを開いてログインし、対象のエンドポイントの詳細ページにある[Details & Actions]タブの[States]セクションに移動します。

![[Device Data Encryption On]](https://supportkb.dell.com/img/ka06P0000008zZQQAY/ka06P0000008zZQQAY_ja_5.jpeg)

図5:(英語のみ)デバイスデータ暗号化オン

上の画像でハイライト表示されている[Device Data Encryption On]フィールドには、SDEポリシーが有効になった日時が表示されます。フィールドに日付と時刻がある場合、 SDEは有効ですか? は Yesです。上の画像のように、フィールドに日時がない場合、回答は 「No」です。

- SDEは暗号化されていますか? - SDEまたはデバイスの暗号化が有効になっている場合、保護の計算の次のステップは、SDEが暗号化されているかどうかを判断することです。これは、対象のエンドポイントの詳細ページにある[Details & Actions]タブの[States]セクションの情報を使用して確認できます。

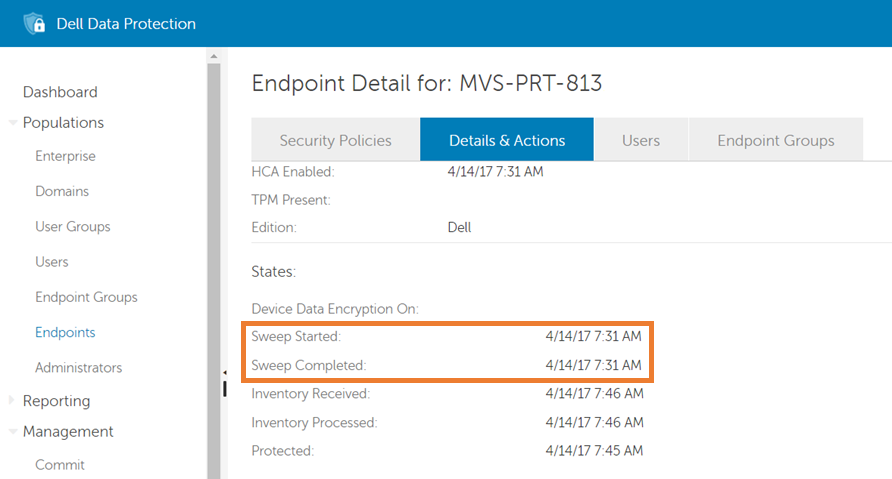

図6:(英語のみ)[Sweep Started]と[Sweep Completed]

上のオレンジ色のボックスでハイライト表示されている[Sweep Started]フィールドと[Sweep Completed]フィールドには、SDE/デバイスのスイープが開始された日時と終了した日時がそれぞれ表示されます。両方のフィールドに日時があり、[Sweep Started]の時間が[Sweep Completed]の時間以降である場合、「Is SDE enabled」は「Yes」です。それ以外の場合、回答は「No」で、デバイスは保護されていない状態であると判断されます。

- 「Is User Encryption enabled for any user?」(ユーザーに対してユーザー暗号化が有効になっていますか?)- SDEの暗号化が無効になっている場合、またはSDEの暗号化が有効で暗号化されている場合、次のステップでは、エンドポイントでアクティブ化されたユーザーに対してユーザー暗号化が有効かどうかを確認します。これは、対象のエンドポイントの詳細ページにある[Users]タブからの情報を使用して確認できます。

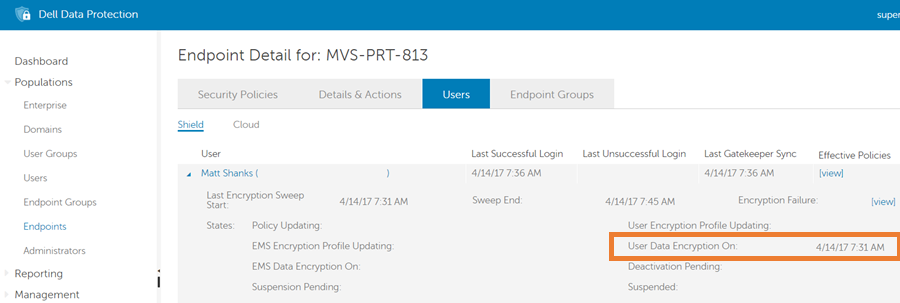

図7:(英語のみ)[User Data Encryption On]

[Users]タブには、エンドポイントでアクティブ化されているすべてのユーザーが表示されます。上のオレンジ色のボックスでハイライト表示されている[User Data Encryption On]フィールドには、特定のユーザーごとにUser Encryptionポリシーが有効になった日時が表示されます。上の画像のように、このフィールドにアクティブ化されたユーザーの日時が表示されている場合、「Is User Encryption enabled for any user?」という質問に対する回答は「Yes」です。アクティブ化されたユーザーの日時がフィールドにない場合、回答は [No] で、 エンドポイントは保護状態であると判断されます。

- 「Is User Encryption enabled for the last authenticated User?」(最後に認証されたユーザーに対してユーザー暗号化が有効になっていますか?)- エンドポイントでアクティブ化されたユーザーに対してユーザー暗号化が有効になっている場合、保護ステータスを計算する次のステップでは、最後に認証されたユーザーに対してユーザー暗号化が有効になっているかどうかを確認します。これは、対象のエンドポイントの詳細ページにある[Users]タブに表示されている情報を使用して確認できます。

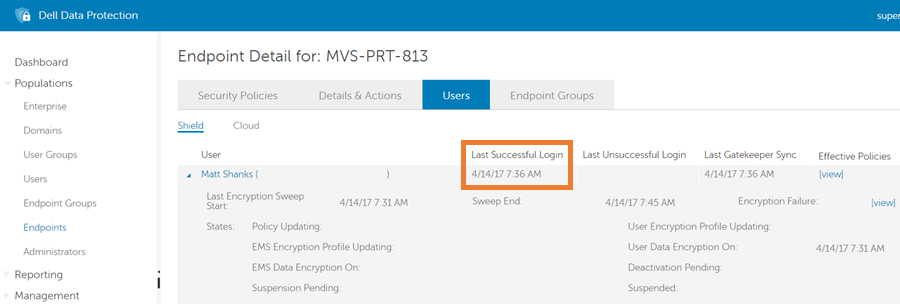

図8:(英語のみ)[Last Successful Login]

[Users]タブには、エンドポイントでアクティブ化されているすべてのユーザーが表示されます。上のオレンジ色のボックスでハイライト表示されている[Last Successful Login]フィールドには、特定のユーザーが最後にShieldに正常にログインした日時が表示されます。最後のログイン成功時刻を持つユーザーが、上の図のように[ User Data EncryptionOn] フィールドにも時刻を表示している場合、[最後に 認証されたユーザーに対してUser Encryptionは有効になっていますか? ]という質問に対する回答は Yesです。最後に成功したログイン時刻のユーザーが、[User Data Encryption On]フィールドに時刻が表示されていない場合、回答は [No]です。

- 最後に認証されたユーザーは暗号化されていますか? - 最後に認証されたユーザーが暗号化を有効にしていた場合、プロセスは最後のステップに移動し、そのユーザーが 暗号化されているかどうかを確認します。これは、対象のエンドポイントの詳細ページにある[Users]タブに表示されている最後に認証されたユーザーに関する情報を使用して確認できます。

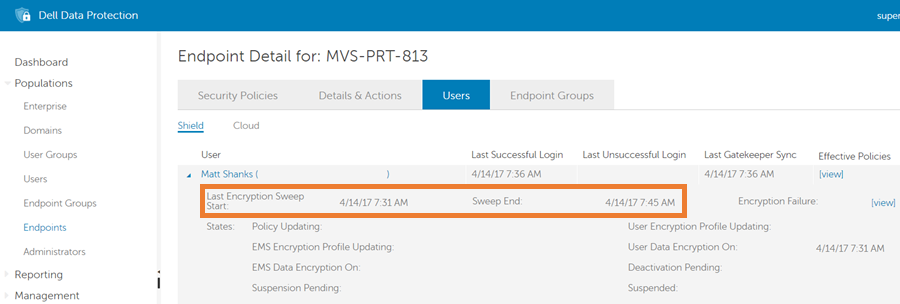

図9:(英語のみ)[Last Encryption Sweep Start]

上のオレンジ色のボックスでハイライト表示されている[Last Encryption Sweep Start]フィールドと[Sweep End]フィールドには、ユーザーのスイープが開始および終了した日時がそれぞれ表示されます。両方のフィールドに日時があり、[ Last Encryption Sweep Start ]の時刻が [Sweep Completed ]の時刻より前または同じ時刻である場合、[Last Authenticated User Is the Last Authenticated User Encrypted? ]の質問に対する回答は Yes で、デバイスは保護状態であると判断されます。それ以外の場合、回答は「No」で、デバイスは保護されていない状態であると判断されます。

保護ステータスの計算ワークフロー内のどのステップでデバイスが保護されていない状態となるかを判断するのに役立つログ メッセージはありません。「保護ステータスの計算に関する問題の特定」セクションを再度確認して、ワークフローのどのステップでエンドポイントが保護されていない状態になるかを判断してください。

次の表に、保護ステータスの計算に関する一般的な問題に対するいくつかの解決策を示します。

- 続行する前にレジストリーをバックアップします。「Windows

でレジストリーをバックアップおよび復元する方法」を参照してください。

- レジストリーを編集すると、次回の再起動時にコンピューターが応答しなくなる可能性があります。

- この手順の実行について懸念がある場合は、「デル データ セキュリティのインターナショナル サポート電話番号」にお問い合わせください。

| 課題 | 対処方法 |

|---|---|

| [Device Data Encryption On]フィールドは入力されているが、[Sweep Started]または[Sweep Completed]に日時が表示されていない | デバイス データ暗号化はオンになっているがスイープ時間が表示されていないと、多くの場合、自己暗号化ドライブ(SED)がシールドされたエンドポイントにインストールされていることを示します。デフォルトでは、SEDが存在する場合、ShieldはSDEルールを適用しません。この問題が発生すると、次のメッセージがShieldログに表示されます。 「Blocking/Disabling SDE policies, because either FVE is enabled/in progress or there is an SED on the computer.」 SEDが存在する場合でもShieldがSDEを適用できるようにするには、次のレジストリー値を追加してエンドポイントを再起動します。Shieldによって設定が適用されると、SDEのスイープが開始されます。 構成設定 |

| デバイス/SDEのスイープ完了日時が空白で、スイープ開始時間が常に更新されている | デバイス/SDEのスイープ開始時間が常に更新されている場合、通常、次の2つのいずれかを示します。

|

| リモート管理コンソールではデバイス/SDEまたはユーザーのスイープは完了していないが、ユーザーがエンドポイントにログインするとローカル コンソールではスイープが完了したと表示される | サーバーでスイープが完了せず、エンドポイントにスイープが進行中と表示されない場合、通常この問題は、次の1つ以上の手順を実行して解決できます。

構成設定

|

サポートに問い合わせるには、「Dell Data Securityのインターナショナル サポート電話番号」を参照してください。

TechDirectにアクセスして、テクニカル サポート リクエストをオンラインで生成します。

さらに詳しい情報やリソースについては、「デル セキュリティ コミュニティー フォーラム」に参加してください。