Shield Korumalı Durum Sorunlarını Giderme

Summary: Shield için korumalı durum hesaplamasına genel bakış ve aygıtın korumasız olarak gösterilmesinin nedenini belirleme.

Instructions

Etkilenen Ürünler:

- Dell Encryption

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Encryption

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

Dell Security Management Server da (eski adıyla Dell Data Protection | Enterprise Edition) konsolu için uç noktada ne tür bir sorun olduğunu belirlememiz gerekir. Genel olarak, bir uç noktanın korumalı durumda gösterilmemesine neden olan üç sorun vardır:

- İstemci İletişimi Sorunları: Yanlış Shield yapılandırması, kısıtlayıcı güvenlik duvarı kuralları, yanlış yapılandırılmış DNS vb.

- Sunucu Tarafında Envanter İşleme Sorunları: Envanter ayrıştırma hataları, veritabanı ayar hataları, hizmetler arası iletişim sorunları vb.

- Korumalı Durum Hesaplama Sorunları: Boş veya eksik aygıt tarama süreleri, boş ya da eksik kullanıcı tarama süreleri, güncellenmiş veya yanlış politika vb.

İstemci İletişimi Sorunları

Uç noktanın korumalı olarak görünmemesinin en yaygın nedenlerinden biri, Policy Proxy hizmetiyle iletişim kurulurken Shield'da meydana gelen bir hatadır. Bu genellikle Shield'daki yanlış yapılandırmanın veya Policy Proxy hizmetindeki bir hatanın sonucudur.

İletişim sorunlarını belirlemenin en hızlı yolu, uç nokta ayrıntıları sayfasındaki Details & Actions (Ayrıntılar ve Eylemler) sekmesinde yer alan States (Durumlar) bölümünden Remote Management Console'u kullanmaktır. Remote Management Console oturum açma sayfasından States (Durumlar) bölümüne gitmek için:

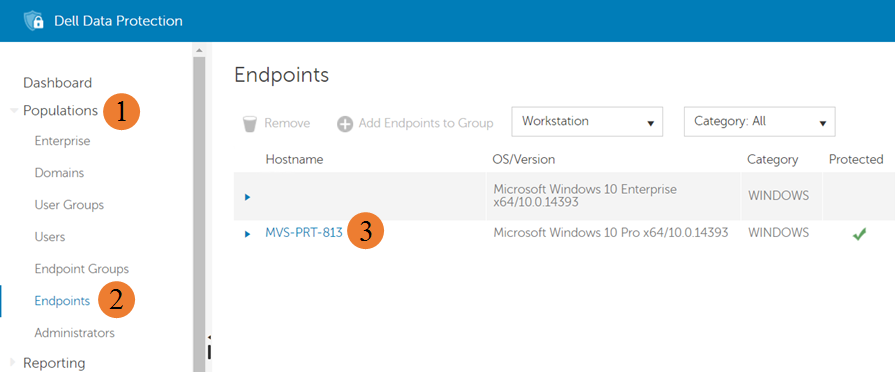

- Populations (Yerleştirmeler) bağlantısına tıklayın.

- Endpoints (Uç Noktalar) bağlantısına tıklayın.

- Endpoints (Uç Noktalar) bölümünden söz konusu uç noktanın bağlantısına tıklayın.

Şekil 1: (Yalnızca İngilizce) Uç Nokta Ayrıntıları

- Belirli bir uç nokta sayfasından, Details & Actions (Ayrıntılar ve Eylemler) sekmesine tıklayın.

- Details & Actions (Ayrıntılar ve Eylemler) sekmesinde States (Durumlar) bölümüne gidin.

Şekil 2: (Yalnızca İngilizce) Inventory Received (Envanter Alınma Zamanı)

Yukarıda vurgulanan Inventory Received (Envanter Alınma Zamanı) alanı, istemciden en son ne zaman envanter alındığını ve işlenmek üzere veritabanı envanter kuyruk tablosuna eklendiğini gösterir. Tarih yoksa veya tarih mevcut ancak güncel değilse bu durum, büyük olasılıkla Shield ile Policy Proxy hizmeti arasındaki iletişimde bir sorun olduğu anlamına gelir.

Aşağıdaki örneklerde, Shield ile Policy Proxy hizmeti arasındaki başarılı ve başarısız iletişimleri gösteren bir dizi günlük mesajı verilmektedir. Bu örnekler tam kapsamlı değildir; istemci tarafındaki iletişim sorunlarını araştırmaya başlamak için bir başlangıç noktası olması amacıyla makaleye dahil edilmiştir. Shield günlüğü varsayılan olarak C:\ProgramData\Dell\dell data protection\Encryption\CMGShield.log konumundadır.

Başarılı iletişim

Aşağıdaki mesajlar, Policy Proxy ile başarılı bir iletişim sırasında Shield günlüğünde görülen mesajların bir parçasıdır.

PolicyGrabber: 680 H] Upload Inventory: Begin PolicyGrabber: 755 H] Upload Inventory: Contacting GK at Host = serverName, IP = serverIP, Port = 8000 CMLNetEx: 118 I] Connect - Connected to host successfully PolicyGrabber: 929 H] Upload Inventory: done (Result = 1).

Başarısız iletişim

Aşağıdaki Shield günlük mesajları, başarısız girişim örneklerini gösterir.

PolicyGrabber: 420 I] Policy Poll: Begin PolicyGrabber: 451 H] Policy Poll: Attempt to contact Gatekeeper at Host = serverName, IP = serverIP, Port = 8001 CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 1 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 2 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 3 of 3 to connect and retrieve policy FAILED.

Shield ile Policy Proxy hizmeti arasındaki iletişim sorunlarının en yaygın nedeni Shield'ın yanlış yapılandırılmasıdır. Aşağıdaki Shield ayarları, kurulum sırasında yapılandırılır ve Shield'ın envanter bilgilerini göndermek üzere bağlandığı sunucu ile bağlantı noktasını kontrol eden varsayılan ayarlardır. Bu ayarlar tam kapsamlı değildir ve ortam kurulumuna bağlı olarak Shield'ın bağlanmaya çalıştığı konumu değiştirmeyebilir. Örnek ayarlar doğruysa veya bunları değiştirmek sorunu çözmüyorsa Dell Data Security ProSupport ile iletişime geçin.

Varsayılan yapılandırma ayarları

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGshield] "GK"="serverName" "GKPort"=dword:00001f40

Sunucu Tarafı Envanter İşleme Sorunları

Uç noktanın korumalı görünmemesinin daha az sıklıkla karşılaşılan bir diğer nedeni, Shield tarafından sağlanan envanter verileri işlenirken Dell Security Management Server da oluşan bir hatadır. Bu hatanın nedeni, aktarım sırasında bozulma, envanter XML verilerinde beklenmeyen bir karakter bulunması veya SQL ile iletişimde bir hata meydana gelmesi olabilir.

Bir iletişim sorununa benzer şekilde, bir envanter işleme sorununu tanımlamanın en hızlı yolu, uç nokta ayrıntıları sayfasındaki Ayrıntılar ve Eylemler sekmesindeki Durumlar bölümünden Uzaktan Yönetim Konsolu'nu kullanmaktır.

Şekil 3: (Yalnızca İngilizce) Uç Nokta Ayrıntıları

Yukarıda vurgulanan Inventory Processed (Envanter İşlenme Zamanı) alanı, istemciden alınan bir envanterin başarıyla işlendiği en son zamanı ve uç noktanın mevcut durumunu yansıtacak şekilde güncelleştirilen veritabanını gösterir. Tarih yoksa veya tarih mevcut ancak güncel değilse ve Inventory Received (Envanter Alınma Zamanı) alanında güncel bir tarih varsa bu durum, büyük olasılıkla uç nokta envanterinin işlenmesiyle ilgili bir sorun olduğu anlamına gelir.

Aşağıdaki örneklerde, Core Server hizmet günlüklerinden gelen ve envanter işleme hatalarını gösteren bir dizi günlük mesajı gösterilmektedir. Bu örnekler tam kapsamlı değildir ve sunucu tarafındaki işleme sorunlarını araştırmaya başlamak için bir başlangıç noktası olması amacıyla makaleye dahil edilmiştir. Geçerli Core Server hizmet günlüğü varsayılan olarak C:\Program Files\Dell\Enterprise Edition\Core Server\Logs\output.log konumuna yazılır.

ERROR INVENTORY [75] - Error updating user shield state ERROR INVENTORY [75] - Error updating device shield state ERROR INVENTORY [75] - Error updating device entity data. ERROR INVENTORY [75] - Error updating shield entity data.

Ortaya çıkabilecek sorunların çeşitliliği ve karmaşıklığı nedeniyle, işleme sorunlarının çoğunu gideren ortak çözümler yoktur. Bir envanter işleme sorunundan şüpheleniliyorsa Dell Data Security ProSupport ile iletişime geçin.

Korumalı Durum Hesaplama Sorunları

Korumalı durum hesaplamasıyla ilgili sorunlar, Shield korumalı bir uç noktanın korumasız durumda olmasının en yaygın nedenidir. Bu, Shield özellikleriyle bir araya gelen önceki sorunların (yani, yalnızca optimize edilmiş envanterler alındıktan sonra tam bir envanterin başarısız olmasına neden olan işleme hatası) veya yönetilmeyen bir kullanıcının oturum açarak envanterin gönderilmemesine yol açmasının sonucu olabilir.

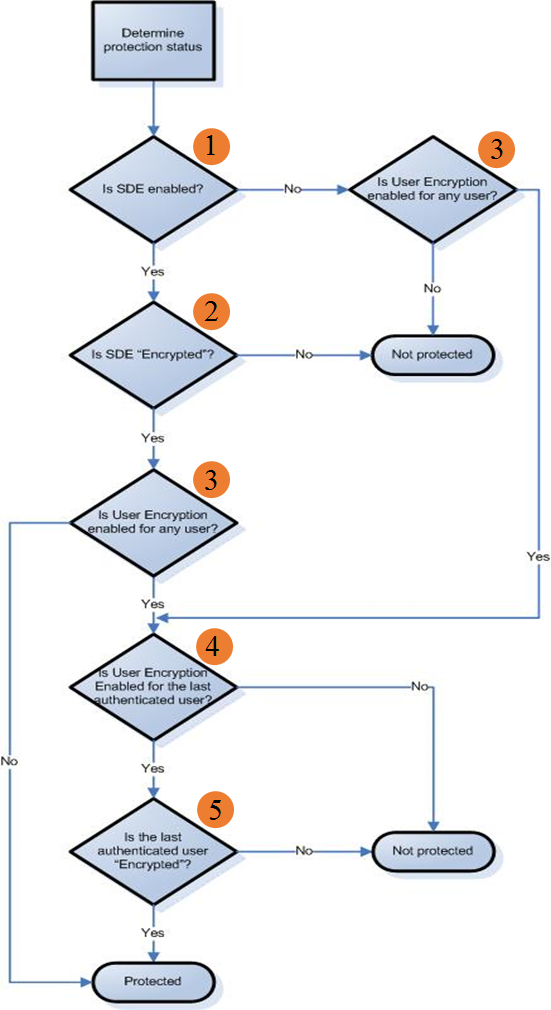

İstemci iletişimi ve envanter veri işleme ile ilgili sorunlar elendiğinde geriye yalnızca, sunucu korumalı durum hesaplamasıyla ilgili sorunlar kalmaktadır. Shield korumalı uç noktanın korunup korunmadığını belirleme işlemi aşağıdaki resimde gösterilmektedir.

Şekil 4: (Yalnızca İngilizce) Sorun giderme iş akışı

Aşağıdaki resimlerde, yukarıdaki işlem akışında ortaya çıkabilecek sorunları ele almak için gerekli bilgilerin konsolun neresinde bulunabileceği gösterilmektedir:

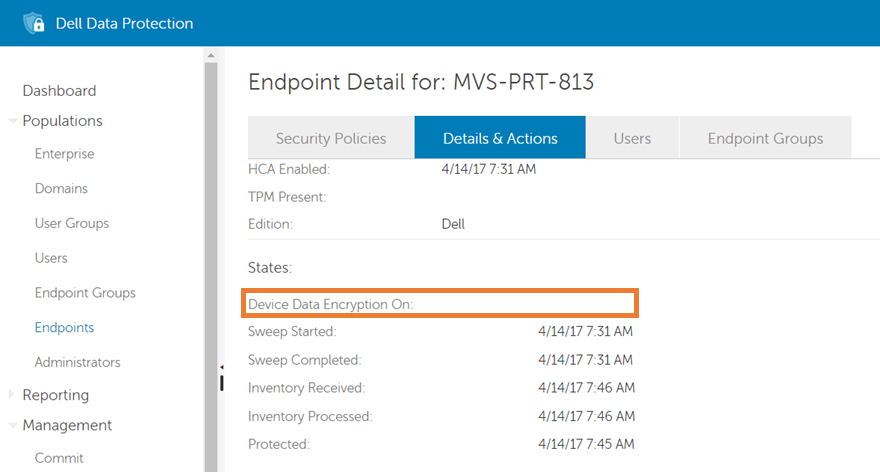

- SDE etkin mi? - Bir aygıtın korunup korunmadığını belirlemenin ilk adımı, SDE veya aygıt şifrelemesinin etkinleştirilip etkinleştirilmediğidir. Bunun etkin olup olmadığını belirlemek için Remote Management Console'u açın, giriş yapın ve söz konusu uç noktanın uç nokta ayrıntıları sayfasındaki Details & Actions (Ayrıntılar ve Eylemler) sekmesinin States (Durumlar) bölümüne gidin.

Şekil 5: (Yalnızca İngilizce) Aygıt Veri Şifrelemesi Açık

Yukarıda vurgulanan Device Data Encryption On (Aygıt Veri Şifrelemesi Açık) alanı, SDE politikasının etkinleştirildiği saati gösterir. Alanın tarih ve saati varsa SDE etkin mi? Evet'tir. Alan, yukarıdaki resimde olduğu gibi bir tarih ve saat yoksa, cevap Hayır'dır.

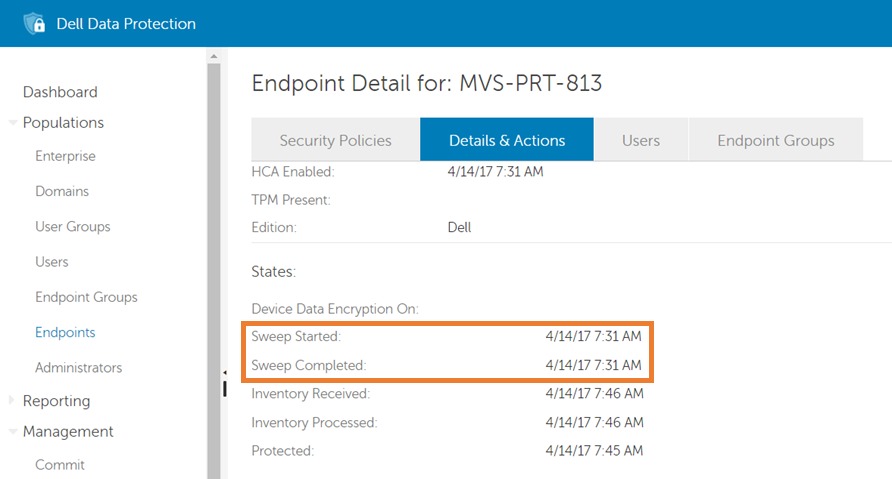

- SDE şifreli mi? - SDE veya cihaz şifrelemesi etkinleştirilmişse korumalı durum hesaplamasında bir sonraki adım, SDE'nin şifrelenip şifrelenmediğini belirlemektir. Bu, söz konusu uç noktanın uç nokta ayrıntı sayfasındaki Details & Actions (Ayrıntılar ve Eylemler) sekmesinin States (Durumlar) bölümünde yer alan bilgiler kullanılarak belirlenebilir.

Şekil 6: (Yalnızca İngilizce) Tarama Başlatıldı ve Tarama Tamamlandı

Yukarıda turuncu kutu ile vurgulanan Sweep Started (Tarama Başlatıldı) ve Sweep Completed (Tarama Tamamlandı) alanları sırasıyla SDE/aygıt taramasının başladığı ve sona erdiği saatleri gösterir. Her iki alanda da bir tarih ve saat varsa ve Sweep Started (Tarama Başlatıldı) saati, Sweep Completed (Tarama Tamamlandı) saatinden önceyse veya bu saatle aynıysa "Is SDE enabled?" (SDE etkin mi?) sorusunun cevabı "Yes" (Evet) olur. Aksi halde yanıt "No" (Hayır) olur ve aygıtın korumasız durumda olduğu belirlenir.

- Kullanıcı Şifrelemesi herhangi bir kullanıcı için etkin mi? - SDE şifreleme devre dışıysa veya etkinleştirilmiş ve şifrelenmişse sonraki adım, uç noktada etkinleştirilen herhangi bir kullanıcı için Kullanıcı Şifrelemesi özelliğinin etkinleştirilip etkinleştirilmediğini belirlemektir. Bu, söz konusu uç noktanın uç nokta ayrıntıları sayfasının Users (Kullanıcılar) sekmesindeki bilgiler kullanılarak belirlenebilir.

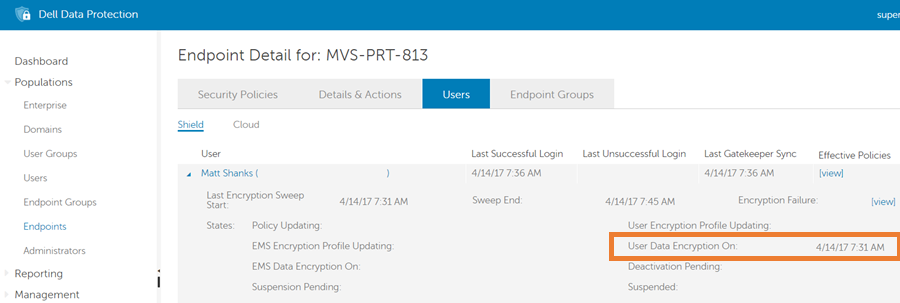

Şekil 7: (Yalnızca İngilizce) Kullanıcı Verilerini Şifreleme Açık

Users (Kullanıcılar) sekmesi, uç noktada etkinleştirilen her kullanıcıyı gösterir. Yukarıda turuncu kutuyla vurgulanan User Data Encryption On (Kullanıcı Veri Şifrelemesi Açık) alanı, her bir kullanıcı için Kullanıcı Şifreleme politikasının etkinleştirilme saatini gösterir. Bu alanda, yukarıdaki resimde olduğu gibi herhangi bir etkin kullanıcı için bir tarih ve saat bulunuyorsa "Is User Encryption enabled for any user?" (Kullanıcı Şifrelemesi herhangi bir kullanıcı için etkin mi?) sorusunun yanıtı "Yes" (Evet) olur. Alanda etkinleştirilen herhangi bir kullanıcı için tarih ve saat yoksa , yanıt Hayır'dır ve uç noktanın korumalı durumda olduğu belirlenir.

- Kimliği doğrulanan son kullanıcı için Kullanıcı Şifrelemesi etkinleştirildi mi? - Kullanıcı Şifrelemesi uç noktada etkinleştirilen herhangi bir kullanıcı için etkinleştirildiyse korumalı durum hesaplamasındaki bir sonraki adım, kimliği en son doğrulanan kullanıcının Kullanıcı Şifrelemesi özelliğini etkinleştirip etkinleştirmediğini belirlemektir. Bu, söz konusu uç noktanın uç nokta ayrıntıları sayfasının Users (Kullanıcılar) sekmesinde bulunan bilgiler kullanılarak belirlenebilir.

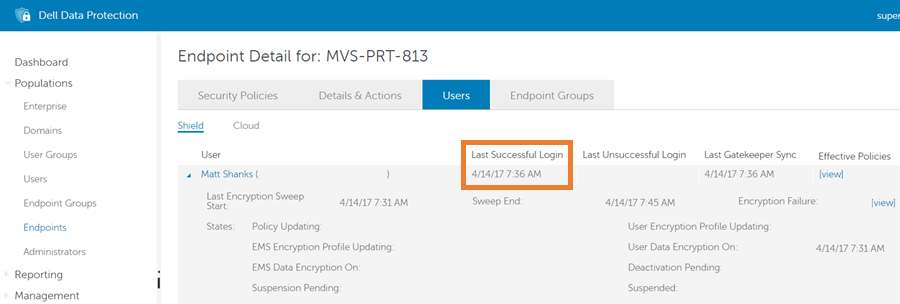

Şekil 8: (Yalnızca İngilizce) Son Başarılı Oturum Açma

Users (Kullanıcılar) sekmesi, uç noktada etkinleştirilen her kullanıcıyı gösterir. Yukarıda turuncu kutu ile vurgulanan Last Successful Login (Son Başarılı Oturum Açma) alanı, belirli bir kullanıcının Shield'a başarıyla giriş yaptığı en son zamanı gösterir. En son Son Başarılı Oturum Açma zamanına sahip kullanıcının, yukarıdaki görüntüde olduğu gibi User Data EncryptionOn alanında da bir saati varsa ve ardından kimliği doğrulanan son kullanıcı için Kullanıcı Şifrelemesi etkinleştirildi mi? sorusunun yanıtı Evet olur. En son Son Başarılı Oturum Açma zamanına sahip kullanıcının, Kullanıcı Veri Şifrelemesi Açık alanında zamanı yoksa yanıt Hayır ise.

- Kimliği doğrulanan son kullanıcı Şifrelendi mi? - Kimliği doğrulanan son kullanıcı için şifreleme etkinleştirilmişse işlemde son adıma geçilerek bu kullanıcının şifrelenip şifrelenmediği kontrol edilir. Bu, söz konusu uç noktanın uç nokta ayrıntıları sayfasının Users (Kullanıcılar) sekmesinde, kimliği doğrulanan son kullanıcı için mevcut olan bilgiler kullanılarak belirlenebilir.

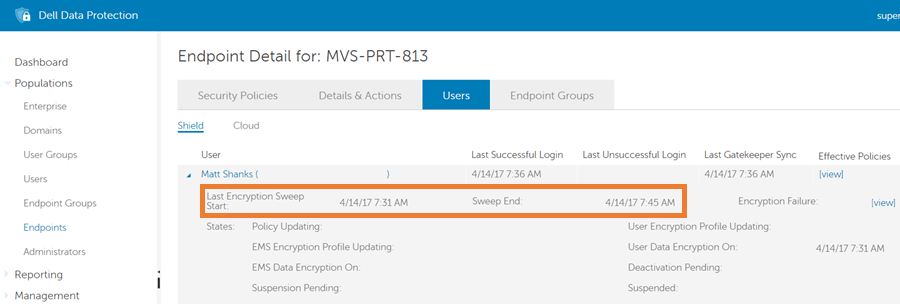

Şekil 9: (Yalnızca İngilizce) Son Şifreleme Tarama Başlangıcı

Yukarıda turuncu kutu ile vurgulanan Last Encryption Sweep Start (Son Şifreleme Tarama Başlangıcı) ve Sweep End (Tarama Sonu) alanları, sırasıyla kullanıcı taramasının başladığı ve sona erdiği saatleri gösterir. Her iki alanda da tarih ve saat varsa ve Son Şifreleme Tarama Başlangıç zamanı, Tarama Tamamlanma zamanından önce veya aynı saatteyse, "Kimliği doğrulanan son kullanıcı Şifrelendi mi?" sorusunun yanıtı Evet ise ve aygıtın korumalı durumda olduğu belirlenmişse. Aksi halde yanıt "No" (Hayır) olur ve aygıtın korumasız durumda olduğu belirlenir.

Korumalı iş akışı içindeki hangi adımın aygıtın korunmayan duruma getirilmesine neden olduğunu belirlemeye yardımcı olan günlük mesajları yoktur. İş akışının hangi adımının uç noktanın korumasız olarak gösterilmesine neden olduğunu belirlemek için "Korumalı durum hesaplamasıyla ilgili sorunları belirleme" başlıklı bölümü inceleyin.

Aşağıdaki tabloda, yaygın olarak görülen korumalı durum hesaplama sorunlarına yönelik çeşitli çözümler sunulmaktadır.

- Devam etmeden önce Kayıt Defterini yedekleyin; How to Back Up and Restore the Registry in Windows (Windows'da Kayıt Defterini Yedekleme ve Geri Yükleme)

adlı sayfaya başvurun.

- Kayıt Defterini düzenlemek, bilgisayarın bir sonraki yeniden başlatmada yanıt vermemesine neden olabilir.

- Bu adımı gerçekleştirme konusunda endişeleriniz varsa yardım için Dell Data Security Uluslararası Destek Telefon Numaraları ile iletişime geçin.

| Sorun | Çözüm |

|---|---|

| Device Data Encryption On (Aygıt Veri Şifrelemesi Açık) alanı doldurulmuş olmasına rağmen Sweep Started (Tarama Başlatıldı) veya Sweep Completed (Tarama Tamamlandı) zamanı yok | Aygıt veri şifrelemesi açıksa ancak tarama süreleri yoksa bu, genellikle Shield korumalı uç noktada bir Kendini Şifreleyen Sürücü (SED) takılı olduğunun göstergesidir. Varsayılan olarak Shield, bir SED mevcut olduğunda SDE kurallarını uygulamaz. Bu sorun meydana geldiğinde Shield günlüklerinde aşağıdaki mesajlar verilir: "Blocking/Disabling SDE policies, because either FVE is enabled/in progress or there is an SED on the computer." Shield'ın bir SED mevcut olduğunda bile SDE'yi uygulamasına izin vermek için aşağıdaki kayıt değerini ekleyin ve uç noktayı yeniden başlatın. Ayar Shield tarafından alındıktan sonra SDE taraması başlatılır. Yapılandırma Ayarları |

| Aygıt/SDE tarama tamamlanma süresi boş ve tarama başlangıç zamanı sürekli olarak güncelleştiriliyor. | Aygıt/SDE tarama başlangıç zamanının sürekli olarak güncelleştirilmesi, genellikle şu iki durumdan birini gösterir:

|

| Remote Management Console'da bir aygıt/SDE veya kullanıcı taraması tamamlanmadı ancak yerel konsol, kullanıcı uç noktada oturum açtığında taramanın tamamlandığını gösteriyor. | Sunucuda bir tarama işlemi tamamlanmadığında ve uç nokta sürmekte olan bir tarama işlemi göstermediğinde sorun, genellikle aşağıdaki adımlardan biri ya da daha fazlası izlenerek çözülebilir:

Yapılandırma Ayarları

|

Destek ile iletişime geçmek için Dell Data Security Uluslararası Destek Telefon Numaraları başlıklı makaleye başvurun.

Çevrimiçi olarak teknik destek talebi oluşturmak için TechDirect adresine gidin.

Daha fazla faydalı bilgi ve kaynak için Dell Security Topluluk Forumu'na katılın.