Rozwiązywanie problemów ze stanem ochrony Shield

Summary: Przegląd chronionych obliczeń dla usługi Shield oraz jak zidentyfikować przyczynę wyświetlania urządzenia jako niechronione.

Instructions

Dotyczy produktów:

- Dell Encryption

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Encryption Client

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

Aby określić, dlaczego punkt końcowy nie jest wyświetlany jako chroniony na serwerze Dell Security Management Server (dawniej Dell Data Protection | Enterprise Edition), należy ustalić, jakiego typu problem dotyczy punktu końcowego. Ogólnie rzecz biorąc, istnieją trzy rodzaje problemów, które powodują, że punkt końcowy nie pokazuje się chroniony:

- Problemy z komunikacją z klientem — takie jak nieprawidłowa konfiguracja Shield, restrykcyjne reguły zapory sieciowej i źle skonfigurowany DNS.

- Problemy z przetwarzaniem spisu po stronie serwera — takie jak błędy analizowania spisu, błędy ustawień bazy danych i problemy z komunikacją między usługami.

- Problemy z obliczaniem statusu chronionego — takie jak brakujące lub niepełne czasy przeglądu urządzenia, brakujące lub niepełne czasy przeglądu użytkownika oraz zaktualizowane lub nieprawidłowe zasady

Problemy z komunikacją z klientem

Jedną z najczęstszych przyczyn braku wyświetlania chronionego punktu końcowego jest błąd w usłudze Shield podczas komunikacji z usługą Policy Proxy. Często jest to wynik błędnej konfiguracji w usłudze Shield lub błąd w usłudze Policy Proxy.

Najszybszym sposobem zidentyfikowania problemu z komunikacją jest zdalna konsola zarządzania z sekcji States na karcie Details & Actions na stronie szczegółów punktu końcowego. Aby przejść do sekcji States na stronie logowania do zdalnej konsoli zarządzania:

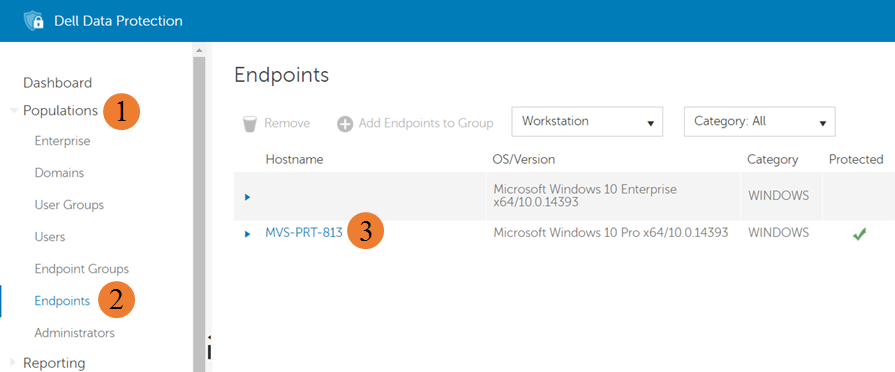

- Kliknij łącze Populations.

- Kliknij łącze Endpoints.

- W sekcji Endpoints kliknij łącze dla danego punktu końcowego.

Rysunek 1. (Tylko w języku angielskim) Dane Endpoints

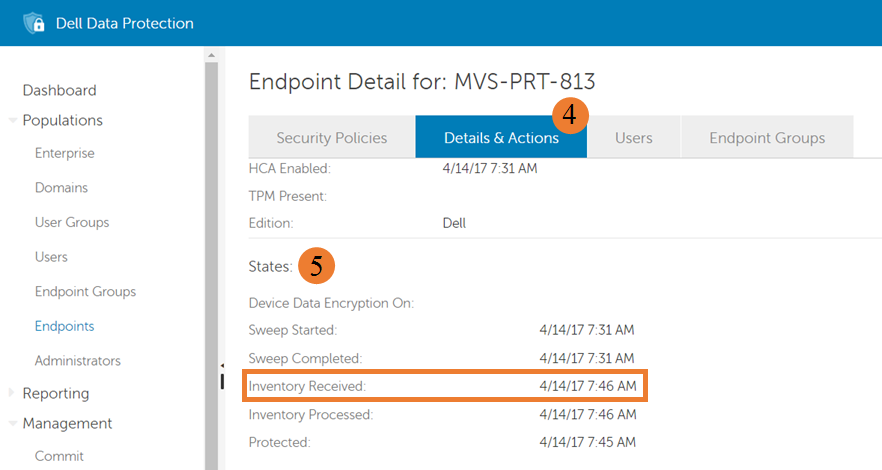

- Na stronie określonego punktu końcowego kliknij kartę Details & Actions.

- Przewiń w dół na karcie Details & Actions do sekcji States.

Rysunek 2. (Tylko w języku angielskim) Odebrany spis

Pole Inventory Received, zaznaczone powyżej, wskazuje ostatni raz, kiedy spis został odebrany od klienta i wstawiony do tabeli kolejki spisów w bazie danych do przetworzenia. Jeśli nie ma daty lub data jest obecna, ale nie jest aktualna, prawdopodobnie występuje problem z komunikacją pomiędzy usługą Shield a usługą Policy Proxy.

Poniższe przykłady pokazują podzbiór komunikatów dziennika dla udanej komunikacji z usługą Shield do usługi Policy Proxy oraz nieudanej komunikacji z usługi Shield do usługi Policy Proxy. Przykłady te nie są wyczerpujące i zostały zamieszczone, aby pomóc zapewnić punkt wyjścia, od którego można rozpocząć badanie kwestii komunikacyjnych od strony klienta. Domyślnie dziennik usługi Shield znajduje się w lokalizacji C:\ProgramData\Dell\dell data protection\Encryption\CMGShield.log.

Skuteczna komunikacja

Poniższe komunikaty są częścią zestawu komunikatów wyprowadzanych do dziennika usługi Shield podczas udanej komunikacji z Policy Proxy.

PolicyGrabber: 680 H] Upload Inventory: Begin PolicyGrabber: 755 H] Upload Inventory: Contacting GK at Host = serverName, IP = serverIP, Port = 8000 CMLNetEx: 118 I] Connect - Connected to host successfully PolicyGrabber: 929 H] Upload Inventory: done (Result = 1).

Nieudana komunikacja

Poniższe komunikaty dziennika usługi Shield to przykłady nieudanych prób.

PolicyGrabber: 420 I] Policy Poll: Begin PolicyGrabber: 451 H] Policy Poll: Attempt to contact Gatekeeper at Host = serverName, IP = serverIP, Port = 8001 CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 1 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 2 of 3 to connect and retrieve policy FAILED. CMLNetEx: 81 E] Connection to the host failed. (error = 10060) PolicyGrabber: 512 I] Policy Poll: Attempt 3 of 3 to connect and retrieve policy FAILED.

Najczęstszą przyczyną problemów z komunikacją pomiędzy usługą Shield a usługą Policy Proxy jest błędna konfiguracja usługi Shield. Następujące ustawienia usługi Shield są konfigurowane podczas instalacji i są ustawieniami domyślnymi, które kontrolują serwer i port, z którym usługa Shield łączy się w celu wysłania informacji o spisie. Ustawienia te nie są wyczerpujące i w zależności od konfiguracji środowiska mogą nie zmienić lokalizacji, z którą usługa Shield próbuje się połączyć. Jeśli przykładowe ustawienia są poprawne lub ich modyfikacja nie rozwiązuje problemu, skontaktuj się z działem wsparcia Dell Data Security ProSupport.

Domyślne pliki konfiguracyjne

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGshield] "GK"="serverName" "GKPort"=dword:00001f40

Problemy z przetwarzaniem spisu po stronie serwera

Inną, mniej powszechną przyczyną braku wyświetlania chronionego punktu końcowego jest błąd serwera Dell Security Management Server podczas przetwarzania danych spisu dostarczonych przez usługę Shield. Może to być wynikiem uszkodzenia w tranzycie, nieoczekiwanego znaku w danych XML spisu lub błędu w komunikacji z SQL.

Podobnie jak w przypadku problemu z komunikacją, najszybszym sposobem na zidentyfikowanie problemu z przetwarzaniem spisu jest zdalna konsola zarządzania z sekcji States na karcie Details & Actions na stronie szczegółów punktu końcowego.

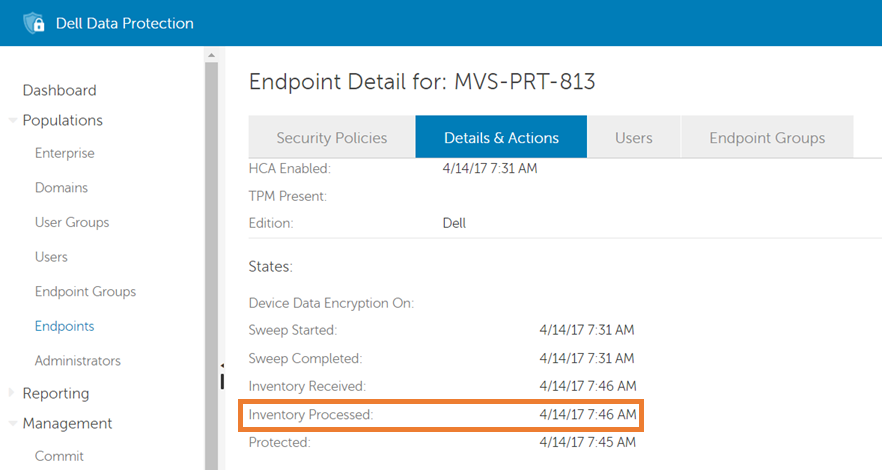

Rysunek 3. (Tylko w języku angielskim) Dane Endpoints

Pole Inventory Processed, zaznaczone powyżej, wskazuje ostatni raz, kiedy spis z klienta został pomyślnie przetworzony, oraz bazę danych, która jest aktualizowana w celu odzwierciedlenia aktualnego stanu punktu końcowego. Jeśli nie ma daty lub jest data, ale nie jest ona aktualna, a w polu Inventory Received jest aktualna data, to prawdopodobnie wystąpił problem z przetwarzaniem spisu punktu końcowego.

W poniższych przykładach przedstawiono podzbiór komunikatów z dzienników usługi Core Server, które wskazują na błędy przetwarzania spisu. Przykłady te nie są wyczerpujące i zostały zamieszczone, aby pomóc zapewnić punkt wyjścia, od którego można rozpocząć badanie kwestii przetwarzania od strony serwera. Bieżący dziennik usługi Core Server jest domyślnie zapisywany w pliku C:\Program Files\Dell\Enterprise Edition\Core Server\Logs\output.log.

ERROR INVENTORY [75] - Error updating user shield state ERROR INVENTORY [75] - Error updating device shield state ERROR INVENTORY [75] - Error updating device entity data. ERROR INVENTORY [75] - Error updating shield entity data.

Ze względu na różnorodność i złożoność problemów, które mogą wystąpić, nie ma wspólnych rozwiązań, które rozwiązują duży procent problemów z przetwarzaniem. Jeśli podejrzewany jest problem z przetwarzaniem spisu, skontaktuj się z działem wsparcia Dell Data Security ProSupport.

Kwestie obliczania statusu chronionego

Problemy z obliczaniem statusu chronionego są zdecydowanie najczęstszą przyczyną tego, że chroniony punkt końcowy znajduje się w stanie niezabezpieczonym. Może to być wynikiem poprzednich problemów, które są połączone z funkcjami usługi Shield (to znaczy, błąd przetwarzania powodujący niepowodzenie pełnej inwentaryzacji, a następnie po otrzymaniu tylko zoptymalizowanych inwentaryzacji), lub niezarządzany użytkownik jest zalogowany, co powoduje, że nie jest wysyłany spis.

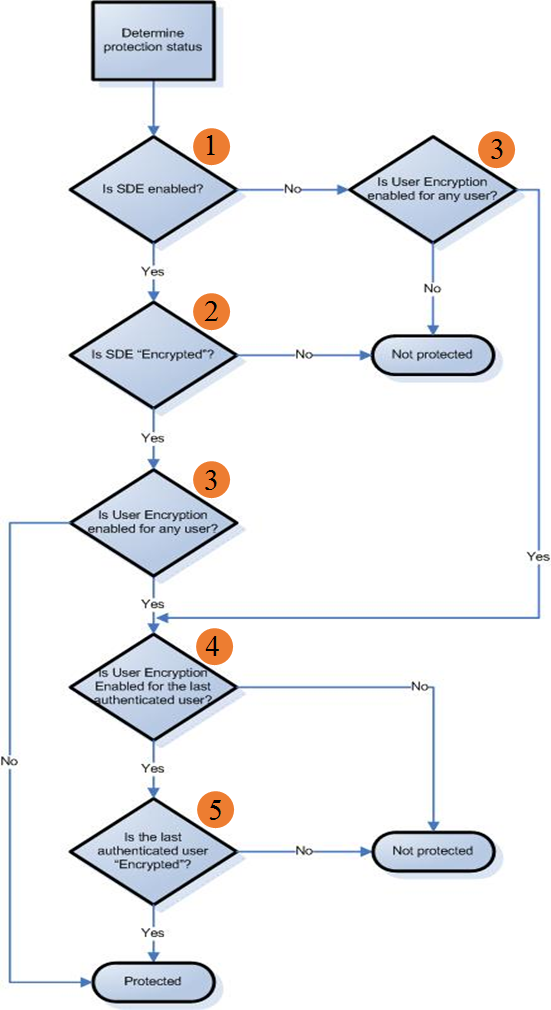

Po wyeliminowaniu jako przyczyn zarówno komunikacji z klientem, jak i przetwarzania danych spisu, pozostaje problem z obliczaniem stanu chronionego przez serwer. Proces określania, czy osłaniany punkt końcowy jest chroniony, czy nie, przedstawia poniższy rysunek.

Rysunek 4. (Tylko w języku angielskim) Przebieg rozwiązywania problemów

Poniższe ilustracje pokazują miejsce w konsoli, w którym należy znaleźć informacje niezbędne do udzielenia odpowiedzi na pytania w powyższym przepływie procesu:

- Czy funkcja SDE jest włączona? - Pierwszym krokiem przy ustalaniu, czy urządzenie jest chronione, jest włączenie SDE lub szyfrowania urządzenia. Aby sprawdzić, czy jest ono włączone, otwórz konsolę zdalnego zarządzania, zaloguj się i przejdź do sekcji States na karcie Details & Actions na stronie szczegółów punktu końcowego danego punktu końcowego.

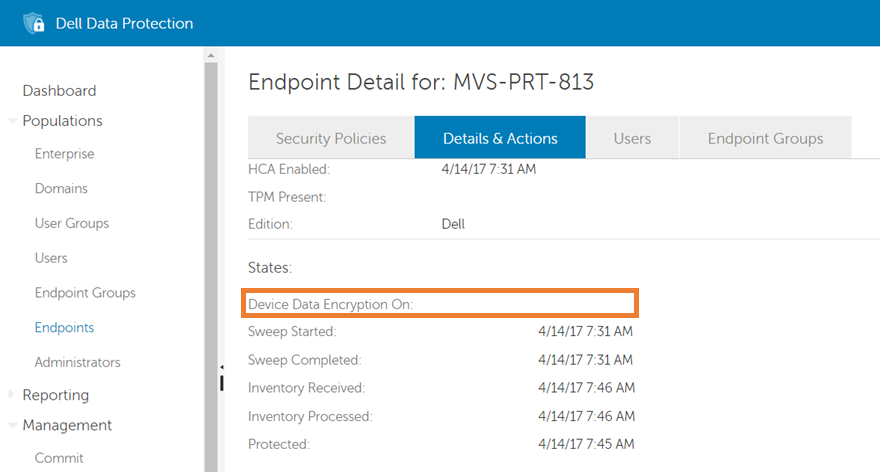

Rysunek 5. (Tylko w języku angielskim) Szyfrowanie danych urządzenia włączone

Pole Device Data Encryption On, zaznaczone powyżej, pokazuje czas, w którym zasady SDE zostały włączone. Jeśli pole ma datę i czas, czy SDE jest włączone? ma wartość Tak. Jeśli pole nie posiada daty i godziny, jak na ilustracji powyżej, odpowiedź brzmi "Nie".

- Czy SDE jest zaszyfrowane? - Jeśli szyfrowanie SDE lub urządzenia jest włączone, następnym krokiem w chronionym obliczeniu jest określenie, czy SDE jest zaszyfrowane. Można to ustalić na podstawie informacji z sekcji States na karcie Details & Actions na stronie szczegółów punktu końcowego danego punktu końcowego.

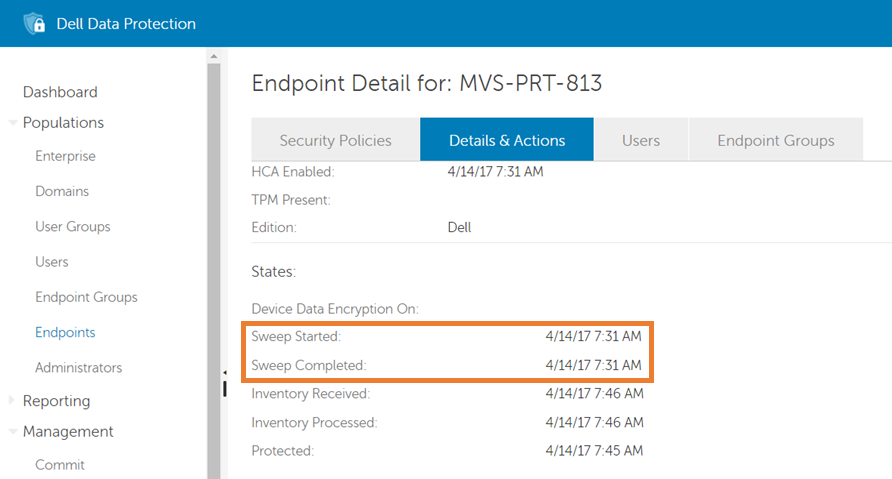

Rysunek 6. (Tylko w języku angielskim) Rozpoczęcie i zakończenie przeszukiwania

Pola Sweep Started i Sweep Completed, zaznaczone powyżej pomarańczową ramką, pokazują czas rozpoczęcia i zakończenia przeglądu SDE/urządzenia. Jeśli oba pola mają datę i godzinę, a czas Sweet Started jest wcześniejszy lub taki sam jak czas przeglądu, odpowiedź na pytanie „Czy SDE jest włączone” brzmi „Tak”. W przeciwnym razie odpowiedź brzmi „Nie” i urządzenie jest uznane za niechronione.

- Czy szyfrowanie użytkownika jest włączone dla każdego użytkownika? - Jeśli szyfrowanie SDE jest wyłączone lub jeśli jest włączone i zaszyfrowane, następnym krokiem jest określenie, czy szyfrowanie użytkownika jest włączone dla każdego użytkownika, który aktywował się na punkcie końcowym. Można to ustalić na podstawie informacji z karty Users na stronie szczegółów punktu końcowego danego punktu końcowego.

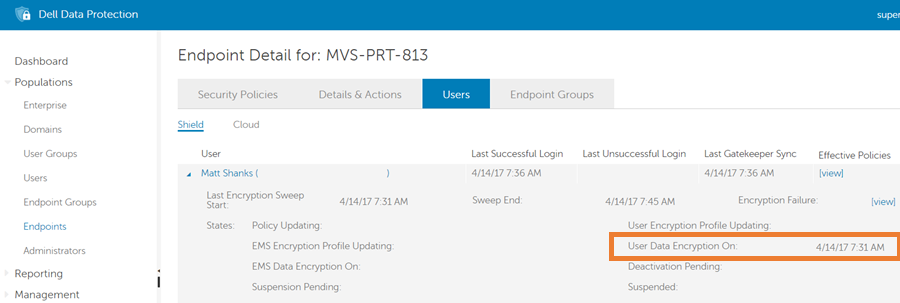

Rysunek 7. (Tylko w języku angielskim) Szyfrowanie danych użytkownika włączone

Na karcie Users pokazano każdego użytkownika, który aktywował się na punkcie końcowym. Pole User Data Encryption On, wyróżnione powyżej pomarańczową ramką, pokazuje czas, w którym zasady User Encryption zostały włączone dla każdego konkretnego użytkownika. Jeśli pole ma datę i godzinę dla dowolnego aktywowanego użytkownika, jak na ilustracji powyżej, to odpowiedź na pytanie „Czy szyfrowanie użytkownika jest włączone dla dowolnego użytkownika?” brzmi „Tak”. Jeśli w polu nie ma daty i godziny dla żadnego aktywowanego użytkownika, odpowiedź brzmi "Nie" i punkt końcowy jest określany jako znajdujący się w stanie chronionym.

- Czy szyfrowanie użytkownika jest włączone dla ostatniego uwierzytelnionego użytkownika? - Jeśli szyfrowanie użytkownika jest włączone dla dowolnego aktywowanego użytkownika na punkcie końcowym, następną częścią chronionego obliczenia jest określenie, czy ostatni uwierzytelniony użytkownik ma włączone szyfrowanie użytkownika. Można to ustalić na podstawie informacji obecnej na karcie Users na stronie szczegółów punktu końcowego danego punktu końcowego.

Rysunek 8. (Tylko w języku angielskim) Ostatnie udane logowanie

Na karcie Users pokazano każdego użytkownika, który aktywował się na punkcie końcowym. Pole Last Successful Login, wyróżnione powyżej pomarańczową ramką, pokazuje ostatni czas, w którym konkretny użytkownik pomyślnie zalogował się do usługi Shield. Jeśli użytkownik z najbardziej aktualnym czasem ostatniego udanego logowania ma również czas w polu User Data EncryptionOn , jak na ilustracji powyżej, to odpowiedź na pytanie Czy szyfrowanie danych użytkownika jest włączone dla ostatniego uwierzytelnionego użytkownika? brzmi "Tak". Jeśli użytkownik z najbardziej aktualnym czasem ostatniego udanego logowania nie ma czasu w polu User Data Encryption On, a odpowiedź brzmi "Nie".

- Czy ostatni uwierzytelniony użytkownik jest szyfrowany? Jeśli ostatni uwierzytelniony użytkownik miał włączone szyfrowanie, proces przechodzi do ostatniego kroku, sprawdzając, czy ten użytkownik jest zaszyfrowany. Można to ustalić przy użyciu informacji obecnych dla ostatniego uwierzytelnionego użytkownika na karcie Users na stronie szczegółów punktu końcowego danego punktu końcowego.

Rysunek 9. (Tylko w języku angielskim) Data ostatniego rozpoczęcia operacji przeglądu szyfrowania

Pola Last Encyrption Sweep Started i Sweep End, zaznaczone powyżej pomarańczową ramką, pokazują czas rozpoczęcia i zakończenia przeglądu użytkownika. Jeśli oba pola mają datę i godzinę, a czas pole Last Encryption Sweep Start ma datę wcześniejszą lub taką samą jak czas Sweep Completed , wówczas odpowiedź na pytanie Czy ostatni uwierzytelniony użytkownik jest szyfrowany? brzmi "Tak " i urządzenie jest określane jako znajdujące się w stanie chronionym. W przeciwnym razie odpowiedź brzmi „Nie” i urządzenie jest uznane za niechronione.

Nie ma komunikatów dziennika, które pomagają w określeniu, który krok w ramach chronionego przepływu pracy powoduje wprowadzenie urządzenia w stan niechroniony. Zapoznaj się z sekcją Identyfikacja problemu obliczania statusu chronionego, aby określić, który etap przepływu pracy spowodował, że punkt końcowy był wyświetlany jako niechroniony.

W poniższej tabeli przedstawiono kilka rozwiązań typowych problemów z obliczaniem stanu chronionego.

- Przed kontynuowaniem wykonaj kopię zapasową rejestru, zapoznaj się z artykułem Tworzenie kopii zapasowej i przywracanie rejestru w systemie Windows

.

- Edytowanie rejestru może sprawić, że komputer przestanie odpowiadać przy następnym uruchomieniu.

- Jeśli masz obawy dotyczące wykonania tego kroku, skontaktuj się z międzynarodowym działem pomocy technicznej Dell Data Security.

| Problem | Rozwiązanie |

|---|---|

| Pole Device Data Encryption On jest wypełnione, ale nie ma czasu rozpoczęcia i zakończenia przeglądu | Jeśli szyfrowanie danych urządzenia jest włączone, ale nie ma czasów przeglądu, często jest to wskaźnik, że w ekranowanym punkcie końcowym zainstalowany jest dysk samoszyfrujący (SED). Domyślnie usługa Shield nie stosuje reguł SDE, gdy obecny jest SED. Podczas występowania tego problemu w logach usługi Shield pojawiają się następujące komunikaty: „Blocking/Disabling SDE policies, because either FVE is enabled/in progress or there is an SED on the computer”. Aby umożliwić usłudze Shield zastosowanie SDE nawet wtedy, gdy obecny jest SED, dodaj następującą wartość rejestru i zrestartuj punkt końcowy. Po odebraniu ustawienia przez usługę Shield rozpoczyna się przegląd SDE. Ustawienia konfiguracji |

| Czas zakończenia przeglądu urządzenia/SDE jest pusty, a czas rozpoczęcia przeglądu jest stale aktualizowany. | Czas rozpoczęcia przeglądu urządzenia/SDE stale aktualizowany wskazuje zazwyczaj na jedną z dwóch rzeczy:

|

| Przegląd urządzenia/SDE lub użytkownika nie jest zakończony w konsoli zdalnego zarządzania, ale konsola lokalna pokazuje, że przegląd został zakończony, gdy użytkownik jest zalogowany do punktu końcowego. | Kiedy operacja przeglądu nie jest zakończona na serwerze, a punkt końcowy nie pokazuje przeglądu w toku, problem można zwykle rozwiązać, wykonując jedną lub większą liczbę z następujących czynności:

Ustawienia konfiguracji

|

Aby skontaktować się z pomocą techniczną, przejdź do sekcji Numery telefonów międzynarodowej pomocy technicznej Dell Data Security.

Przejdź do TechDirect, aby wygenerować zgłoszenie online do pomocy technicznej.

Aby uzyskać dodatkowe informacje i zasoby, dołącz do Forum społeczności Dell Security.