PowerVault ME4: Instalace a odebrání vlastních certifikátů

Summary: Tento článek popisuje postup instalace vlastního certifikátu prostřednictvím protokolu FTP pro úložné produkty Dell PowerVault řady ME.

Instructions

Instalace nebo odebrání vlastních certifikátů v systému ME4

- Instalace certifikátu

- Zobrazení informací o certifikátu

- Odebrání vlastních certifikátů

- Příklad pouze rozhraní příkazového řádku s použitím relace SSH systému Linux a ME4

Instalace certifikátu.

Chcete-li nainstalovat bezpečnostní certifikát třetí strany nebo certifikát podepsaný svým držitelem, postupujte takto:

-

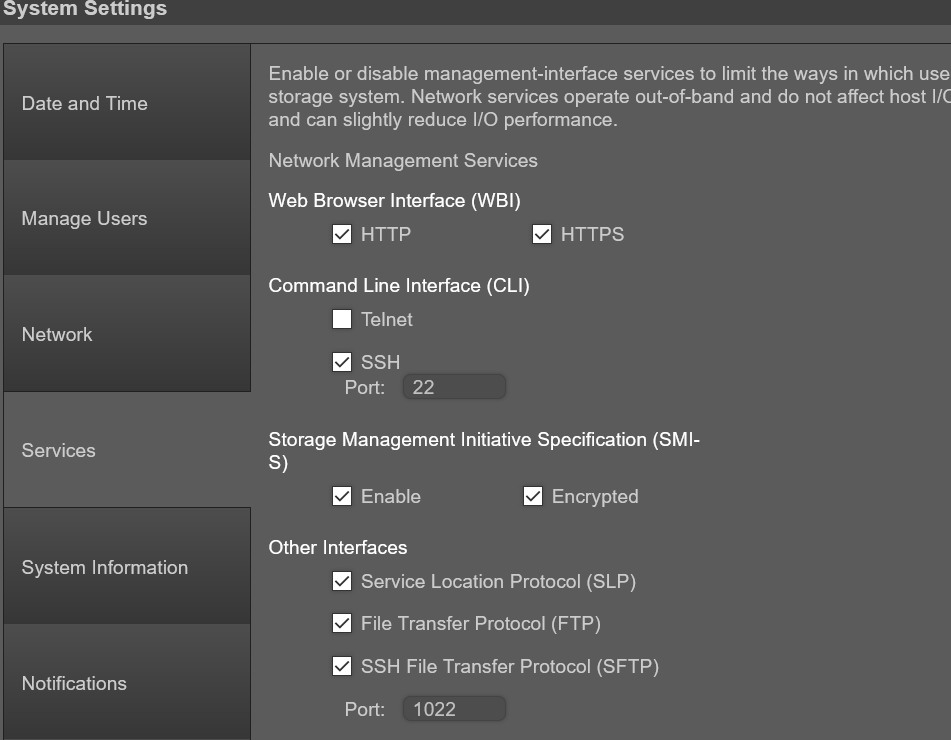

V nástroji PowerVault Manager připravte použití protokolu FTP nebo protokolu SFTP (Secure File Transfer Protocol):

-

Určete IP adresy síťových portů řadičů v části ME4 System Settings > Network.

-

Ověřte, zda je v úložišti v části Služby nastavení > systému ME4 povolena služba FTP nebo SFTP. Pokud používáte SFTP, poznamenejte si, který port SFTP je nastaven pro použití.

-

-

Pomocí možnosti Správa uživatelů v nastavení > systému ME4 lze ověřit, zda má uživatelský účet role Spravovat a FTP/SFTP.

-

Umístěte soubor certifikátu a soubor klíče do adresáře, který je přístupný klientovi FTP. Formát certifikátu a souboru klíče musí být ve formátu PEM (Privacy Enhanced Mail). Zákazníci mohou odesílat soubory DER (Distinguished Encoding Rules), ale nelze je použít při restartování správy řadičů. Poznámka: ME4 podporuje certifikáty se zástupnými znaky.

-

Otevřete příkazový řádek (Windows) nebo okno terminálu (UNIX) a přejděte do adresáře se soubory certifikátu. Uživatelské rozhraní nelze použít jako klienta Filezilla, protože řádek "put" vyžaduje parametry příkazu za názvem souboru.

Windows FTP nemůže provádět pasivní FTP, pokud je povolena brána firewall. Může se přihlásit do pole ME4, ale při pokusu o odeslání souborů dojde k chybě s připojením portu. Pokud se pokoušíte použít server FTP příkazového řádku systému Windows, je nutné před spuštěním zakázat bránu firewall systému Windows.)

-

Zadejte:

sftp controller-network-address -P port or ftp controller-network-address. Soubory je nutné nahrát do obou řadičů, aby je bylo možné použít na obou řadičích.

Například: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Přihlaste se jako uživatel s oprávněními pro správu rolí a oprávněními rozhraní FTP nebo SFTP. V těchto příkladech se používá klient příkazového řádku FTP WinSCP, ale pokud je brána firewall systému Windows zakázaná, lze použít klienta FTP systému Windows. Lze také použít klienta pro Linux.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Zadejte:

put certificate-file-name cert-fileKde název souboru certifikátu je název souboru certifikátu pro konkrétní jednotku úložiště. K chybám souborů může dojít, pokud je adresář, do kterého je certifikát vložen, skrytým adresářem, který uživatel FTP nemá oprávnění upravovat.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Zadejte:

put key-file-name cert-key-filekde název-souboru klíče je název souboru klíče zabezpečení pro konkrétní úložiště.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Všimněte si, že pokud je výpis adresářů proveden na poli FTP server po nahrání těchto souborů, nejsou zobrazeny. Jsou uloženy ve skrytých adresářích, do kterých se uživatel FTP nemůže podívat.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Opakujte kroky 4, 5, 6 a 7 pro druhý ovladač.

-

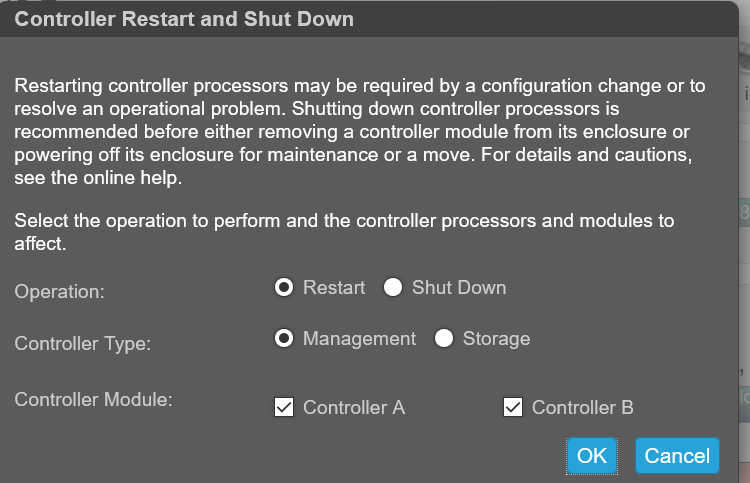

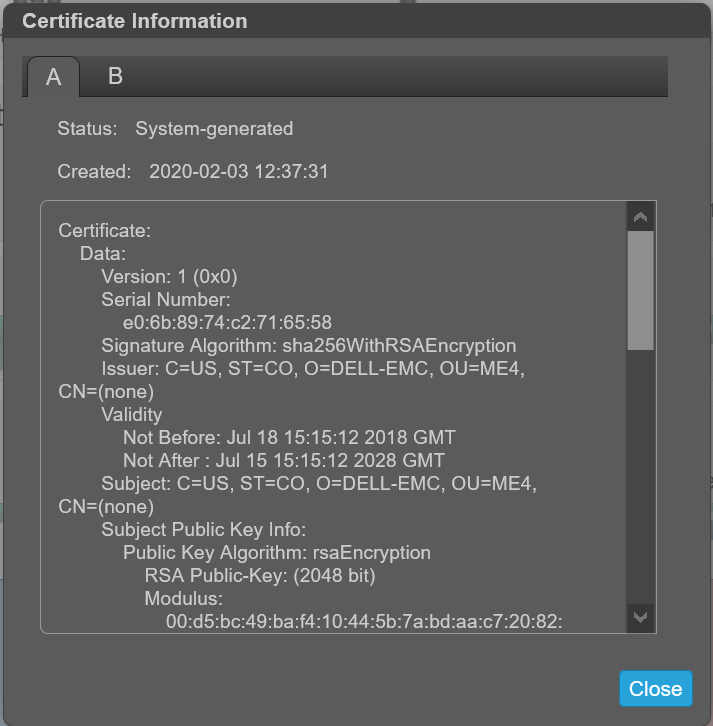

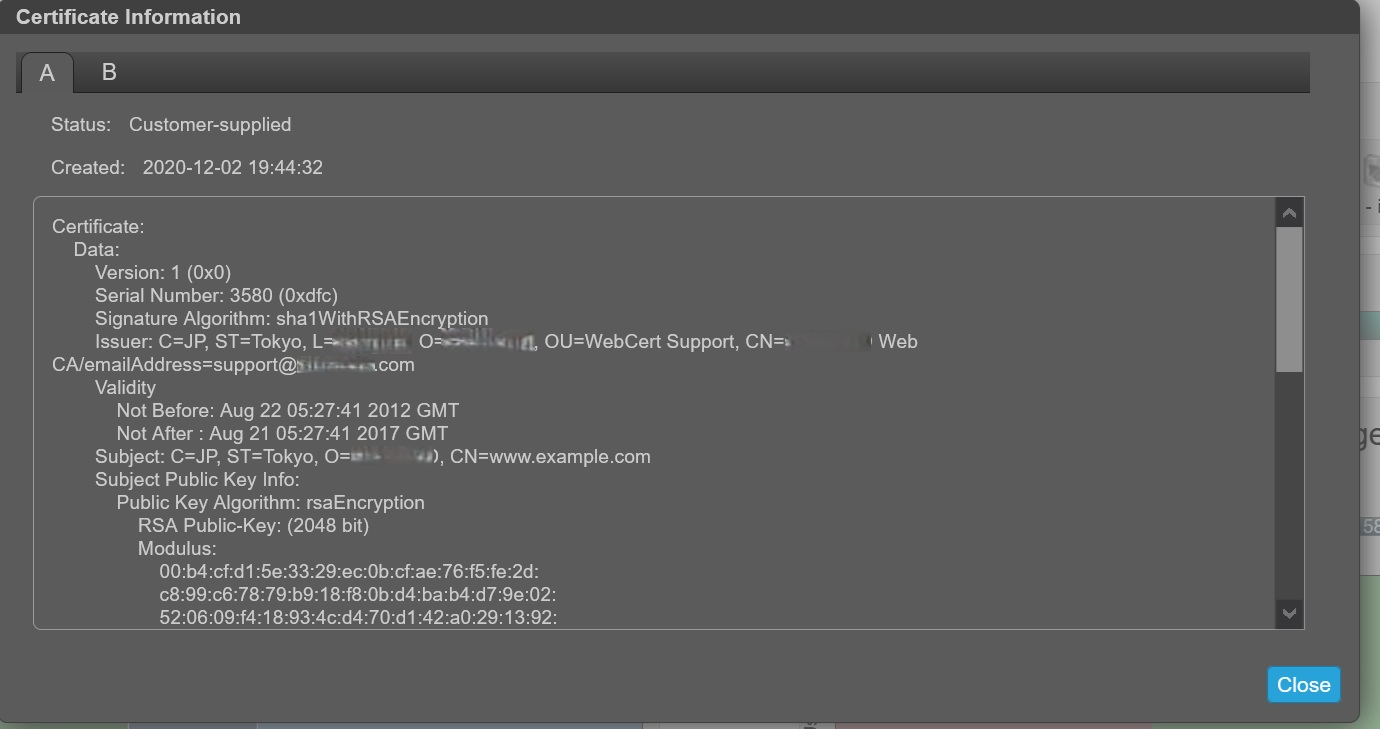

Restartujte oba řadiče pro správu, aby se nový certifikát zabezpečení projevil. Po restartování řadičů pro správu lze certifikát zobrazit prostřednictvím uživatelského rozhraní, jak je znázorněno níže, nebo pomocí příkazu SSH "show certificate".

Zobrazení informací o certifikátu.

Ve výchozím nastavení úložiště vygeneruje pro každý řadič jedinečný certifikát SSL. Chcete-li dosáhnout nejsilnějšího zabezpečení, nahraďte výchozí certifikát generovaný systémem certifikátem vydaným důvěryhodnou certifikační autoritou.

Panel Informace o certifikátu zobrazuje informace o aktivních certifikátech SSL uložených v systému pro každý řadič. Karty A a B obsahují neformátovaný text certifikátu pro každý z odpovídajících řadičů. Na panelu se také zobrazí jedna z následujících hodnot stavu a datum vytvoření každého certifikátu:

-

Zákazník dodal – Označuje, že řadič používá certifikát, který zákazník nahrál.

-

Systém generovaný – Označuje, že kontroler používá aktivní certifikát a klíč, který řadič vygeneroval.

-

Neznámý stav – označuje, že certifikát kontroleru nelze přečíst. K tomu nejčastěji dochází, když se řadič restartuje, proces výměny certifikátu stále probíhá nebo uživatel vybral kartu pro řadič partnera v systému s jedním řadičem.

Vlastní certifikáty lze použít tak, že je nahrajete prostřednictvím protokolu FTP nebo SFTP nebo pomocí parametru contents příkazu rozhraní příkazového řádku create certificate. To uživateli umožňuje vytvářet certifikáty s vlastním jedinečným obsahem certifikátu. Aby se nový certifikát projevil, restartujte pro něj řadič pro správu.

Ověřte, zda výměna certifikátu proběhla úspěšně a zda řadič používá dodaný certifikát:

- Potvrďte, že stav certifikátu je "customer-supplied".

- Datum vytvoření je správné.

- Obsah certifikátu je očekávaný text

Zobrazit informace o certifikátu:

-

V proužku klikněte na systémový panel a zvolte možnost Zobrazit informace o certifikátu. Otevře se panel Informace o certifikátu.

-

Po zobrazení informací o certifikátu klikněte na tlačítko Zavřít.

Před instalací certifikátu se zobrazí informace "System Generated".

Po instalaci vlastního certifikátu se certifikát identifikuje jako Dodáno zákazníkem:

Odebírání vlastních certifikátů.

Chcete-li obnovit certifikát vygenerovaný systémem a odebrat vlastní certifikát z obou řadičů, přihlaste se ke každému řadiči a spusťte příkaz:# create certificate restore

Aby se změna certifikátu projevila, restartujte řadič pro správu na všech řadičích, na kterých byl příkaz použit.

Příklad pouze rozhraní příkazového řádku s použitím relace SSH systému Linux a ME4

-

Vytvořte certifikát a vložte "PEM .cer" a ".key" na počítač se systémem Linux.

-

Z relace SSH na počítači Linux přeneste soubory pomocí FTP do pole a poté otevřete relaci SSH do pole, abyste restartovali oba řadiče na ME4. Po restartování řadičů pro správu ME4 trvá asi dvě minuty, než se uživatel bude moci znovu přihlásit k řadiči ME4 a ukázat nový certifikát. Poznámka: Spuštění jednoho ovladače může trvat déle než druhého. Dokud nebudou oba řadiče plně funkční, může se v úložišti zobrazovat jeden řadič na systémovém certifikátu a jeden na zákaznickém certifikátu.

V níže uvedeném příkladu jsou IP adresy řadiče ME4:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Aby oba řadiče měly certifikát:

- Nahrajte soubor certifikátu a klíče do obou řadičů pomocí protokolu FTP

- Restartujte řadič pro správu na obou řadičích.

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#